Tutoriels sur le réseau - La théorie

Dans ces tutoriels ci-dessous, sur le thème du réseau, nous aborderons la théorie, je vous conseil de visionner les sept thèmes théorique pour mieux appréhender et comprendre ce que c'est un réseau et de pouvoir comprendre comment installer et configurer un réseau de A à Z.

Accès aux tutoriels du réseau - cas pratique. Je vous propose aussi d'apprndre sur les réseaux informatique, en retournant à la page précédente et en cliquant sur le line ci-joint : Réseaux & Serveurs.

Vous rencontrez des difficultés à faire certains tutoriels, vous pouvez me contacter pour que je puisse vous apporter mon aide et/ou des précisions en remplissent le formulaire de contact.

Tutoriels sur le réseau

Les base d'un réseau

1er thème sur le réseau, je vais vous expliquer ce que s'est un réseau en commencent par les bases.

Tout le monde dit qu'Internet est un réseau, c'est faux, Internet n'est qu'une interconnexion de réseau LAN.

Les tutoriels que nous allons aborder, serons consacrés à de la théorie de ce que c’est un réseau. Je vous propose d’aller voir les thèmes que l’on vas aborder.

- Les bases d'un réseau

- Les types de réseau

- Les topologies

- Le modèle OSI TCP/IP

- L'adressage IP

- Les Vlan

- Le VPN

Les types de réseau

2e thème sur le réseau, je vais vous parler des trois types de réseau que l'on peut trouver chez les particuliers et les entreprises.

Le LAN, on le trouve chez les particuliers ou dans de petite entreprise car en moyenne la quantité d'ordinateur relié ensemble est de moins de 10 en moyenne.

Le MAN comme vous pouvez le lire, on retrouve cette topologie dans des villes moyenne voir plus grande ou pour un département.

Le WAN, quand à lui a, sa topologie est très utilisé pour relier les entreprises multinationale et vous avez un exemple avec Internet qui d'une certaine façon est considérer comme un WAN car il permet de les relier entre eux plusieurs LAN.

Les topologies

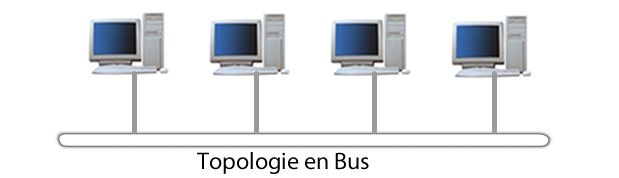

3e thème sur le réseau, on vas aborder sur les topologies physique d'un réseau.

Les topologies sont des architectures de réseaux. Elles peuvent être décrites physiquement et logiquement. La topologie physique décrit l'apparence ou le plan du réseau. La topologie logique décrit quant à elle, la circulation des informations à travers le réseau.

Les principales topologies des réseaux sont :

- Le BUS

- Cette topologie physique est utilisée pour les réseaux locaux ETHERNET ne dépassant pas 10 Mbit/s. Cette topologie est représentée par un câblage unique des unités réseaux.

- Il a également un faible coût de déploiement et la défaillance d'un nœud (ordinateur) ne scinde pas le réseau en deux sous-réseaux. Ces unités sont reliées de façon passive par dérivation électrique ou optique.

- o Lorsqu'une station est défectueuse et ne transmet plus sur le réseau, elle ne perturbe pas le réseau.

- Lorsque le support est en panne, c'est l'ensemble du réseau qui ne fonctionne plus.

- L ’ANNEAU

- Un réseau a une topologie en anneau quand toutes ses stations sont connectées en chaîne les unes aux autres par une liaison bipoint et la dernière à la première.

- Chaque station joue le rôle de station intermédiaire. Chaque station qui reçoit une trame, l'interprète et la ré-émet à la station suivante de la boucle si c'est nécessaire.

- La défaillance d'un hôte rompt la structure d'un réseau en anneau si la communication est unidirectionnelle ; en pratique un réseau en anneau est souvent composé de 2 anneaux contra-rotatifs.

- Note : les ordinateurs d'un réseau en anneau ne sont pas systématiquement reliés en boucle, mais peuvent être connectés à un répartiteur appelé « MAU », (pour Multi station Access Unit) qui va gérer la communication entre les ordinateurs reliés en allouant à chacun d'eux un « temps de parole ».

- En cas de collision de deux messages, les deux seraient perdus, mais les règles d'accès à l'anneau (par exemple, la détention d'un jeton) sont censées éviter ce cas de figure.

- L ’ETOILE

- C'est la topologie la plus courante actuellement. Omniprésente, elle est aussi très souple en matière de gestion et dépannage de réseau : la panne d'un nœud ne perturbe pas le fonctionnement global du réseau.

- En revanche, l'équipement central un concentrateur (hub) et plus souvent sur les réseaux modernes, un commutateur (switch) qui relie tous les nœuds constitue un point unique de défaillance :

- une panne à ce niveau rend le réseau totalement inutilisable.

- Le réseau Ethernet est un exemple de topologie en étoile.

- L'inconvénient principal de cette topologie réside dans la longueur des câbles utilisés.

|

|

|

Le modèle OSI & TCP/IP

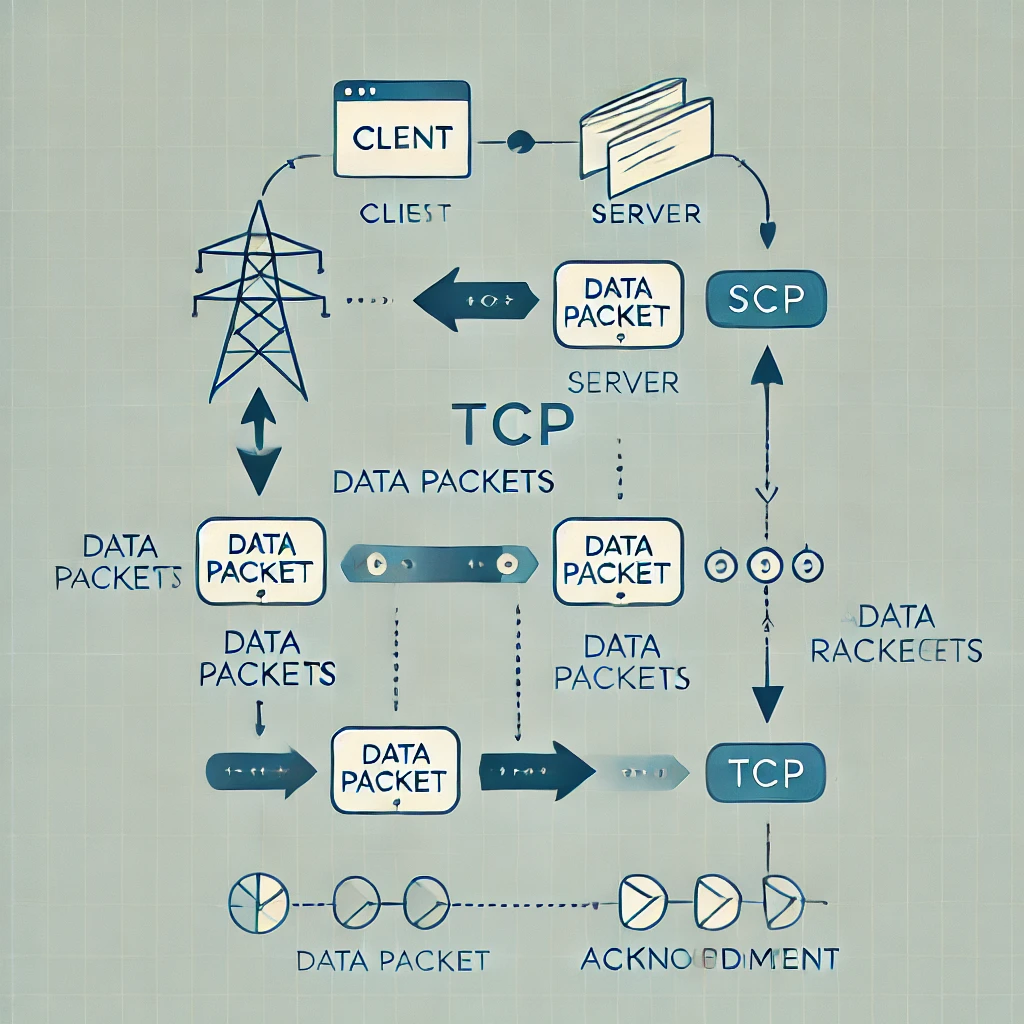

4e thème sur le réseau, je vais vous expliquer comment vos données (informations) vont de votre ordinateur au site que vous visité.

Le protocole de communication TCP/IP tire son nom des deux principaux protocoles qu'il contient : TCP (Transmission Control Protocol) et IP (Internet Protocol). TCP/IP propose une méthode d'interconnexion logique des réseaux physiques et définit un ensemble de conventions permettant des échanges de données entre des ordinateurs situés sur des réseaux physiques différents. Il a été développé par la DARPA (Defense Advanced Research Projects Agency). Il est notamment opérationnel sur le réseau Internet qui est un réseau de taille mondiale fédérant les réseaux d'universités, d'institutions de recherche, de laboratoires de recherche américains et de nombreuses entreprises.

Dans la couche 4, on retrouve les trois couche haut du modèle OSI (Application, Présentation et Session), dont les fonctions propre est de mettre les services, l’encodage, le cryptage et l’établissement de la sessions entre les applications, comme par exemple le Web, la messagerie ; tout comme celles du modèle OSI.

Les couche 3 et 2, on les même fonction que les couches 4 et 3 du modèle OSI.

Et la dernière couche 1, qui réuni les couche 2 et 1 du modèle OSI, reprenne les même fonctions.

Couche Application (7) : Au-dessus de toutes les autres, représente les applications qui utilisent la connexion réseau, comme par exemple un logiciel de courrier électronique ou un logiciel de transfert de fichiers. Son objectif est d'être l'interface entre l'homme et la machine, par exemple des terminaux, des navigateurs (HTTP), des clients de messagerie (IMAP), mais aussi des serveurs Web (FTP), des serveurs de courrier électronique (SMTP – POP), etc.…

Elle permet à l'utilisateur d'interagir avec un équipement informatique sans à avoir à manipuler du binaire ou de l'hexadécimal, on retrouve l'usage des protocoles applicatif (ex : HTTP, FTP, SSH, etc.…).

Couche Présentation (6) : formate les données à envoyer dans un format compréhensible pour le destinataire. Elle gère par exemple le cryptage et la compression des données.

Les 3 fonctions majeurs :

- La 1ère est la représentation des données. Ceci permet de formuler dans un code commun pour tout le monde, des requêtes (ex : ASCII).

- Le 2ème objectif est la compression des données, pour réduire le flux de données nécessaire à la transmission.

- Le 3ème objectif est le chiffrement de données, ceci est relatif au fait de crypter les données avec 2 types de clé (soit la clé public et/ou la clé privés).

Couche Session (5) : établit et maintient des sessions. C'est la 1ère couche qui établie une communication formelle avec son homologue. Son rôle est la synchronisation des informations. On trouve également la synchronisation temporelle, des liaisons RPC. Géré l'ensemble des mécanismes qui permettent de demander l'ouverture de canal de transmission.

C'est aussi elle qui gère les sessions des ordinateurs.

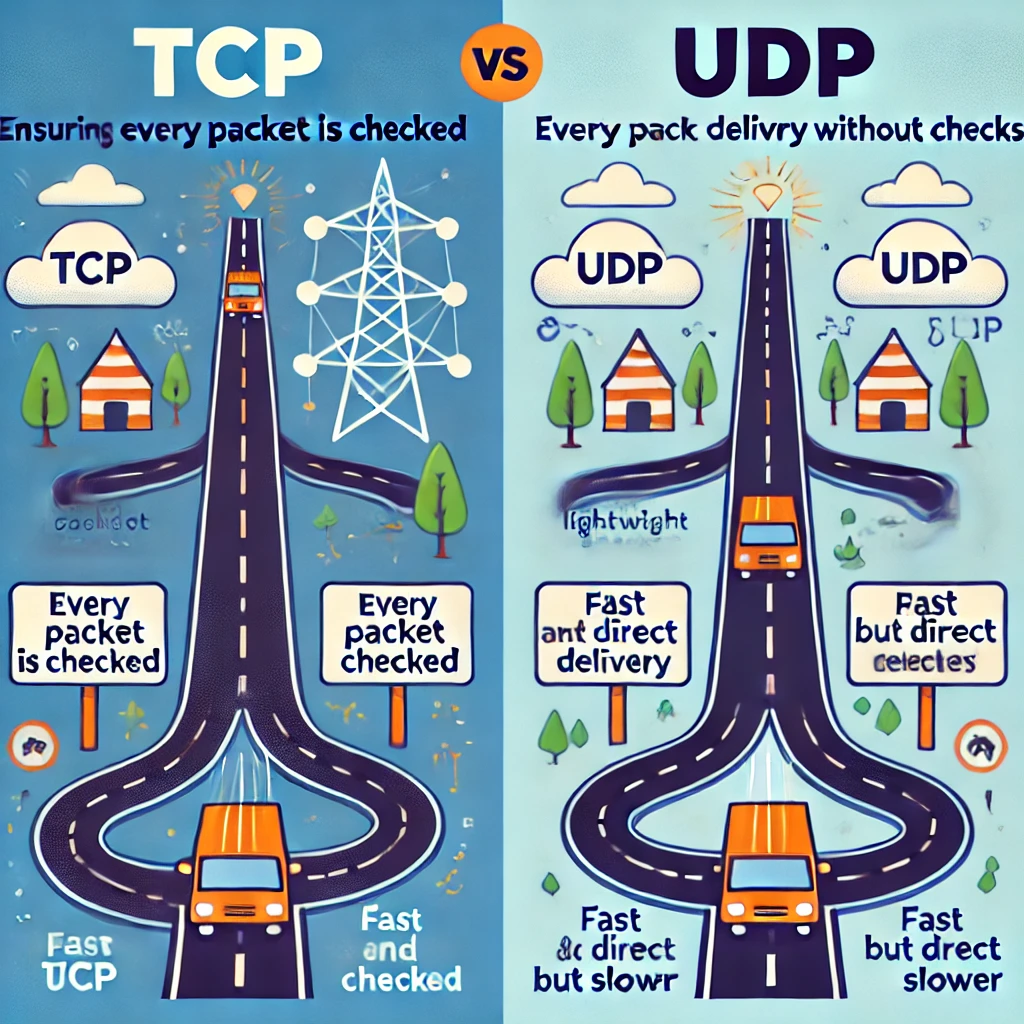

Couche Transport (4) : complète les fonctions des couches précédentes en gérant les erreurs et en optimisant le transport. Cette couche est en relation directe avec les protocoles comme par exemple : TCP, SPX (pour leurs fiabilités et en mode connecté) et/ou UDP (pour leurs non fiabilités et en mode non connecté) qui permet de suivre un flux continu en streaming. Dans cette couche se trouve également encapsulé dans la PDU, les données, les ports source et destination.

La fragmentation des messages de manière à les adapter au support de transmission. Ceci est déterminé par le MTU = 1500 octets pour Ethernet).

Le transport des messages de bout en bout, cela signifie que les messages ne sont jamais modifiés avant leur destination finale.

Les ports de communication peuvent être définit en entrée comme en sortie. Le contrôle de flux intervient également sur cette couche afin de garantir le bon acheminement.

Couche Réseau (3) : doit acheminer des paquets d'information jusqu'à leur destination finale. Elle gère donc les flux d'informations (en évitant les embouteillages), leur routage, ainsi que l'adressage. Elle s'appuie par les moyens fournis par les couches physique et liaison. Elle permet au réseau de déterminer le meilleur itinéraire pour aller jusqu'à l'équipement de destination. Pour ce faire, elle utilise des tables de routage qui pourraient s'apparenter à des itinéraires autoroutiers. On retrouve dans cette couche des adresses logiques que l'on appelle «IP». Celles-ci son uniques.

Cette couche s'occupe de l'adressage IP source et destination.

Le protocole ICMP sert essentiellement du contrôle du bon fonctionnement du réseau. Ce protocole permet à IP d'être autonome dans le choix des itinéraires. Il est souhaitable de ne pas bloquer le protocole ICMP sur les firewalls.

Les messages ICMP peuvent être générés par une machine ou un homme afin de tester ou détourner le trafic.

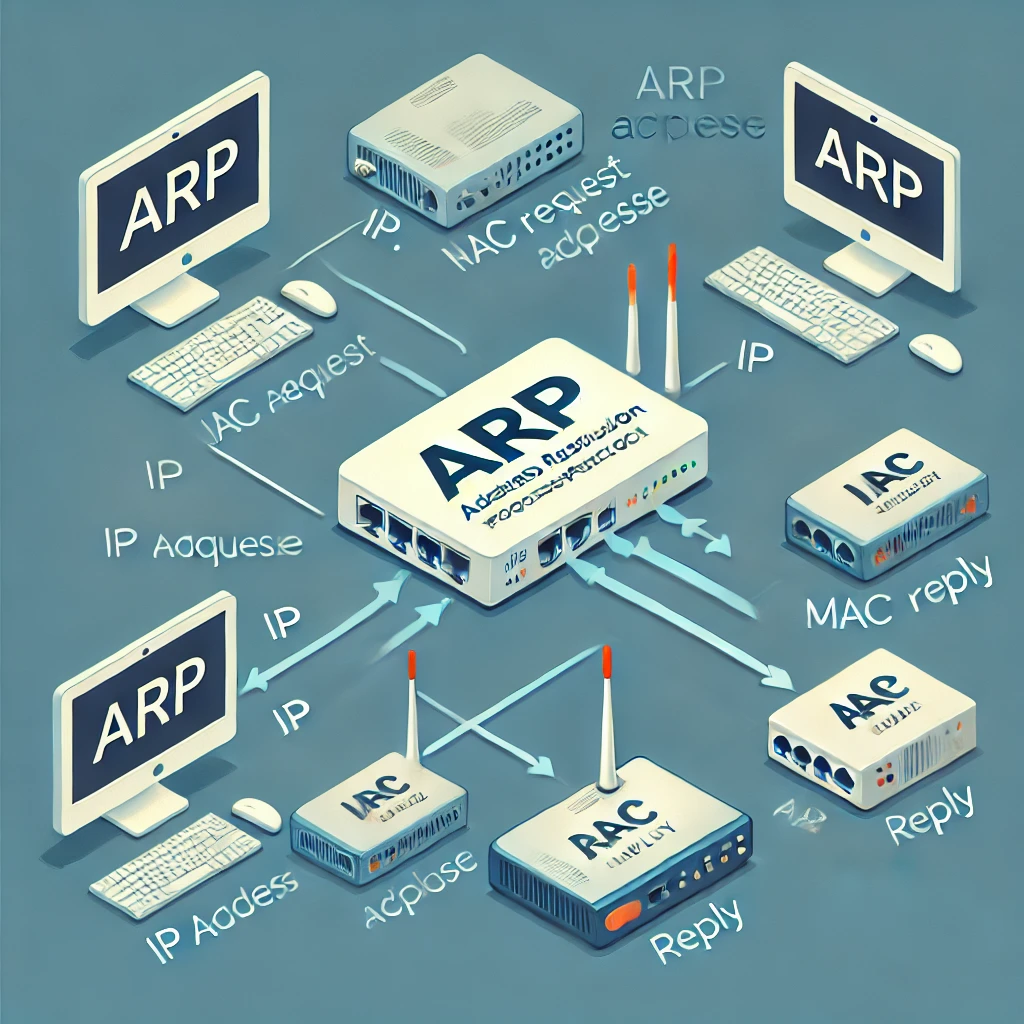

L'ARP permet d'obtenir l'adresse @MAC du destinataire en réalisant un broadcast de l'adresse IP. L'ARP n'existe plus avec IPV6.

Le RARP (reverse ARP) quand à lui, c'est de répondre à l'ARP en lui envoyant son adresse IP par son adresse @MAC.

Pour fonctionner « IP » a besoin de l'ARP dont le but est de retrouver l'adresse physique de l'équipement de destination. L'IP a également besoin « d'ICMP ». Son rôle est de fluidifier les réseaux. Pour ce faire des messages peuvent être émis d'un routeur à destination d'un autre routeur pour l'informer de son niveau de « saturation ».

Couche Liaison de donnée (2) : s'occupe de l'établissement, du maintien et de la libération des connexions, en se basant sur les moyens fournis par la couche physique. Elle s'occupe aussi du partage d'un support physique unique entre plusieurs machines.

Une trame est créée à partir de ce moment et où le CRC est intégrer.

Remarque : les termes connectés et non connectés, utilisés ici, sont relatifs à l'écoute du réseau pour pouvoir émettre la trame.

Couche Physique (couche 1) : fournit les moyens mécaniques et électriques nécessaires à l'activation, au maintien et à la désactivation des connexions physiques destinées à la transmission des éléments binaires (bits).

La trame Ethernet est constituée de 5 champs ; l'@MAC du destinataire (6 octets), l'@MAC de la source (6 octets), du type ou de la longueur (2 octets) ; il permet de déterminer si la trame est en Ethernet V1 (Longueur = de 0 à 600(16)) ; pour la Longueur, le nombre d'octet dans la trame hors mis le bourrage (complément du Data) ou Ethernet V2 (Type = de 800 à FFFF(16)) ; valeur quantifiant pour le Type de protocole dans le champ « data ». Le champ de donnée vari (entre 64 octets à 1500 octets). La trame doit faire au minimum 64 octets (512 bit), c'est la taille que peut être transmis sur le réseau et elle correspond au nombre de bit suffisent à la détection de la collision. Le CRC est de 4 octets.

Le préambule est une suite d'octet qui précède la trame dans l'objectif de celui-ci, est d'informer les récepteurs qu'une nouvelle trame arrive. Son rôle principal est de signaler au récepteur, dans une transmission normal. Il est possible de perdre tout ou partie de 7 premiers octets du préambule, la valeur des 7 premiers octets en hexadécimale « AAA etc. … ». Le 8e octet ce nome SFD, il a pour objectif de déclarer que ce qui suit, est la trame. Cet octet est perdu aussi, la transmission ne peut pas ce synchronisé.

L'adressage IP

5e thème sur le réseau, vous allez savoir que quand et comment on sais qui est connecté.

On peut se poser la question suivante : pourquoi faut-il des adresse IP alors qu'il existe déjà des adresses MAC (Adresse physique de la carte réseau) ? D'abord, Ethernet est un réseau local, qui n'a donc qu'une portée géographique limité. Ensuite, il existe des dizaines de réseaux, de niveau 1 et 2 différents, doivent pouvoir communiquer ensemble. Il faut donc un protocole de niveau supérieur, dit de niveau 3 (couche réseau), qui permet de fédérer ces réseaux avec un adressage unique. Chaque machine (host), raccordée au réseau logique IP, est identifiée par un identifiant logique ou adresse IP (@IP) indépendant de l'adressage physique utilisé dans le réseau réel. Le réseau logique IP masquant le réseau physique, pour assurer l'acheminement des données, il est nécessaire de définir des mécanismes de mise en relation de l'adresse logique, seule connue des applications, avec l'adresse physique correspondante (résolution d'adresses).

Une adresse IP (avec IP pour Internet Protocol) est le numéro qui identifie chaque ordinateur connecté à Internet, ou plus généralement et précisément, l'interface avec le réseau de tout matériel informatique (routeur, imprimante, etc. ...) connecté à un réseau informatique utilisant l'Internet Protocol (IP).

Le système d’adressage défini avec le protocole réseau du modèle TCP/IP est incontournable dans la mise en œuvre des réseaux actuels. L’objet de ces slides est de vous décrire succinctement le fonctionnement et les possibilité de l’adressage IP.

Le rôle fondamental de la couche réseau (niveau 3 du modèle OSI) est de déterminer la route que doivent emprunter les paquets. Cette fonction de recherche de chemin nécessite une identification de tous les hôtes connectés au réseau. De la même façon que l'on repère l'adresse postale d'un bâtiment à partir de la ville, la rue et un numéro dans cette rue, on identifie un hôte réseau par une adresse qui englobe les mêmes informations.

On trouve sur la lettre l’adresse du destinataire et au dos l’adresse de l’expéditeur.

- Le particulier envoie le courrier au destinataire ;

- Le courrier passe par la poste de la ville du particulier ou il doit être acheminer ;

- Le postier récupère le courrier à la poste du destinataire et l’achemine dans la rue et dans la boîte au lettre du destinataire qui est par exemple une société.

C’est le même procéder pour l’acheminement des paquets au destinataire.

- @IP destination : adresse de la société.

- @IP source : adresse du particulier.

Le format des adresses IP

Les adresses IP sont composées de 4 octets. Par convention, on note ces adresses sous forme de 4 nombres décimaux de 0 à 255 séparés par des points. L'originalité de ce format d'adressage réside dans l'association de l'identification du réseau avec l'identification de l'hôte.

- La partie réseau est commune à l'ensemble des hôtes d'un même réseau (nom de la ville/n° d’un immeuble),

- La partie hôte est unique à l'intérieur d'un même réseau (nom du particulier).

Le masque de réseau sert à séparer les parties réseau et hôte d'une adresse. On retrouve l'adresse du réseau en effectuant un ET logique bit à bit entre une adresse complète et le masque de réseau.

Chaque réseau possède une adresse particulière dite de diffusion. Tous les paquets avec cette adresse de destination sont traités par tous les hôtes du réseau local.

Certaines informations telles que les annonces de service ou les messages d'alerte sont utiles à l'ensemble des hôtes du réseau.

Les classe d’adresses

À l'origine, plusieurs groupes d'adresses ont été définis dans le but d'optimiser le cheminement (ou le routage) des paquets entre les différents réseaux. Ces groupes ont été baptisés classes d'adresses IP. Ces classes correspondent à des regroupements en réseaux de même taille. Les réseaux de la même classe ont le même nombre d'hôtes maximum.

- Classe A

- Le premier octet a une valeur comprise entre 1 et 126 ; soit un bit de poids fort égal à 0. Ce premier octet désigne le numéro de réseau et les 3 autres correspondent à l'adresse de l'hôte. L'adresse réseau 127.0.0.0 est réservée pour les communications en boucle locale et pour le test de la carte réseau.

- Classe B

- Le premier octet a une valeur comprise entre 128 et 191 ; soit 2 bits de poids fort égaux à 10. Les 2 premiers octets désignent le numéro de réseau et les 2 autres correspondent à l'adresse de l'hôte.

- Classe C

- Le premier octet a une valeur comprise entre 192 et 223 ; soit 3 bits de poids fort égaux à 110. Les 3 premiers octets désignent le numéro de réseau et le dernier correspond à l'adresse de l'hôte.

- Classe D

- Le premier octet a une valeur comprise entre 224 et 239 ; soit 3 bits de poids fort égaux à 111. Il s'agit d'une zone d'adresses dédiées aux services de multidiffusion vers des groupes d'hôtes (host groups).

- Classe E

- Le premier octet a une valeur comprise entre 240 et 255. Il s'agit d'une zone d'adresses réservées aux expérimentations. Ces adresses ne doivent pas être utilisées pour adresser des hôtes ou des groupes d'hôtes.

On ne dispose pas de classe intermédiaire entre A et B alors que l'écart entre les valeurs du nombre d'hôte par réseau est énorme.

À cette mauvaise distribution de l'espace d'adressage, il faut ajouter les nombreuses critiques sur la façon dont les attributions de classes IP ont été gérées dans les premières années de l'Internet. Comme les classes ont souvent été attribuées sur simple demande sans corrélation avec les besoins effectifs, on parle d'un grand «gaspillage».

Au cours des années, plusieurs générations de solutions ont été apportées pour tenter de compenser les problèmes de distribution de l'espace d'adressage. Les sections suivantes présentent ces solutions dans l'ordre chronologique.

Pour compenser les problèmes de distribution de l'espace d'adressage IP, la première solution utilisée a consisté à découper une classe d'adresses IP A, B ou C en sous-réseaux. Cette technique appelée subnetting a été formalisée en 1985 avec le document RFC950. Si cette technique est ancienne, elle n'en est pas moins efficace face aux problèmes d'exploitation des réseaux contemporains. Il ne faut jamais oublier que le découpage en réseaux ou sous-réseaux permet de cloisonner les domaines de diffusion. Les avantages de ce cloisonnement de la diffusion réseau sont multiples.

Au quotidien, on évite l'engorgement des liens en limitant géographiquement les annonces de services faites par les serveurs de fichiers. Les services Microsoft basés sur netBT sont particulièrement gourmands en diffusion réseau. En effet, bon nombre de tâches transparentes pour les utilisateurs supposent que les services travaillent à partir d'annonces générales sur le réseau. Sans ces annonces par diffusion, l'utilisateur doit désigner explicitement le service à utiliser. Le service d'impression est un bon exemple.

Il existe quantité de vers et/ou virus dont les mécanismes de propagation se basent sur une reconnaissance des cibles par diffusion. Le ver Sasser en est un exemple caractéristique. En segmentant un réseau en plusieurs domaines de diffusion, on limite naturellement la propagation de code malveillant. Le subnetting devient alors un élément de la panoplie des outils de sécurité.

Pour illustrer le fonctionnement du découpage en sous-réseaux, on utilise un exemple pratique. On reprend l'exemple de la classe C 192.168.1.0 dont le masque réseau est par définition 255.255.255.0. Sans découpage, le nombre d'hôtes maximum de ce réseau est de 254. Considérant qu'un domaine de diffusion unique pour 254 hôtes est trop important, on choisit de diviser l'espace d'adressage de cette adresse de classe C. On réserve 3 bits supplémentaires du 4ème octet en complétant le masque réseau. De cette façon on augmente la partie réseau de l'adresse IP et on diminue la partie hôte.

Selon les termes du document RFC950, les sous-réseaux dont les bits de masque sont tous à 0 ou tous à 1 ne devaient pas être utilisés pour éviter les erreurs d'interprétation par les protocoles de routage dits classful comme RIPv1. En effet, ces protocoles de routages de «première génération» ne véhiculaient aucune information sur le masque sachant que celui-ci était déterminé à partir de l'octet le plus à gauche. Dans notre exemple ci-dessus, il y avait confusion aux niveaux de l'adresse de réseau et de diffusion.

L'adresse du sous-réseau 192.168.1.0 peut être considérée comme l'adresse réseau de 2 réseaux différents : celui avec le masque de classe C (255.255.255.0) et celui avec le masque complet après découpage en sous-réseaux (255.255.255.224).

De la même façon, l'adresse de diffusion 192.168.1.255 est la même pour 2 réseaux différents : 192.168.1.0 ou 192.168.100.224.

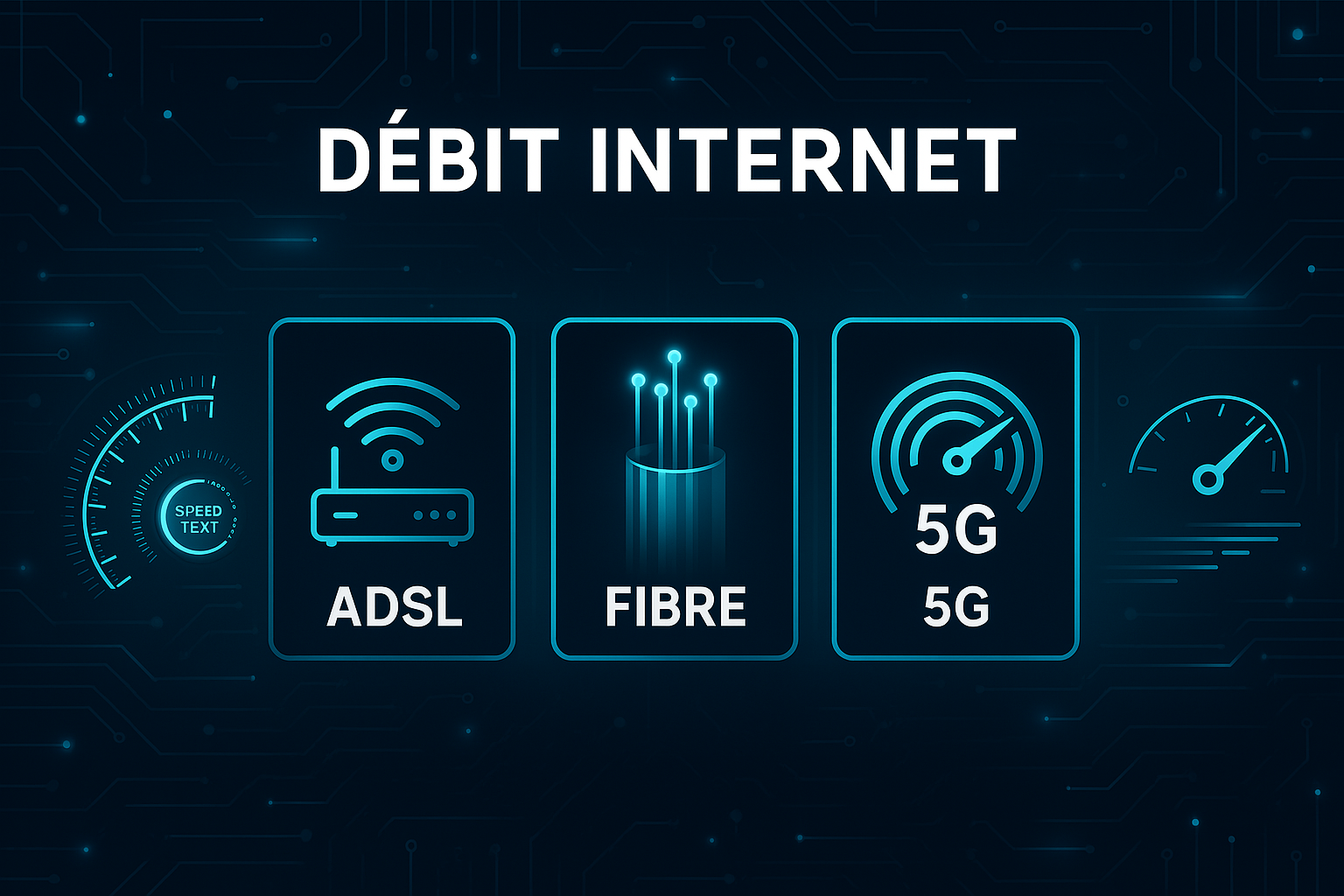

Aujourd'hui, un fournisseur d'accès Internet (FAI) attribue dynamiquement une ou plusieurs adresses IP à l'interface de l'équipement qui réalise la connexion (modem dans le cas d'une connexion téléphonique ou ADSL). Il est possible, avec ce type de configuration, de partager la connexion Internet entre tous les hôtes du réseau privé et/ou de mettre à disposition un serveur sur le réseau public. C'est grâce à la traduction d'adresses que ces fonctions sont réalisées.

Les Vlan

6e thème sur le réseau, je vais vous parler et vous décrire ce que s'est un Vlan.

Un VLAN ou Virtual LAN, en français Réseau Local Virtuel) est un réseau local regroupant un ensemble de machines de façon logique et non physique.

En effet dans un réseau local la communication entre les différentes machines est régie par l'architecture physique. Grâce aux réseaux virtuels (VLANs) il est possible de s'affranchir des limitations de l'architecture physique (contraintes géographiques, contraintes d'adressage, ...) en définissant une segmentation logique (logicielle) basée sur un regroupement de machines grâce à des critères (adresses MAC, numéros de port, protocole, etc.).

Il existe 3 types différents de VLAN :

- VLAN de niveau 1 (ou VLAN par port) : il faut ici inclure les ports du commutateur qui appartiendront à tel ou tel VLAN. Cela permet entre autres de pouvoir distinguer physiquement quels ports appartiennent à quels VLAN.

- VLAN de niveau 2 (ou VLAN par adresse MAC) : ici l'on indique directement les adresses MAC des cartes réseaux contenues dans les machines que l'on souhaite voir appartenir à un VLAN, cette solution est plus souple que les VLAN de niveau 1, car peu importe le port sur lequel la machine sera connecté, cette dernière fera partie du VLAN dans lequel son adresse MAC sera configurée.

- VLAN de niveau 3 (ou VLAN par adresse IP) : même principe que pour les VLAN de niveau 2 sauf que l'on indique les adresses IP (ou une plage d'IP) qui appartiendront à tel ou tel VLAN.

Pour déployer des VLAN cela sous entend que le commutateur utilisé soit gérable et qu'il gère les VLAN du niveau désiré, à savoir également que plus le niveau de VLAN est élevé, plus le commutateur sera cher à l'achat.

Le VPN

7e thème sur le réseau, je vais vous expliquer quel est la fonction d'un VPN.

Un VPN est un réseau virtuel s'appuyant sur un autre réseau comme Internet. Il permet de faire transiter des informations, entre différents membres de ce VPN, le tout de manière sécurisée.

Un VPN permet d'accéder à des ordinateurs distants comme si l'on était physiquement sur le réseau local. On peut ainsi avoir un accès au réseau interne (réseau d'entreprise, par exemple).

Un VPN dispose généralement aussi d'une passerelle permettant d'accéder à l'extérieur, ce qui permet de changer l'adresse IP source de ses connexions. Cela rend plus difficile l'identification de l'ordinateur émetteur. Cependant, l'infrastructure de VPN (généralement un serveur) dispose de toutes les informations permettant de déterminer qui fait quoi. Cela permet aussi de changer l'identification géographique d'un utilisateur, pour accéder à des services tels que Netflix, qui ne sont pas accessibles partout.

Dans le monde des réseaux, l'usage de VPN est répandu pour simplifier la configuration de routeur. En effet, cela permet que les nœuds (ordinateurs) du réseau qui doivent se parler soient tous sur le même réseau virtuel, et ce quelle que soit la topologie physique existante.

L'utilisation d'un VPN en France est totalement légale.

Les connexions VPN ne sont pas nécessairement chiffrées. Cependant, si l'on ne chiffre pas, cela peut permettre à des éléments intermédiaires sur le réseau d'accéder au trafic du VPN, ce qui peut être problématique si les informations qui y transitent sont sensibles (ou tout bonnement illégales). De plus, des techniques de DPI permettent à des pare-feu de filtrer le trafic du VPN s'il n'est pas chiffré.

il existe plusieurs types de VPN fonctionnant sur différentes couches réseau, voici les VPN que nous pouvons mettre en place sur un serveur dédié ou à la maison.

- PPTP : Facile à mettre en place, mais beaucoup d'inconvénients liés à la lourdeur du protocole de transport GRE, le matériel réseau (routeur ADSL, wifi, doit être compatible avec le PPTP).

- IPsec : Plus efficace que le PPTP en termes de performance, mais aussi très contraignant au niveau de la mise en place.

- OpenVPN : La rolls des VPN, il suffit de se prendre un peu la tête sur la mise en place, mais son utilisation est très souple.

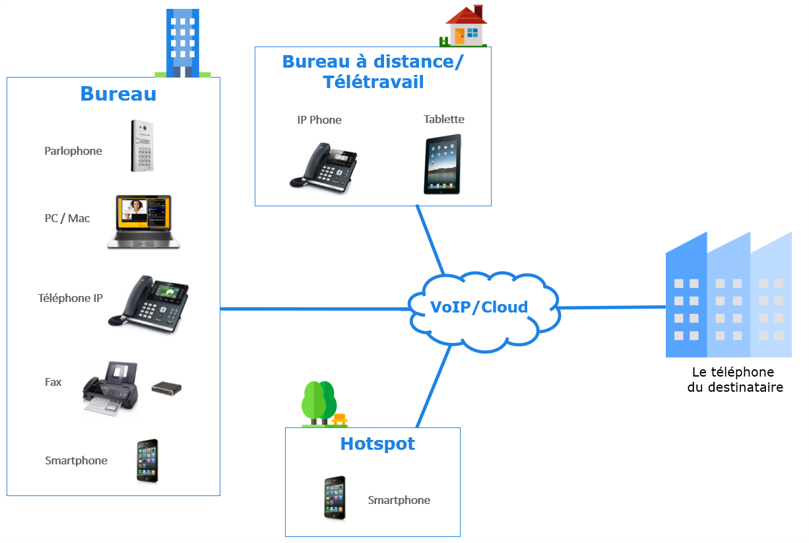

L'histoire de la VOIP-TOIP

Ces dernières années, la technologie VoIP a révolutionné la téléphonie en facilitant les communications à travers le monde entier. De nos jours, il existe un grand nombre de logiciels utilisant la technologie VoIP. Certains sont même gratuits, comme Skype ou WhatsApp. Beaucoup de particuliers utilisent désormais cette technologie par l’intermédiaire de leurs FAI (Fournisseur d’Accès à Internet) pour pouvoir communiquer avec leurs amis et leurs familles partout dans le monde. Mais de plus en plus d’entreprises se tournent également vers des solutions de téléphonie d'entreprise cloud.

Comment fonctionne la téléphonie VoIP ?

La technologie VoIP représente un autre choix possible à la communication téléphonique. C’est une alternative qui offre des services que ne propose pas la téléphonie traditionnelle à des coûts inférieurs (ou même gratuit pour certains) aux tarifs affichés par certains opérateurs téléphoniques.

Définition de la VoIP

VoIP signifie Voice Over Internet Protocol, c’est-à-dire transmission de la voix par Internet. C’est une technologie qui permet la communication par la voix ou multimédia, vidéo ou flux audio, par le réseau Internet (IP).

Fonctionnement de la VoIP

Utilisée pour la première fois en 1996, la téléphonie VoIP n’a cessé sa progression jusqu’à atteindre un niveau remarquable de communication par la voix et de transmission média. Contrairement aux lignes de RTC (Réseau Téléphonique Commuté) traditionnelles, la téléphonie VoIP n’utilise pas de lignes physiques, elle passe par Internet. Cette technologie est compatible avec tous les types des réseaux numériques d’Internet, aussi bien le résidentiel que les connexions sans fil.

La technologie VoIP permet de transmettre des données via le réseau Internet. Pour les communications par voix, celle-ci est traitée comme n’importe quelle autre donnée numérique. Elle est d’abord canalisée par le microphone comme un signal analogique, convertie en signal numérique puis comprimée par un codec (codeur - décodeur).

La voix est ensuite numérisée puis convertie en temps réel en “paquets numériques” qui sont ensuite envoyés par Internet et reconstruits pour retransmettre le message original. Cette action est tellement rapide qu’elle n’a pas de conséquence sur la conversation en direct. Les deux interlocuteurs peuvent avoir une discussion instantanée, comme depuis un téléphone classique.

Les différentes façons d’utiliser la téléphonie VoIP

Il existe différentes façons d’utiliser la technologie VoIP, grâce à un adaptateur à partir d’un téléphone classique, avec un téléphone IP ou encore depuis un ordinateur.L’Adaptateur téléphonique analogique (ATA) est peut-être la façon la plus simple d’utiliser la téléphonie VoIP. Avec l’ATA, vous pourrez directement connecter un téléphone classique à un ordinateur ou à une connexion internet. L’ATA, c’est finalement un convertisseur de l’analogique vers le numérique. Il convertit directement le signal analogique de votre téléphone et le retranscrit en données numériques afin qu’elles soient envoyées par Internet.

Le téléphone IP

Un téléphone IP ressemble comme deux gouttes d’eau à un téléphone classique, il est composé d’un combiné, d’un support et d’un clavier numérique. La différence se trouve au niveau des câbles de connexions, le téléphone IP a un connecteur Ethernet (RJ45). Avec cette prise Ethernet, le téléphone IP se connecte directement à votre réseau Internet et peut ainsi utiliser la technologie VoIP. Il existe également les téléphones Wifi, qui sont une variante des téléphones IP. Ils fonctionnent de la même manière, à l’exception qu’ils se connectent à partir d’un point d’accès Wifi.

La VoIP d’ordinateur à ordinateur

C’est certainement la meilleure solution au prix le plus bas pour passer des appels à l’autre bout du monde. Il suffit d’avoir un ordinateur avec un microphone, des haut-parleurs, une connexion internet et ensuite d’ajouter un logiciel. Il existe désormais de nombreux fournisseurs comme “Fuze” qui permettent d’accéder simplement à la téléphonie VoIP.

Acces Control List

C’est quoi les Accès List (ACL) ou en français les listes d’accès ?

Les listes d’accès ont plusieurs fonctions possibles sur un routeur ; on l’utilise dans la sécurité d’un réseau comme moyen de :

- Filtrage

- De contrôle des mises à jour du routage

- De la gestion des priorités

- La gestion de la numérisation sur RNIS

- La sécurité d’accès aux informations

- Etc…

Une ACL est une liste ordonnée d’ACE (Access Control Entry) décrivant des règles de filtrage à appliquer au trafic des datagrammes IP.

- Les ACL IP standards testent uniquement l’adresse IP source dans le datagramme IP.

- Les ACL IP étendues testent : l’adresse IP source, l’adresse IP destination, le champ protocole et les Ports TCP ou UDP, etc.

Les ACL IP nommées fonctionnent comme les ACL numérotées, mais présentent plusieurs avantages :

- Un nom ou label est davantage significatif pour nous humains.

- Le nombre d’ACL n’est pas limité de 1 à 99 ou 100 à 199.

- Une simplification dans l’écriture des ACL en cas de modification, une instruction de l’ACL nommée peut-être supprimée séparément contrairement aux ACL numérotées où il faudra supprimer la liste entière.

- Les commentaires sont possibles.

Les ACL Standards numérotées

La logique implémentée par une liste d’accès peut être résumée par la séquence suivante :

- Le paquet est comparé aux paramètres de la première instruction de la liste.

- Si une correspondance est trouvée, l’action définie dans l’instruction est exécutée (soit autoriser ou rejeter).

- Si aucune correspondance n’est trouvée, les deux premières étapes sont répétées avec l’instruction suivante de la liste.

- Si aucune correspondance n’est trouvée par l’ensemble des instructions de la liste, le paquet est rejeté par défaut.

Chaque nouvelle instruction est inscrite à la fin de la liste.

La logique de traitement décrite précédemment nous montre que l’ordre des instructions est très important, pour ajouter une instruction « à sa place » dans la liste, il convient de supprimer la liste puis de la recréer.

Pour cela l’on peut utiliser la technique du copier-coller, ou encore se servir du service TFTP. (Remonter la configuration sur le serveur, la modifier, la redescendre sur le routeur).

Les ACL étendues numérotées

Les Access-List IP étendues sont presque identiques aux listes d’accès standard, en ce qui concerne leur emploi et la logique de traitement des instructions. Cependant elles permettent de comparer un plus grand nombre de champs dans un paquet. La logique de filtrage est par conséquent beaucoup plus complexe.

Néanmoins, ces deux types de liste peuvent filtrer des paquets en entrées comme en sortie.

Rappel :

- Les instructions de la liste sont traitées de façon séquentielle, c’est à dire que dès qu’une instruction fait l’objet d’une correspondance, la recherche prend fin et l’action définie par l’instruction est exécutée.

- Une instruction est considérée comme correspondante seulement si une correspondance est trouvée pour chacun de ses paramètres ; sinon son exécution est interrompue et l’instruction suivante de la liste est examinée.

- Si aucune correspondance n’est trouvée par l’ensemble des instructions de la liste, le paquet est rejeté par défaut.

Les ACL Standards nommées

Vous pouvez identifier votre Access-List par un nom ceci peut permettre d’utiliser plus de 99 Access-Lists simples.

Cette facilité est apparue avec la version 11.2 de l’IOS.

Ce type de liste n’est utilisable que pour le filtrage des paquets ou des routes au niveau d’une interface.

Une liste standard et une liste étendue ne peuvent pas avoir le même nom.

Pour utiliser une Access-List Nommée, la méthode et la syntaxe des commandes sont légèrement différentes.

Les ACL Etendues nommées

Vous pouvez identifier votre Access-List par un nom ceci peut permettre d’utiliser plus de 100 Access

Listes étendues.

Cette facilité est apparue avec la version 11.2 de l’IOS.

Ce type de liste n’est utilisable que pour le filtrage des paquets ou des routes au niveau d’une interface.

Une liste standard et une liste étendue ne peuvent pas avoir le même nom.

Pour utiliser une Access-List Nommée, la méthode et la syntaxe des commandes sont légèrement différentes.

Les ACL Dynamiques

Ce sont des listes d’accès dont certaines lignes peuvent être validées par une commande de type « EXEC » sur le routeur (access-enable).

L’option dynamique sera retenue pour les lignes activées par la commande EXEC : « access-Enable ».

Les ACL basées sur le temps

Ce type d’ACL permet d’autoriser un trafic donné en fonction de créneau horaire :

Les ACL réflectives

Les ACL réflectives sont apparues après les listes d’accès dynamique, de par leur fonctionnement elles mériteraient de porter le nom de listes dynamiques.

Les ACL réflectives sont un moyen simple de filtrer le trafic IP. Elles permettent d’autoriser le trafic initialisé depuis une station de votre réseau et d’interdire le trafic initialisé par une station étrangère. Par exemple lorsqu’un premier paquet arrive sur le routeur et qu’il est autorisé par la liste, une nouvelle entrée temporaire est créée et ajouter à la « réflective liste ».

Il existe deux restrictions relatives à l’utilisation des listes d’accès réflectives :

- Elles peuvent être définies uniquement avec des Access-Lists IP étendues nommées.

- Elles ne fonctionnent pas avec certaines applications qui utilisent des numéros de ports changeant en cours de session, comme le protocole FTP.

Cas pratique

Commandes cisco pour vérifier les ACL d’un routeur

- Show access-lists

- Montre toutes les ACL du routeur

- Show acces-lists « nom ou numéro »

- Montre une ACL en particulier

- Show ip interface « nom de l’interface »

- Montre les ACL qui sont appliquées à cette interface, et dans quel sens

- Show running-config

- Montre toutes les ACL et à quelles interfaces elles sont appliquées

Protocole VTP

A quoi sert le protocole VTP ou VLAN Trunking Protocol ? imaginons que l’on veuille configurer plusieurs VLANs dans un réseau :

Exemple :

- La création de trois VLANs sur un switch sera rapide et simple ;

- La création d’une centaine de VLANs sur notre réseau deviendra une opération fastidieuse avec la possibilité d’erreur et/ou d'oubli plus ou moins élevée.

Le fonctionnement du protocole VTP permet de faire de la diffusion des annonces de création, de suppression ou modification de VLAN sur un Switch, et qui permettras de divulguer sur tous les autres Switch du réseau.

Les Switch possède trois modes de VTP : client, transparent ou server (actif par défaut).

- VTP Server : switch qui crée les annonces VTP

- VTP Client : switch qui reçoit, se synchronise et propage les annonces VTP

- VTP Transparent : switch qui ne traite pas les annonces VTP

Passons à la pratique et si vous voulez en savoir plus, dite le moi dans les commentaires de cette vidéo et je me ferais un plaisir de vous détailler ce protocole.

Pour cela il nous faudra 12 ordinateurs et 6 switchs et on utilisera comme @IP : 192.168.1.0/24.

Etape 1

Mise en place des PCs et des Switchs et les relier, puis mettre pour chaque pc l’adressage des @IP.

Renommer chaque switch (Paris, Madrid, Lisbonne, Vienne, Prague et Marseille).

Etape 2

Configuration des interfaces relient les Switchs et à répéter sur chaque switchs pour la mise en place du liens trunk :

Switch>enableSwitch#configure terminalSwitch(config)#interface {type d'interface} [numéro d'interface]Switch(config-if)# switchport mode trunk

Etape 3

Configuration des serveurs VTP – Switchs (Paris et Madrid), cette manipulation est à répéter sur chaque switch servant de serveur VTP :

Switch>enableSwitch#configure terminalSwitch(config)#vtp domain nom de domaineSwitch(config)#vtp password mot de passeSwitch(config)#vtp version 2Switch(config)#vtp mode server

Etape 4

Configuration des clients VTP – Switchs (Lisbonne, Vienne et Prague), cette manipulation est à répéter sur chaque switch servant de serveur VTP :

Switch>enableSwitch#configure terminalSwitch(config)#vtp domain nom de domaineSwitch(config)#vtp password mot de passeSwitch(config)#vtp version 2Switch(config)#vtp mode client

Etape 5

Configuration du transparent VTP – Switchs (Marseille) :

Switch>enableSwitch#configure terminalSwitch(config)#vtp domain nom de domaineSwitch(config)#vtp password mot de passeSwitch(config)#vtp version 2Switch(config)#vtp mode transparent

Pour vérifier les configurations, nous pouvons utiliser ces commandes ci-dessous :

- show interfaces trunk

- show vtp status

- show vlan

Etape 6

Mise en place des VLANs dans les switchs ou le switch – Paris (serveur VTP principal) :

- VLAN 10 – production (orange)

- VLAN 20 – comptabilité (bleu)

- VLAN 30 – administration (vert)

Commande à taper pour la création de VLAN dans chaque Switch :

Switch>enableSwitch#configure terminalSwitch#(config)#vlan « numéro du vlan »Switch(config-vlan)#name « nom du vlan »Switch(config-vlan)#exit

Attribution pour chaque interface relier à un périphérique les VLANs en écrivant cette commande dans chaque Switchs :

Switch#show vlanSwitch#configure terminalSwitch(config)#interface FastEthernet numéro de l'interfaceSwitch(config-if)#switchport access “numéro du vlan”Switch(config-if)#exit

Interconnexion - Niveau 1

Les équipements d’interconnexion d'un réseau informatique sont les briques constitutives des réseaux informatiques physiques.

L’interconnexion des réseaux c’est la possibilité de faire dialoguer plusieurs sous réseaux initialement isolés, par l’intermédiaire de périphériques spécifiques (récepteur, Concentrateur, pont, Routeur, Modem), ils servent aussi à interconnecter les ordinateurs d’une organisation, d’un campus, d’un établissement scolaire, d’une entreprise. Il est parfois indispensable de les relier.

Dans ce cas, des équipements spécifiques sont nécessaires. Lorsqu'il s’agit de deux réseaux de même type, il suffit de faire passer les trames de l’un vers l’autre. Dans le cas de deux réseaux qui utilisent des protocoles différents, il est nécessaire de procéder à une conversion de protocole avant de transporter les trames (paquet des données).

Répéteur

C'est un équipement électronique simple permettant d’amplifier un signal et d’augmenter la taille d’un réseau. Ce n’est pas un organe intelligent capable d’apporter des fonctionnalités supplémentaires, il ne fait qu’augmenter la longueur du support physique. Il travaille uniquement au niveau physique du modèle OSI.

Concentrateur (Hub)

Cela permet de concentrer le trafic réseau provenant de plusieurs hôtes, il agit au niveau de la couche physique du modèle OSI. Ils sont en général dotés d'un port spécial appelé "uplink". Il possède 4 ports, 8 ports, 16 ports, 32 ports et le choix de port dépend du nombre de réseau.

Ponts (bridges)

Les ponts sont des équipements permettant de relier des réseaux travaillant avec le même protocole. Ils travaillent au niveau logique c'est-à-dire au niveau de la couche 2 du modèle OSI (couche liaison). Sa fonction est d'interconnecter deux segments de réseaux distincts, soit de technologies différentes, soit de même technologie, mais physiquement séparés à la conception pour diverses raisons (géographique, extension de site etc.).

Commutateur (Switch)

Un commutateur réseau (ou Network switch en anglais) est un pont multiport c'est-à-dire qu’il s’agit d’un élément actif agissant au niveau de la couche 2 du modèle OSI.

Passerelle (Gateway)

C’est un système matériel et logiciel permettant de faire la liaison entre deux réseaux afin de faire l’interface avec le protocole du réseau différent. C’est aussi un interprète.

Routeur

C'est un dispositif d’interconnexion de réseaux informatiques permettant d’assurer le routage des paquets entre deux réseaux ou plus afin de déterminer le chemin qu’un paquet de données va emprunter. Ils sont plus puissants : ils sont capables d'interconnecter plusieurs réseaux utilisant le même protocole.

Vsat - Satellite

Les réseaux de communications par satellite utilisent une station relais dans l’espace (le satellite) servant à relier (au moins) deux émetteurs/récepteurs hertziens au sol, communément appelés stations terrestres ou stations au sol. Les petites stations terrestres équipées d’antennes dont la taille est comprise en général entre 0,96 m et 2,4 m de diamètre sont appelées « terminaux à très petite ouverture » ou VSAT.

Interconnexion - Niveau 2

Les équipements d’interconnexion d'un réseau informatique sont les briques constitutives des réseaux informatiques physiques.

Nous verrons sur les interconnexions du niveau 2, qui est la suite de la vidéo précédente qui traitait des interconnexions du niveau 1.

L’interconnexion des réseaux c’est la possibilité de faire dialoguer plusieurs sous réseaux initialement isolés, par l’intermédiaire de périphériques spécifiques (récepteur, Concentrateur, pont, Routeur, Modem), ils servent aussi à interconnecter les ordinateurs d’une organisation, d’un campus, d’un établissement scolaire, d’une entreprise. Il est parfois indispensable de les relier.

Dans ce cas, des équipements spécifiques sont nécessaires. Lorsqu'il s’agit de deux réseaux de même type, il suffit de faire passer les trames de l’un vers l’autre. Dans le cas de deux réseaux qui utilisent des protocoles différents, il est nécessaire de procéder à une conversion de protocole avant de transporter les trames (paquet des données).

Interconnexion - Niveau 3

Les équipements d’interconnexion d'un réseau informatique sont les briques constitutives des réseaux informatiques physiques.

Nous verrons sur les interconnexions du niveau, qui est la suite de la vidéo précédente qui traitait des interconnexions du niveau 1 et des interconnexions du niveau 2 ; qui seras la fin sur les trois types d’interconnexions que l’on peut trouvez sur le réseau.

L’interconnexion des réseaux c’est la possibilité de faire dialoguer plusieurs sous réseaux initialement isolés, par l’intermédiaire de périphériques spécifiques (récepteur, Concentrateur, pont, Routeur, Modem), ils servent aussi à interconnecter les ordinateurs d’une organisation, d’un campus, d’un établissement scolaire, d’une entreprise. Il est parfois indispensable de les relier.

Dans ce cas, des équipements spécifiques sont nécessaires. Lorsqu'il s’agit de deux réseaux de même type, il suffit de faire passer les trames de l’un vers l’autre. Dans le cas de deux réseaux qui utilisent des protocoles différents, il est nécessaire de procéder à une conversion de protocole avant de transporter les trames (paquet des données).

Les périphériques réseau pour communiquer

Quels sont les composants ou périphériques qui composent les réseaux informatique pour que les communications puissent se faire ?

Types de câbles

Câble RJ11

Un connecteur RJ-11, de l'anglais « Registered jack 11 » est un standard international utilisé par des appareils téléphoniques fixes. Il est également utilisé dans le domaine des réseaux locaux. Sur un connecteur RJ-11, il n'y a que quatre fils utilisés sur les six disponibles.

En revanche, la prise RJ-11 est plus petite et dispose de moins de fils qu'une prise RJ-45.

Câble RJ45

L'utilisation la plus courante du connecteur RJ45 est le câblage Ethernet utilisant quatre broches (deux paires) ou huit broches (quatre paires). On l'utilise aussi comme connecteurs de téléphones de bureau et pour les applications de réseau informatique.

Mais, de plus en plus, c'est une connexion utilisant les huit points de contacts qui est utilisée pour relier les quatre paires nécessaires aux réseaux 1 gigabit par seconde et précâbler les bâtiments pour toutes les applications à « courants faibles » (basse puissance et basse tension) qui ne demandent pas beaucoup de conducteurs distincts. De même, le connecteur 8P8C, dit RJ45 permet plusieurs types de câbles, torsadés en paires ou non, avec ou sans blindage.

Depuis le 1er janvier 2008, la norme NF C 15-100 oblige l'installation du RJ-45 (des prises 8P8C avec un câblage à deux ou quatre paires torsadées) pour les bâtiments neufs, extension et rénovation complète, même si une seule paire non nécessairement torsadée suffit pour la téléphonie en mode analogique et si aujourd'hui la plupart des téléphones vendus ont des câbles souples non torsadés terminés par des fiches mâles 6P2C (compatibles physiquement et électriquement avec les prises femelles 8P8C).

Les câbles RJ45, peux soit être un câble droit ou un câble croisé ; Le câble réseau droit, à ses fils de couleur positionner au même emplacement sur ses connectiques ; or que le câble réseau croisé, à ses fils de couleur inverser sur ses connectiques.

Le câble droit ne pourra être connecté (relier) qu'avec des appareils qui seront de même nature identiques (exemple : entre deux ordinateurs).

Le câble croisé, ne pourras être connecté (relier) qu'avec des appareils qui seront de nature différentes (exemple : entre un ordinateur et une box ou modem ou routeur).

Voir le lien : Les Tutoriels sur le réseaux - La pratique

Fibre optique

Une fibre optique est un fil très fin, en verre ou en plastique, à la propriété de conduire la lumière et sert pour la fibroscopie, l'éclairage ou la transmission de données numériques. Elle offre un débit d'information nettement supérieur à celui des câbles coaxiaux et peut servir de support à un réseau « large bande » par lequel transitent aussi bien la télévision, le téléphone, la visioconférence ou les données informatiques. Le principe de la fibre optique date du début du xxe siècle mais ce n'est qu'en 1970 qu'est développée une fibre utilisable pour les télécommunications, dans les laboratoires de l'entreprise américaine Corning Glass Works (actuelle Corning Incorporated).

Entourée d'une gaine protectrice, la fibre optique peut être utilisée pour conduire de la lumière entre deux lieux distants de plusieurs centaines, voire milliers, de kilomètres. Le signal lumineux codé par une variation d'intensité est capable de transmettre une grande quantité d'information. En permettant les communications à très longue distance et à des débits jusqu'alors impossibles, les fibres optiques ont constitué l'un des éléments clés de la révolution des télécommunications. Ses propriétés sont également exploitées dans le domaine des capteurs (température, pression, etc.), dans l'imagerie et dans l'éclairage.

On peut trouver des fibres en monomode et multimode :

Fibres monomodes

Pour de plus longues distances et/ou de plus hauts débits, on préfère utiliser des fibres monomodes (dites SMF, pour _Single Mode Fiber_), qui sont technologiquement plus avancées car plus fines. Leur cœur très fin n'admet ainsi qu'un mode de propagation, le plus direct possible c'est-à-dire dans l'axe de la fibre. Les pertes sont donc minimes (moins de réflexion sur l'interface cœur/gaine) que cela soit pour de très haut débits et de très longues distances. Les fibres monomodes sont de ce fait adaptées pour les lignes intercontinentales (câbles sous-marins). Une fibre monomode n'a pas de dispersion intermodale. En revanche, il existe un autre type de dispersion : la dispersion intramodale. Ces fibres monomodes sont caractérisées par un diamètre de cœur de seulement quelques micromètres (le cœur monomode est de 9 µm pour le haut débit).

Fibres multimodes

Les fibres multimodes (dites MMF, pour Multi Mode Fiber), ont été les premières sur le marché. Elles ont pour caractéristique de transporter plusieurs modes (trajets lumineux). Du fait de la dispersion intermodale, on constate un étalement temporel du signal proportionnel à la longueur de la fibre. Elles sont caractérisées par un diamètre de cœur de plusieurs dizaines à plusieurs centaines de micromètres (les cœurs en multimodes sont de 50 ou 62,5 µm pour le bas débit).

Les connexions sans fils

- Le Bluetooth

- Bluetooth est une norme de télécommunications permettant l'échange bidirectionnel de données à courte distance (de lors de quelques mètre) en utilisant des ondes radio UHF sur la bande de fréquence de 2,4 GHz. Son but est de simplifier les connexions entre les appareils électroniques à proximité en supprimant des liaisons filaires.

- L’infrarouge

- L'infrarouge est une onde électromagnétique, dont le nom signifie « en dessous du rouge » (du latin infra : « plus bas »), car ce domaine prolonge le spectre visible du côté du rayonnement de fréquence la plus basse, qui apparaît de couleur rouge. La longueur d'onde dans le vide des infrarouges est comprise entre le domaine visible (≈ 0,7 μm) et le domaine des micro-ondes (0,1 mm).

- L'infrarouge est associé à la chaleur car, à température ambiante ordinaire, les objets émettent spontanément un rayonnement thermique dans le domaine infrarouge. Comme certaines télécommandes de télévision, de décodeur. etc...

Les ondes hertziennes

- Radio

- Ondes radioélectriques ou ondes hertziennes : « **ondes électromagnétiques dont la fréquence est par convention inférieure à 300 GHz, se propageant dans l'espace** » ; elles sont comprises entre 9 kHz et 300 GHz qui correspond à des longueurs d'onde de 33 km à 1 mm

- Satellite

- Satellites de télécommunications : ces satellites sont utilisés pour transmettre des informations d'un point à l'autre de la Terre, notamment des communications téléphoniques ou de la transmission de données, les communications satellitaires et les programmes télévisés.

Les périphériques

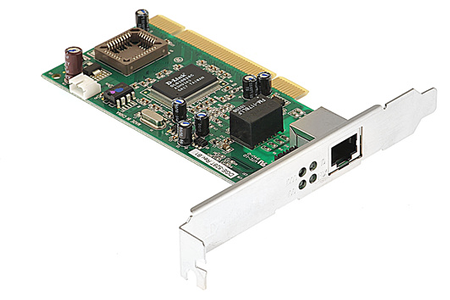

Les carte réseaux

La carte réseau est l'interface entre votre ordinateur et le réseau. Elle reçoit les données émises par l'ordinateur et les transfère vers un autre appareil, soit en filaire (Câble RJ45 ou Fibre Optique) ou soit par Wifi.

- Les répéteurs

- Un répéteur (en anglais repeater) est un équipement simple permettant de regénérer un signal entre deux nœuds du réseau, afin d'étendre la distance de câblage d'un réseau.

- Les hubs

- Un concentrateur Ethernet (en anglais hub) est un appareil informatique permettant de concentrer les transmissions Ethernet de plusieurs équipements sur un même support dans un réseau informatique local.

- En utilisant un concentrateur, chaque équipement attaché à celui-ci partage le même domaine de diffusion ainsi que le même domaine de collision. Comme dans tout segment de réseau Ethernet, une seule des machines connectées peut y transmettre à la fois. Dans le cas contraire, une collision se produit, les machines concernées doivent retransmettre leurs trames après avoir attendu un temps calculé aléatoirement par chaque émetteur.

- Ce dispositif est un répéteur de données ne permettant pas de protection particulière des données et transmettant les trames à toutes les machines connectées par opposition au commutateur réseau (en anglais switch) qui dirige les données uniquement vers la machine destinataire. Ceci le rend vulnérable aux attaques par Analyseur de paquets. Il permet également d'étendre un réseau local (LAN) mais ne permet pas de le transformer en un réseau étendu (WAN).

- Les Switch

- Un commutateur réseau (en anglais switch), est un équipement qui relie plusieurs segments (câbles ou fibres) dans un réseau informatique et de télécommunication et qui permet de créer des circuits virtuels. La commutation est un des deux modes de transport de trame au sein des réseaux informatiques et de communication, l'autre étant le routage. Dans les réseaux locaux (LAN), il s'agit le plus souvent d'un boîtier disposant de plusieurs ports RJ45 (entre 4 et plusieurs centaines), il a donc la même apparence qu'un concentrateur (hub). Il existe aussi des commutateurs pour tous les types de réseau en mode point à point comme pour les réseaux ATM, relais de trames, etc.

- Contrairement à un concentrateur, un commutateur ne reproduit pas sur tous les ports chaque trame qu'il reçoit : il sait déterminer sur quel port il doit envoyer une trame, en fonction de l'adresse de destination de cette trame. Les commutateurs sont souvent utilisés pour remplacer des concentrateurs car ils encombrent moins le réseau. Dans le cas d'un réseau IP/Ethernet, un commutateur ne s'intéresse pas à la même couche OSI que le routeur, ils utilisent respectivement les adresses MAC et les adresses IP pour diriger les données. Concrètement, pour une adresse qui peut être partiellement connue, une trame est toujours émise sur le même port, quel que soit l'état du trafic, une fois ses tables de routage et de communication remplies. Le routeur, lui, cherche à déterminer la meilleure route, il est susceptible de générer moins de trafic pour des grands réseaux.

- Le commutateur établit et met à jour une table, dans le cas du commutateur pour un réseau Ethernet il s'agit de la table d'adresses MAC, qui lui indique sur quels ports diriger les trames destinées à une adresse MAC donnée, en fonction des adresses MAC source des trames reçues sur chaque port. Le commutateur construit donc dynamiquement une table qui associe numéro de port et adresses MAC.

- Lorsqu'il reçoit une trame destinée à une adresse présente dans cette table, le commutateur renvoie la trame sur le port correspondant. Si le port de destination est le même que celui de l'émetteur, la trame n'est pas transmise. Si l'adresse du destinataire est inconnue dans la table, alors la trame est traitée comme un broadcast, c'est-à-dire qu'elle est transmise à tous les ports du commutateur à l'exception du port d'émission.

- Un commutateur de niveau 2 est similaire à un concentrateur dans le sens où il fournit un seul domaine de diffusion. En revanche, chaque port a son propre domaine de collision. Le commutateur utilise la micro-segmentation pour diviser les domaines de collision, un par segment connecté. Ainsi, seules les interfaces réseau directement connectées par un lien point à point sollicitent le medium. Si le commutateur auquel il est connecté prend en charge le full-duplex, le domaine de collision est éliminé.

- Les routeurs

- Un routeur est un équipement réseau informatique assurant le routage des paquets. Son rôle est de faire transiter des paquets d'une interface réseau vers une autre, au mieux, selon un ensemble de règles. Il y a habituellement confusion entre routeur et relais, car dans les réseaux Ethernet les routeurs opèrent au niveau de la couche 3 du modèle OSI.

- Les modems

- Un modem (modulation - démodulation) est un boitier qui permet d'établir une connexion à Internet. Après avoir indiqué le nom d'utilisateur et le mot de passe, le modem se connecte chez votre Fournisseur d'Accès à Internet (FAI) dans le but de s'authentifier et vous permet de naviguer sur Internet.

- Le modem est l’ancêtre de votre box, car maintenant, votre box a dans son boitier, les fonctions de “switch, routeur, modem, point d’accès wifi”.

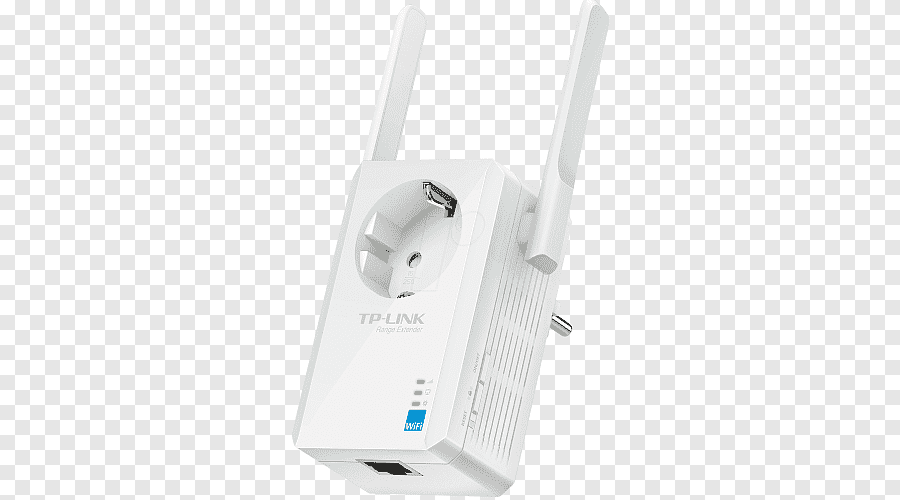

Image d'un répéteur Wifi

Sécurisé le réseau informatique

Comment sécurité son réseau informatique ? nous pouvons sécuriser notre réseau de plusieurs moyens, de façon et par des protocoles que l’on peut mettre en place ; je vous en fait la liste ci-dessous, mais qui peux être plus ou moins complète :

- Le Spanning tree

- Les ACL’s

- Voir le tuto : Accès liste Protocole

- Oing flood (déni de service - DoS)

- Sécurisation des ports de Switch

- Voir la vidéo sur la sécurisation des ports de Switch

- Le protocole SSH

- Voir la vidéo sur les : Protocole SSH

- IP DHCP SNOOPING

- Voir le tuto sur : IP DHCP Snooping

- Les VLAN

- Voir les tutos : Les Vlan et La mise en place des Vlans

- Zone DMZ

- Voir les tutos : Les zone DMZ

Protocole Spanning Tree

STP ou Spanning Tree Protocol est un protocole de réseau de la couche 2 ; il apporte une solution au problème posé par la présence de boucles dans les réseaux commutés de type Ethernet.

Quel est le problème et comment STP peu venir résoudre ce problème ?

Pour aller d’un point à un autre, les données qui sont transmis par l’Ethernet doivent avoir au moins deux chemins, un chemin principal et un chemin de secoure au cas où il y aurait une panne d’un Switch ou une coupure de réseau (câble).

En ne mettant pas le protocole Spanning Tree, il se produit une redondance et de création de boucles qui généreras des tempêtes de diffusion ou sous le nom de “broadcast storm”. Ces boucles vont venir part saturer le réseau et finirent par le paralyser complètement.

Comment empêcher les boucles de se produire dans le réseau ?

La solution, consistera à mettre en place ce protocole. Ce protocole STP utilise des trames de données spéciales appelées BPDU (Bridge Protocol Data Units). Les informations contenues dans les BPDU, sont utilisées pour activer ou désactiver les ports selon la topologie réseau requise.

Exemple: Un Switch est connecté au réseau, il commence par envoyer des BPDU pour déterminer la topologie du réseau, avant de pouvoir transférer des données.

Nous avons distinctement trois types de BDPU :

- CBPDU : utilisé pour le calcul du spanning tree,

- TNC BPDU : utilisé pour annoncer les changements de topologies,

- TCA BPDU : utilisé pour l’acquittement de changement de notification de la topologie

Il y a quatre phases que le protocole STP exécute :

- Élection du commutateur racine (Root Bridge ou RB) ;

- Détermination du port racine (Root Port ou RP) sur chaque Switch ;

- Détermination du port désigné (Designated Port ou DP) sur chaque segment ;

- Blocage des autres ports.

Élection du commutateur racine

Le Root Bridge est choisi selon le Bridge identifier(BID).Le BID d’un switch est constitué de l’adresse MAC et de la priorité de ce switch. La priorité est paramétrable par l’administrateur réseau. Par défaut, elle est égale à 32768 (ou 0x8000 en hexadécimal). Le switch avec la priorité la plus basse est élu Root Bridge, et en cas d'égalité, c'est le switch dont l'adresse MAC est la plus basse qui est élu Root Bridge.

Généralement, l'administrateur réseau fixe la priorité de telle sorte que le switch le plus près possible du coeur de réseau soit élu et qu’un autre switch devienne Root Switch en cas de défaillance du Root Bridge principal.

Détermination du port racine

Chaqu’un des switchs restants détermine parmi ses ports actifs un Root Port. Le Root Port est celui qui possède la distance la plus courte (le coût ou cost le moins élevé) vers le Root Bridge. Le coût dépend de la bande passante de chaque lien.

En cas d'égalité, c'est le port ayant le port ID le plus faible qui sera élu. Donc, l'élection d'un Root Port est effectuée en tenant compte des champs path cost et Port ID d'un paquet BPDU. En cas d'égalité, c'est le port ayant le port ID le plus faible qui sera élu.

Détermination du port désigné

Pour chaque segment réseau reliant des switchs, un DP (Designated Port) est ensuite déterminé. Le port désigné est le port relié au segment qui mène le plus directement à la racine (somme totale des coûts des différents segments traversés est la plus petite).

Blocage des autres ports

Les ports qui ne sont ni RP, ni DP sont bloqués (BP : Blocked Port). Un port bloqué peut recevoir des paquets BPDU mais ne peut pas en émettre.

Changements de topologie

Lorsqu’un lien est coupé ou qu'un switch est hors service, l'algorithme est exécuté à nouveau et une nouvelle topologie est mise en place.

Etats des ports d’un switch

Les ports des commutateurs où STP est actif sont dans l'un des états suivants :

- Listening : le switch écoute les BPDU et détermine la topologie réseau,

- Learning : le commutateur construit une table faisant correspondre les adresses MAC aux numéros des ports,

- Forwarding : opération normale, le port reçoit et envoie des données,

- Blocking : Aucune donnée n'est ni envoyée ni reçue mais le port peut passer en mode forwarding si un autre lien tombe,

- Disabled : Le port est désactivé (l’administrateur réseau peut manuellement désactiver un port).

Quand un périphérique (un PC, une imprimante, un serveur etc…) est connecté au réseau, son port se mettra automatiquement d'abord en mode listening puis en mode learning et ensuite en mode forwarding.

Le forward delay est le délai de transition entre les modes listening vers learning et learning vers forwarding. Ce délai est fixé par le Root Bridge et vaut quinze secondes par défaut.

STP a connu des évolutions notamment pour accélérer le temps de convergence. L'IEEE a publié le document 802.1w pour décrire le RSTP (Rapid STP) qui accélère la convergence du protocole STP après un changement de topologie. Alors que le temps de convergence est de trente à cinquante secondes pour le STP classique, RSTP est capable de converger en 6 secondes.

La maintenance du réseau informatique

En quoi consiste la maintenance d’un réseau informatique ?

- La configuration du routage

- Les routeurs

- La segmentation des VLAN

- Les switch (commutateurs)

- L’attribution des plages d’adresses IP

- Voir tuto sur l’adressage IP

- La maintenance de ces équipements

- Mise à jour des équipements

- Vérification du bon fonctionnement

- etc...

La maintenance se résume une vérification du bon fonctionnement du matériel de communication (exemple : les hubs, les switches et les routeurs), on vérifie aussi les câblages s’ils ne sont pas endommagés.

On vérifie si l’adressage IP est bien respecter et qu’il ni a aucune infraction (piratage) ; on met si nécessaire les équipements à jour, que ce soit le matériel de communication que les ordinateurs et serveurs connecter au réseau.

Les protocoles de communication réseau

C’est quoi un protocole ?

Un protocole informatique est un ensemble de règles qui régissent les échanges de données ou le comportement collectif de processus ou d'ordinateurs en réseaux ou d'objets connectés. Un protocole a pour but de réaliser une ou plusieurs tâches concourant à un fonctionnement harmonieux d'une entité générale.

Décrire les protocoles de communication

Je vais vous parler des quelques protocoles les plus utiliser et les plus connus dans le monde de l’informatique et dans la communication réseau. Je ne pourrais vous décrire tous les protocoles existants, mais cela serait un tuto extrêmement long, complexe et je risque de vous perdre en chemin, tellement il y en n’a.

Référence : Protocole réseau — Wikipédia

Les protocoles Internet

- Le Protocole “ICMP”

- Le protocole “TCP”

- Le Protocole “UDP”

- Le Protocole “SMTP”

- Le Protocole “POP”

- Les protocoles lier au VPN

- OpenVPN

- IKEv2

- L2TP

- SSTP

- PPTP

ICMP

Il sert à récupérer des informations sur l’état de votre connexion. En envoyant un “ping” ou un “traceroute” vers votre machine, on peut savoir très facilement si vous êtes connecté. Si votre poste répond à la requête, cela signifie qu’il est présent donc accessible.

TCP

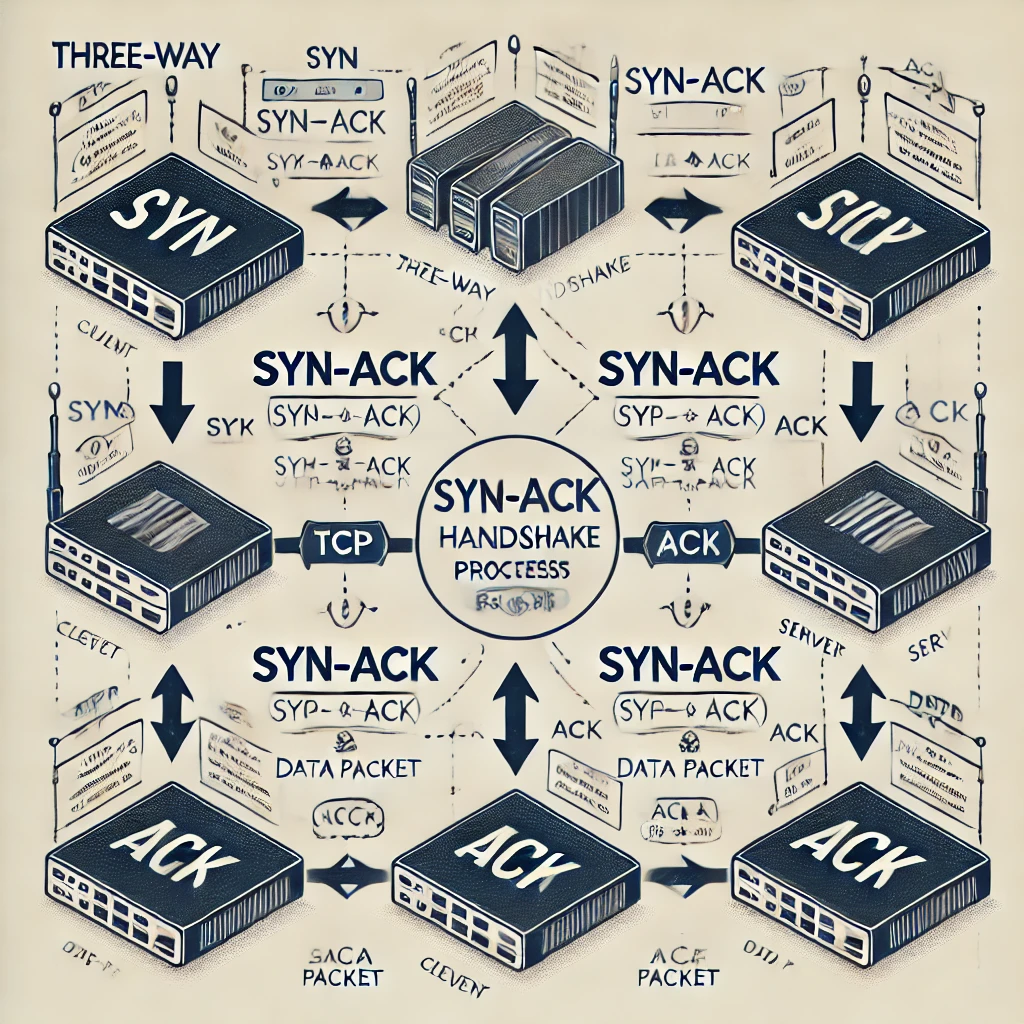

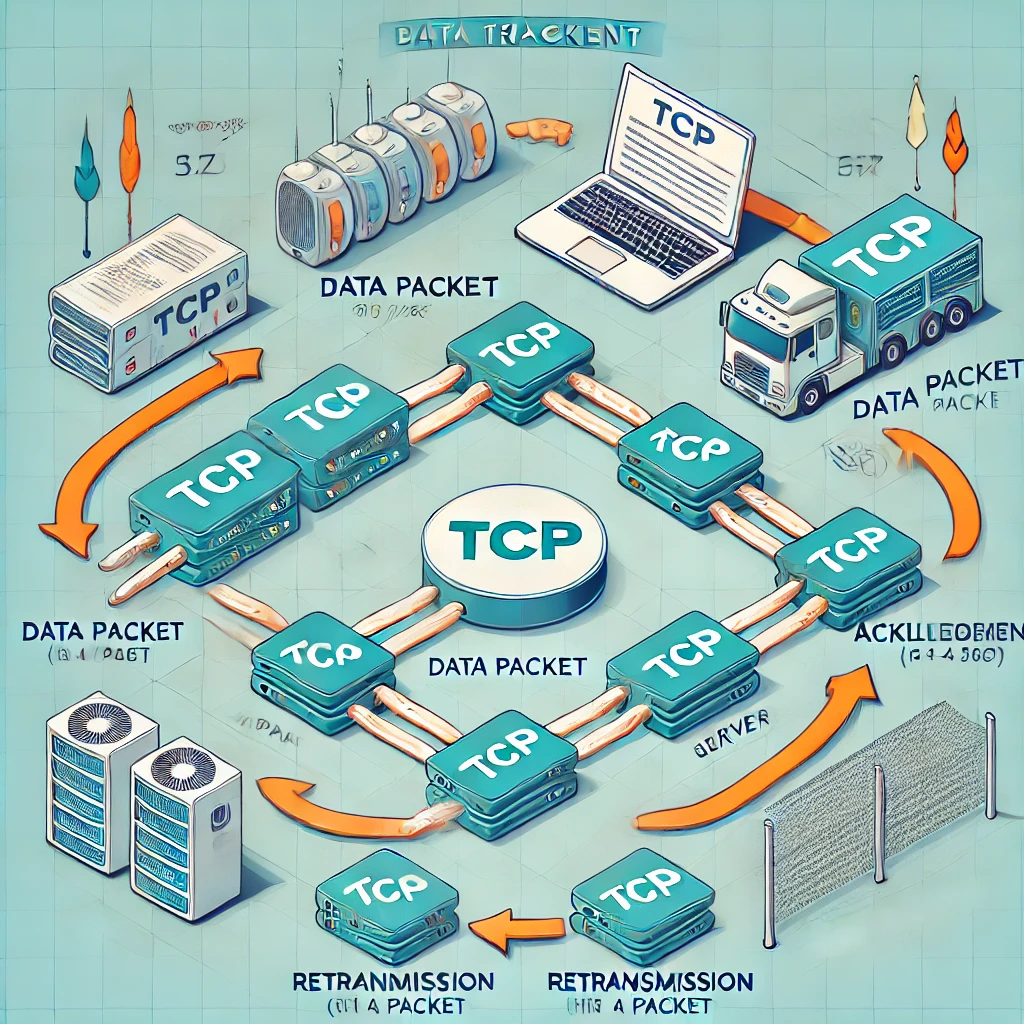

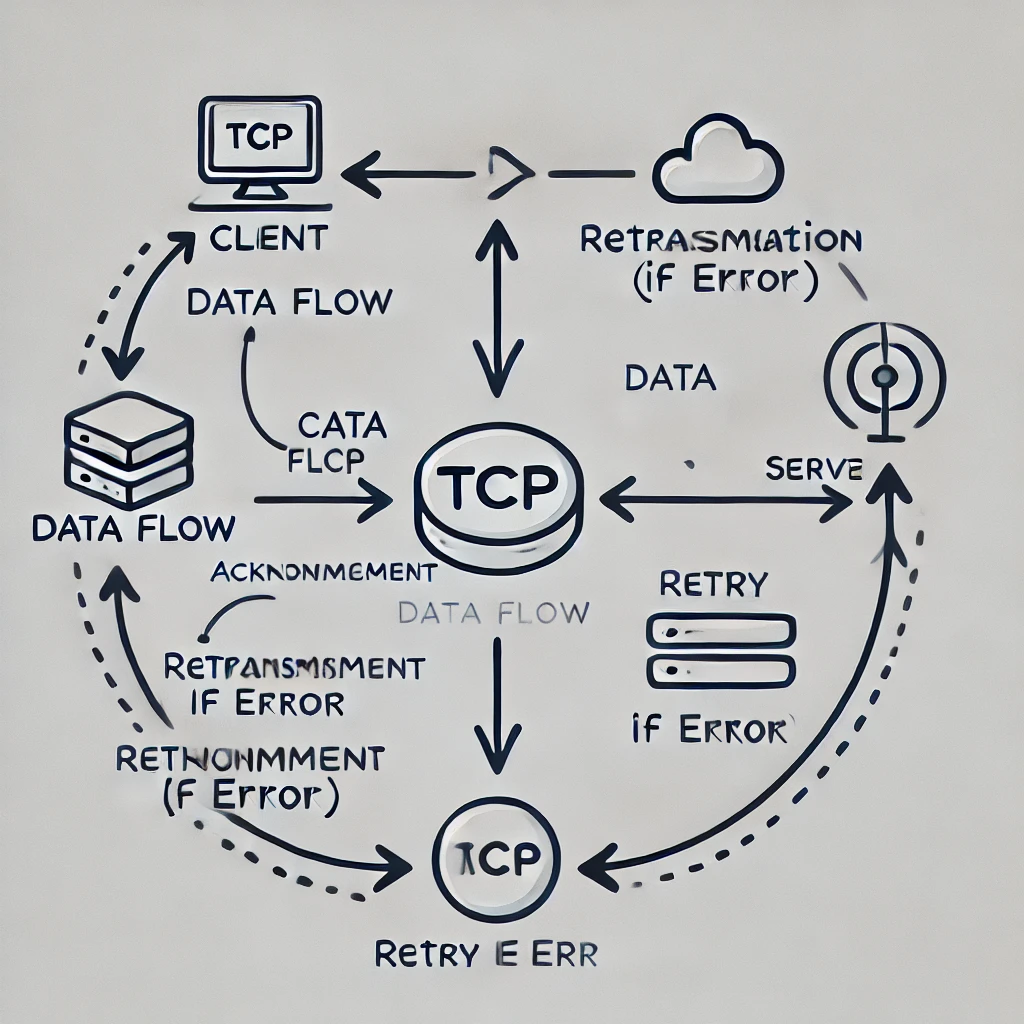

Le TCP est un protocole orienté connexion, c'est-à-dire qu'il permet à deux machines qui communiquent de contrôler l'état de la transmission. Les caractéristiques principales du protocole TCP sont les suivantes : TCP permet de remettre en ordre les datagrammes en provenance du protocole IP.

UDP

Il se contente d’envoyer des données sur le réseau. Il n’y a aucune vérification concernant la réception des informations. Exemple la vidéo, le streaming, etc...

SMTP

Simple Mail Transfer Protocol (SMTP, littéralement « protocole simple de transfert de courrier ») est un protocole de communication utilisé pour transférer le courrier électronique (courriel) vers les serveurs de messagerie électronique.

On commence par spécifier l'expéditeur du message, puis le ou les destinataires d'un message, puis, en général après avoir vérifié leur existence, le corps du message est transféré.

Le SMTP commence à être largement utilisé au début des années 1980. Il est alors un complément à l'UUCP, celui-ci étant plus adapté pour le transfert de courriers électroniques entre des machines dont l'interconnexion est intermittente. Le SMTP, de son côté, fonctionne mieux lorsque les machines qui envoient et reçoivent les messages sont interconnectées en permanence.

SMTP utilise TCP pour le transfert des données.

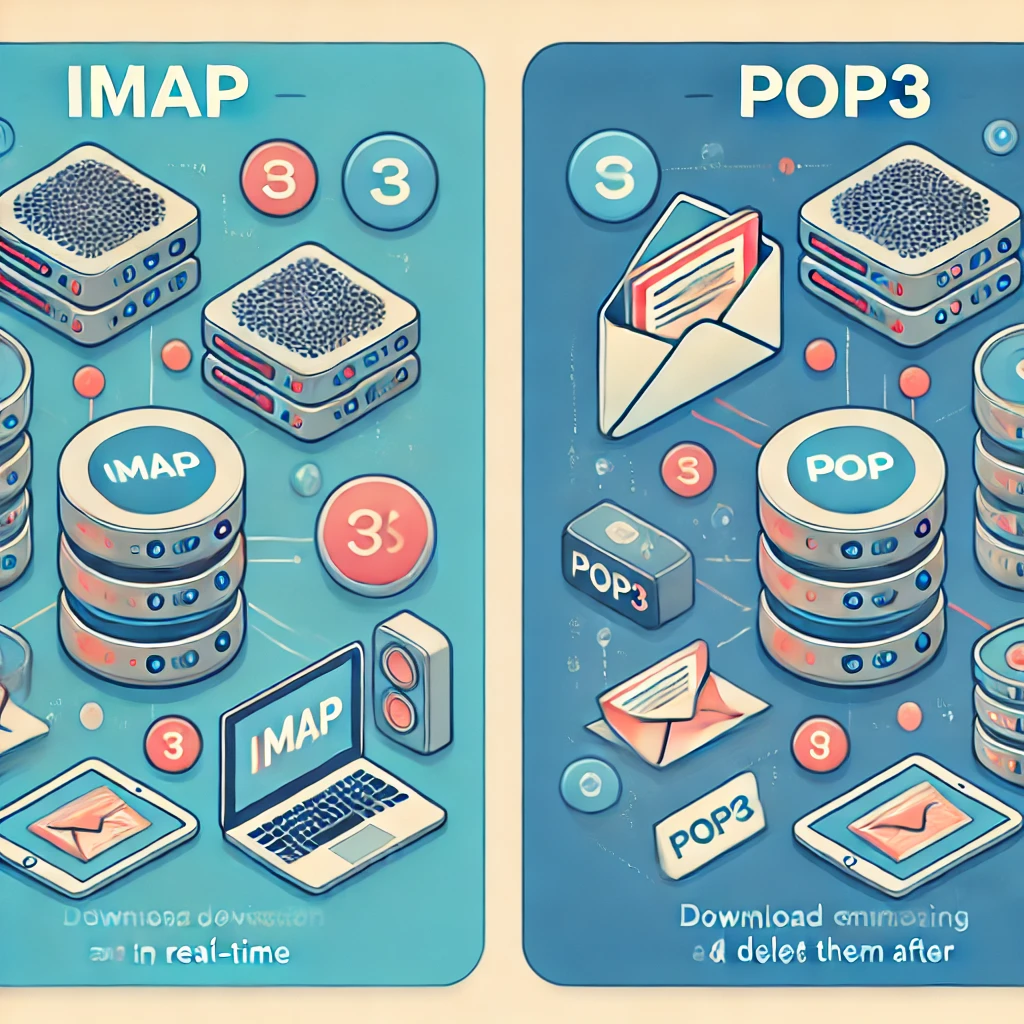

SMTP ne permet pas de récupérer à distance des courriels arrivés dans une boîte aux lettres sur un serveur. Les standards Post Office Protocol (POP) et IMAP ont été créés dans ce but.

POP

Le protocole POP (Post Office Protocol) est aujourd’hui disponible dans sa version 3, aussi appelé POP3. Il s’agit du protocole standard qui permet la récupération des mails situés sur un serveur distant (serveur POP). L’objectif de ce protocole est de relever le courrier électronique depuis un hôte qui ne contient pas sa boite aux lettres. Il vient tout simplement télécharger les messages à partir du serveur et les stocke sur le poste de travail.

L’avantage de ce protocole est de permettre la consultation de sa messagerie en mode « hors connexion », sans avoir besoin d’une connexion internet permanente. L’inconvénient, par contre, est qu’il n’est pas adapté aux supports de mobiles (smartphones, tablettes) et que les messages ne sont pas synchronisés en permanence avec le serveur.

IMAP

Le protocole IMAP (Internet Message Access Protocol) c’est un peu l’inverse du protocole POP, c’est à dire qu’il a une connexion constante au serveur de messagerie pour pouvoir consulter ses mails. Ce protocole synchronise en permanence les messages contenus sur le serveur et sur le poste de travail. Son avantage réside donc dans la possibilité de consulter ses mails depuis n’importe quel endroit et de pouvoir synchroniser et sauvegarder ses messages sur le serveur. Exemple Gmail.

VPN

Il existe cinq protocoles VPN principaux : OpenVPN, PPTP, L2TP/IPSec, IKEv2 et SSTP ; Les détails des protocoles lier au VPN :

- OpenVPN

- Un protocole open-source relativement récent et considéré comme la référence absolue en raison de sa fiabilité.

- Extrêmement populaire auprès des services tiers, aucun support natif sur aucune plate-forme.

- Prend en charge un large éventail d'algorithmes, garantissant le meilleur niveau de sécurité.

- L'un des protocoles les plus rapides du marché - la vitesse dépend du niveau de cryptage, mais les utilisateurs réguliers ne constatent aucun ralentissement dans la plupart des cas.

- L'installation peut sembler compliquée à première vue, mais chaque service VPN valable est fourni avec un processus automatisé nécessitant une intervention minimale de l'utilisateur.

- IKEv2 (Internet Key Exchange v2)

- Protocole de tunneling basé sur IPsec, développé par Microsoft et Cisco.

- Stable et sécurisé grâce aux capacités de reconnexion et à la prise en charge d'une variété d'algorithmes.

- Performant en termes de vitesse. Il est relativement plus rapide que L2TP, SSTP et PPTP.

- Prend en charge les dispositifs BlackBerry, mais la disponibilité de la plateforme est limitée

- Technologie exclusive, de sorte que votre opinion dépend de votre avis général sur Microsoft ; Cependant, il existe des versions Open Source identiques.

- L2TP (Layer 2 Tunneling Protocol)

- Originaire du L2F de Cisco et du PPTP de Microsoft.

- N'offre aucune sécurité en soi, c'est pourquoi il est généralement associé à IPSec.

- Intégré sur tous les dispositifs/systèmes d'exploitation compatibles VPN modernes.

- Un protocole globalement correct, mais des fuites récentes laissent supposer que la NSA est en phase de le compromettre.

- N'offre aucun avantage réel par rapport à OpenVPN.

- SSTP (Secure Socket Tunneling Protocol)

- D'abord introduit dans Windows Vista SP1 par Microsoft.

- Entièrement intégré dans Windows – il est possible que les autres plates-formes ne puissent pas l'utiliser.

- Contourne facilement la plupart des pares-feux.

- En tant que technologie propre à Microsoft, elle offre peu d'assurance quant à la destination de vos données.

- Rapide et relativement sécurisé, mais la vulnérabilité aux activités illégales le convertit en l'un des protocoles les moins intéressants.

- PPTP (Point-to-Point Tunneling Protocol)

- Premier protocole VPN pris en charge par Windows.

- Pris en charge par tous les dispositifs compatibles VPN.

- Très rapide en raison de la norme de chiffrement inférieure.

- Extrêmement dangereux – réputé pour être facilement piraté par la NSA depuis longtemps ;

- Malgré le patch PPTP de Microsoft, ils recommandent encore l’utilisation d’autres protocoles tels que SSTP ou L2TP/IPSec.

En résumé, si vous voulez utiliser un VPN pour votre sécurité je vous conseille d’utiliser OpenVPN est actuellement la seule option qui est le plus utiliser et assez sécuriser. Il fait également partie des rares protocoles sécurisés disponibles sur une variété de plates-formes.

Le prototocle POP

Le Protocole POP, ou Post Office Protocol, est une méthode utilisée pour télécharger vos emails depuis un serveur vers votre appareil. Cela signifie que vous pouvez consulter vos emails même lorsque vous n'êtes pas connecté à internet. Il y a plusieurs versions, mais la plus utilisée est la version 3, aussi appelée POP3.

Voici comment cela fonctionne : lorsque vous configurez un compte email avec le protocole POP3, votre appareil se connecte au serveur, télécharge les emails, puis les stocke localement. Le serveur supprime généralement les emails une fois qu'ils sont téléchargés, sauf si vous configurez une option pour les laisser sur le serveur. Cela signifie que si vous consultez vos emails sur plusieurs appareils, ils ne seront disponibles que sur celui qui les a téléchargés en premier, sauf si vous avez activé une option de conservation sur le serveur.

Voyons les avantages et inconvénients du Protocole POP3. D'abord, les avantages :

- Vous pouvez lire vos emails hors ligne.

- Les emails sont stockés localement, ce qui peut être plus rapide.

- Moins de données à stocker sur le serveur, donc moins de surcharge.

Mais attention aux inconvénients :

- Les emails ne sont pas synchronisés entre appareils.

- Vous pouvez perdre des emails si votre appareil rencontre un problème.

- Ce n'est pas la meilleure option si vous utilisez plusieurs appareils pour consulter vos emails.

Si vous voulez configurer le POP3 pour vos emails, c'est assez simple. Je vous renvoie vers ma vidéo sur Configuration de la messagerie ds Outlook.

- Allez dans les paramètres, sélectionnez votre compte, et choisissez l'option POP3.

- Saisissez les informations du serveur fournies par votre fournisseur de services, et assurez vous de bien configurer les options de conservation des emails.

Alternatives au POP3 : IMAP

Il existe aussi une alternative au POP3, le protocole IMAP. Contrairement à POP3, IMAP garde vos emails sur le serveur et les synchronise entre tous vos appareils. Si vous utilisez plusieurs appareils pour consulter vos emails, IMAP pourrait être un meilleur choix. Ce protocole (IMAP) seras sur une vidéo dédié et prochainement sur la chaîne. Et voilà ! Vous connaissez maintenant le Protocole POP3, comment il fonctionne, ses avantages et inconvénients, ainsi que la manière de le configurer.

Le prototocle SMTP

💌 Découvrez les secrets du protocole SMTP ! 💌

Vous vous êtes déjà demandé comment vos emails arrivent à destination ? Dans mon dernier **tutoriel vidéo**, je vous explique :

- 📩 Les erreurs SMTP courantes (comme "boîte aux lettres introuvable")

- 🔒 La sécurité de vos emails (TLS, anti-spam, authentification)

- 📊 Les différences entre SMTP, POP3 et IMAP

- 🎯 Idéal pour les débutants qui veulent mieux comprendre le fonctionnement des emails et éviter les erreurs de configuration.

Regardez la vidéo et maîtrisez l’envoi d’emails sans souci ! 📨

.webp)

Mais comment ça marche ? Imaginez que vous envoyez un mail.

- Votre client de messagerie (exemple : Outlook) va d’abord se connecter à un serveur SMTP.

- Ce serveur va ensuite vérifier votre adresse mail et envoyer au serveur de destination du destinataire.

- Votre mail passe à travers Internet

- Ensuite, ce serveur final, le livre directement à la boite de réception du destinataire.

Ce processus se fait en quelques secondes, et pourtant, il y a plusieurs étapes cruciales à chaque transfert.

Car le protocole SMTP n’est pas sécurisé par défaut, ce qui peut rendre les messages vulnérables aux interceptions. Mais attention, comme pour toute communication sur internet, la sécurité est essentielle. C’est pour cela qu’on utilise des protocoles de cryptage comme TLS pour protéger vos messages. Et bien sûr, il y a l’authentification : c’est ce qui garantit que vous êtes bien la personne qui envoie l'email.

Sur volons les autres protocoles de sécurité et authentification.

- Le protocole TLS (Transport Layer Security). Chiffre la communication entre l’expéditeur et le serveur pour éviter que le contenue soit intercepté.

- Le protocole SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) et DMARC. Ces protocoles d’authentification permettent de vérifier l’identité de l’expéditeur et réduire le spam et le phishing.

- Filtrage anti-spam. Les serveurs vérifient la réputation de l’expéditeur et analysent les contenus pour les messages non sollicités.

De plus, des systèmes d’authentification comme SPF et DKIM permettent de vérifier que l’expéditeur est bien celui qu’il prétend être, limitant ainsi les risques de spam et de phishing. Le filtrage anti-spam est également une mesure cruciale : il analyse le contenu et l’expéditeur pour bloquer les messages non sollicités.

Le protocole SMTP peut parfois générer des erreurs. Par exemple, vous avez peut-être vu une erreur 550 indiquant que la boîte aux lettres du destinataire est introuvable. Cela arrive souvent à cause d’une faute de frappe ou parce que l’adresse email n’existe plus.

D'autres erreurs, comme le code 451, peuvent signaler un problème temporaire avec le serveur de réception, ou encore une erreur 554 qui signifie que le message a été rejeté comme spam.

La meilleure solution est de toujours vérifier les adresses avant d’envoyer et de s’assurer que votre serveur SMTP est correctement configuré. Vérifier les adresses email avant d’envoyer. Configurer correctement le serveur SMTP avec des certificats de sécurité ; vous pourrez limiter ces messages d’erreurs.

Voici quelques erreurs fréquentes :

Erreur 550: "Boîte aux lettres introuvable". Cela se produit quand l’adresse email est incorrecte ou n’existe plus.Erreur 421: "Service indisponible". Cela signifie que le serveur du destinataire est temporairement indisponible.Erreur 451: "Action interrompue" à cause de problèmes sur le serveur.Erreur 554: Le message est considéré comme du spam et rejeté. Cela peut arriver si l'email semble suspect (contenu, liens douteux).

Pour conclure, nous avons vu comment fonctionne le protocole SMTP, pourquoi la sécurité est essentielle avec TLS et l'authentification, comment vous pouvez configurer votre propre serveur SMTP, et comment pouvoir résoudre en cas d’erreur SMTP.

Le prototocle NAT & PAT

Avez-vous déjà pensé à ce qui se passe lorsqu’un appareil chez vous se connecte à Internet.

Vous allez découvrir comment ils permettent de gérer les connexions réseau, d’économiser des adresse IP, et sécuriser vos appareils. Nous irons de la théorie aux cas pratiques, pour savoir maitriser ces outils indispensables.

Dans ce tutoriel, nous allons voir le détail, ce que sont les protocoles NAT et PAT, pourquoi ils sont essentiels et comment ils optimisent nos réseaux.

Qu’est-ce que le NAT ?

Le NAT (Network Address Translation) permet à plusieurs appareils d’utiliser une seul adresse IP publique en traduisant leurs adresses privées.

Pourquoi le NAT est-il nécessaire ?

Fonctionnement du NAT

Le NAT ou Network Address Translation, traduit les adresses privées de votre réseau interne en une adresse publique unique. Ce qui permet de te connecter et de communiquer avec Internet.

Les adresse IPv4 sont limitées et le NAT aide à conserver les adresses publiques. Les réseaux locaux (LAN) utilisent des plages d’adresses IP privées (exemple : 192.168.x.x, 10.x.x.x) qui ne sont pas routables sur Internet.

Si vous voulez de plus amble renseignement, je vous renvoie sur plusieurs vidéos de ma chaine, et je vous mettrais les liens dans le descriptif.