La cybersécurité

🔐 Bienvenue dans cette session en Cybersécurité !

Protégez vos données et sécurisez vos systèmes avec ma série de vidéos dédiée à la cybersécurité. Que vous soyez un novice ou un professionnel cherchant à approfondir vos connaissances, cette session est conçue pour vous fournir des compétences essentielles en sécurité informatique.

🗂️ Ce que vous découvrirez ici :

- Introduction à la Cybersécurité : Apprenez les concepts de base et les menaces courantes.

- Techniques de Protection : Explorez les meilleures pratiques pour sécuriser vos systèmes et vos données.

- Analyse des Vulnérabilités : Identifiez les faiblesses et apprenez à les corriger.

- Réponses aux Incidents : Découvrez comment réagir face à une attaque et minimiser les dommages.

📅 Mises à jour régulières : j'enrichis cette session avec de nouvelles vidéos pour vous tenir informé des dernières tendances et techniques en cybersécurité.

💬 Vous rencontrez des difficultés à faire certains tutoriels, vous pouvez me contacter pour que je puisse vous apporter mon aide et/ou des précisions en remplissent le formulaire de contact.

Tutoriels sur la cybersécurité

Mot de passe fort : votre guide complet pour une sécurité en ligne maximale

Les risques

Nous allons aborder sur le sujet de comment bien créer son mot de passe fort pour que personne ne puisse le trouver, même par un hacker ; être en sécurité que cela soit en local ou en ligne, comme par exemple, sur les réseaux sociaux, ou sur des sites gouvernementaux, tout comme sur des sites marchands ou sur votre site de votre banque. On a tendance à utiliser souvent le même mot de passe pour tous les comptes pour se simplifier la vie et sans pensez au risque d’être hacher « pirater », de subir l’usurpation d’identité, ou avoir des détournements de fond bancaire, comme par exemple des achats en tout genre et sans votre consentement.

Vis-à-vis des banques ou les organismes gouvernementaux, le chemin pour prouver que vous n’êtes pas le responsable de tous vos désagréments, est un parcourt de combattant. Car quand cela vous arrive, il faut pouvoir vous disculper et apporté des preuves de votre bonne fois et voir même votre identité.

Vous souvenez ou vous en avez dû en entendre parler de personne qui ont vus leurs comptes en banque vidée et de devoir rembourser les frais bancaires car pour eux, c’est vous qui avez dépensé sans compter sur les sites marchands, ou des personnes de votre entourage qui ont été accuser de méfait plus ou moins grave, comme par exemple : des achats de voiture en obtenant un crédit en votre nom, car ils avaient en leurs possession des copies de votre carte d’identité ou autres pièces justificatif à votre nom.

Cas d’usurpation d’identité :

- Loïc, 39 ans, a été victime d'usurpation d'identité pendant 17 ans : "Ça détruit une vie"

- Usurpation d’identité : sept hommes renvoyés en correctionnelle dans l’affaire du « faux Le Drian ».

Un nombre croissant de sites web sont attaqués chaque année : quelques chiffres à l'appui. Le rapport annuel 2022 produit par l'entreprise de sécurité SiteLock, analysant environ 7 millions de sites web, qui mentionnait qu'un site web est attaqué en moyenne 172 fois par jour.

Je vais essayez de vous fournir des conseils sur le choix et la création d’un bon mot de passe fort que les hackeurs auront beaucoup de mal à le trouver et le cracker (en utilisant des techniques varier, comme par exemple la technique « force brute ») ; je vous proposerais vers la fin de cette vidéo, des logiciels qui pourrons vous aidez et qui pourrons sécuriser vos mots de passe. Ces types de programmes, on leurs donnes le nom de “Gestionnaire de mot de passe”, cela vous permettra de ne retenir qu’un seul mot de passe maitre et fort, qui en passent devras aussi être assez complexe et facile à retenir pour vous, vous pourrez aussi par l’intermédiaire de ces programmes générer des mots de passe fort et complexe.

La gestion de mots de passe

Pour éviter ces risques, un bon mot de passe doit être fort. Il doit être long, complexe et inclure des chiffres, des chiffres, des lettres majuscules et minuscules, ainsi que des caractères spéciaux.

Je vous recommande pour cela, alors de la création du mot passe fort, qu’il soit suffisamment long, car plus le mot de passe est cours et pas complexe, plus la possibilité de le retrouvez s’en trouveras grandement facilité ; pour vous dire, la durée moyenne sur lequel, les hackers pourraient passer et trouvez votre mot de passe varie selon la longueur et la complexité ce celui-ci.

A titre d'exemple, je vous conseil de vous rendre dans la rubrique "Sécurité" pour retrouver un ancien tableau et le nouveau tableau mise à jour raissament.

Il est important de noter que l'utilisation de mots de passe faibles ou courants est fortement déconseillée, car cela expose vos comptes en ligne à des risques de piratage. Cependant, il existe certains mots de passe qui sont malheureusement encore fréquemment utilisés malgré les avertissements de sécurité. Voici quelques exemples de mots de passe courants à éviter :

- 123456 : Il s'agit du mot de passe le plus couramment utilisé et le plus faible.

- password : Le mot "password" est également largement utilisé, ce qui le rend très vulnérable.

- 123456789 : Une variation du mot de passe "123456" avec quelques chiffres supplémentaires.

- qwerty : Ce mot de passe est basé sur la disposition des touches du clavier QWERTY.

- abc123 : Une séquence simple de lettres et de chiffres.

- admin : Souvent utilisé pour les mots de passe de comptes administrateurs.

- welcome : Un mot de passe trop amical pour la sécurité en ligne.

- password1 : Une tentative de rendre "password" plus sûr, mais encore très faible.

- letmein : Un exemple de mot de passe facile à deviner.

- football : Les mots de passe basés sur des passe-temps ou des intérêts personnels sont également courants.

- iloveyou : Un mot de passe basé sur des sentiments, facile à deviner.

- sunshine : Un autre exemple de mot de passe basé sur des mots communs.

- 12345 : Une séquence de chiffres simple, mais encore trop courante.

- password123 : Une combinaison de "password" avec des chiffres.

- admin123 : Une variation de "admin" avec des chiffres

Il est fortement recommandé d'éviter d'utiliser ces mots de passe ou des variations similaires. Les pirates informatiques utilisent des dictionnaires de mots de passe et des attaques de force brute pour tenter ces combinaisons courantes. Au lieu de cela, optez pour des mots de passe forts, longs, complexes et uniques pour chaque compte en ligne. L'utilisation d'un gestionnaire de mots de passe peut être grandement facilitée par la création et la gestion de mots de passe sécurisés.

Je vais vous conseil de vour rendre sur ce site "Security.org", qui vous permettrons de vérifier votre mot de passe si celui-ci est suffisamment difficile à trouver.

Nous allons créer quatre mots de passe, deux faible et deux fort et je vais vous monter avec le site cité plutôt entre un mot de passe faible et un mot de passe fort, le temps que les hackers mettrons à les trouver ; voici une petite astuce sur la création du mot de passe fort, pour cela vous créer une phrase secrètes du style “par exemple : Aujourd’hui je vais aller me promener en forêt avec ma famille”, nous allons juste prendre la 1er lettre et/ou la dernière lettre de chaque mot, cela nous donne comme mot de passe avec la phrase “AdHiJVsAeMPrEFtAcFe”, comme vous pouvez le constater, il a 19 carractères et il faudra 3 hundred trillion années avant que les hackers puisse le trouver, ou même avec ce deuxième mot de passe fort “Secur!ty@2023”, ou là il faudra 2 millions d’année pour le cracker ; à comparer avec ces deux mots de passe faible “Bienvenue” ou “123456”, pour le premier, il faudra que 19 heures et Immédiatement pour le deuxième, pour le cracker (trouver).

Je vous dévoile 5 astuces qui pourrais vous aider et vous donnez de l’inspiration.

- Astuce 1 : Rendez-le Long et Mémorable

- "Ah, les mots de passe, ces petites combinaisons de caractères mystérieux ! L'astuce numéro un pour un mot de passe solide, c'est de le rendre long et mémorable. Pensez à une phrase secrète qui vous fait sourire, comme 'MesCh@tsSontLesMeilleurs'. Vous voyez ? Pas besoin d'être un génie de l'informatique pour cela, juste un amoureux des chats !"

- Astuce 2 : Mélangez Chiffres, Lettres et Caractères Spéciaux

- "Pour pimenter votre mot de passe, ajoutez une touche de variété. Mélangez des chiffres, des lettres majuscules et minuscules, et quelques caractères spéciaux. Par exemple, 'B3ll3V!eL!fe'. C'est comme un cocktail de sécurité en ligne : une pincée de lettres, une larme de chiffres, et une touche de caractères spéciaux !”

- Astuce 3 : Ne Réutilisez Pas le Même Mot de Passe

- "Au diable la paresse ! L'astuce numéro trois est de ne jamais réutiliser le même mot de passe pour plusieurs comptes. Oui, je sais, c'est tentant de tout simplifier avec un seul mot de passe, mais c'est comme donner à un cambrioleur la clé de votre maison, de votre voiture et de votre coffre-fort en même temps ! Alors, soyez unique et créez des mots de passe différents pour chaque compte."

- Astuce 4 : Utilisez un Gestionnaire de Mots de Passe

- "Et maintenant, la cerise sur le gâteau : utilisez un gestionnaire de mots de passe. C'est comme avoir un majordome numérique qui garde vos précieux mots de passe en sécurité. Plus besoin de les mémoriser tous. Vous pouvez les stocker en toute sécurité et les utiliser en un seul clic. C'est comme avoir votre propre super-héros de la sécurité en ligne !”

- Astuce 5 : Changez Vos Mots de Passe Régulièrement

- "Enfin, n'oubliez pas de changer vos mots de passe régulièrement. C'est comme donner un coup de frais à votre garde-robe de sécurité en ligne. Vous ne portez pas les mêmes vêtements tous les jours, n'est-ce pas ? Alors, pourquoi garder le même mot de passe pendant des années ? Changez-le et restez à la pointe de la sécurité !”

Alors, comment créeriez-vous un mot de passe fort ? Partagez vos idées dans les commentaires ci-dessous, sans me révéler vos mots de passe mais juste la méthode !

Résumer de ce tutoriel

N’oubliez pas, un mot de passe fort est la première ligne de défense de votre sécurité en ligne et ne surtout pas mettre le même mot de passe fort sur tous les comptes que vous avez en ligne.

N’hésitez pas à partager ce tutoriel et la vidéo associer, avec vos amis et votre famille pour les aider à protéger leur sécurité en ligne. Car comme on dit en informatique, la première faille de sécurité se situe entre le siège et l’ordinateur.

Attaques DDoS

Partie 1 : Comprendre les Attaques DDoS

Commençons par comprendre ce qu'est une attaque DDoS. Imaginez une autoroute avec un nombre infini de voitures essayant de passer à travers un seul péage. C'est un peu ça, mais sur internet. Une attaque DDoS submerge un serveur cible avec un trafic artificiel, le rendant inaccessible aux utilisateurs légitimes.

Partie 2 : Problèmes Rencontrés

Les attaques DDoS peuvent causer de nombreux problèmes et impacter sérieusement les entreprises et les utilisateurs. Parmi ces problèmes, nous avons les temps d'arrêt des services en ligne, les pertes financières, les dommages à la réputation, et même des risques pour la sécurité des données.

Partie 3 : Solutions pour se Protéger

Maintenant que nous avons compris les attaques DDoS et leurs impacts, voyons comment nous pouvons nous protéger contre elles. Heureusement, il existe plusieurs solutions et meilleures pratiques pour renforcer notre sécurité en ligne.

Voilà pour notre vidéo sur les attaques DDoS. J'espère que vous avez trouvé ces informations utiles et instructives. N'oubliez pas d'appliquer ces solutions pour renforcer votre sécurité en ligne et de partager cette vidéo avec vos amis et collègues pour les sensibiliser également à cette menace. Merci de nous avoir regardé, et à bientôt pour plus de contenu sur la sécurité informatique !

L'hameçonnage ou le phishing

Nous allons plonger dans le monde de la sécurité informatique et discuter d'un sujet crucial : l'hameçonnage. Que vous soyez un utilisateur régulier d'internet ou un professionnel, comprendre les dangers de l'hameçonnage est essentiel pour protéger vos informations personnelles et professionnelles en ligne. Dans cette vidéo, je vais vous expliquer ce qu'est l'hameçonnage, comment le reconnaître et surtout, comment vous protéger contre cette menace croissante. Restez avec moi jusqu'à la fin pour découvrir des astuces pratiques et des solutions pour renforcer votre sécurité en ligne.

Section 1 : Qu'est-ce que l'hameçonnage ?

Commençons par comprendre ce qu'est l'hameçonnage. Il s'agit d'une technique utilisée par des cybercriminels pour tromper les gens et obtenir leurs informations sensibles, comme les mots de passe, les numéros de carte de crédit, etc.

- Comment reconnaître un message de phishing ?

- L'hameçonnage (ou phishing en anglais)

- Comment reconnaître un mail de phishing ou d’hameçonnage ?

Section 2 : Comment reconnaître l'hameçonnage ?

Il y a des signes d'avertissement à surveiller, comme des fautes d'orthographe, des URL suspectes, et des demandes inhabituelles.

Section 3 : Comment se protéger contre l'hameçonnage ?

Maintenant, passons aux mesures de sécurité que vous pouvez prendre pour vous protéger contre l'hameçonnage. Cela inclut l'utilisation d'un logiciel antivirus, la mise en place de l'authentification à deux facteurs, et plus encore.

Section 4 : Législation et responsabilités

Enfin, parlons des lois et réglementations en vigueur en matière de cybersécurité et d'hameçonnage dans votre région. N'oubliez pas que chacun a la responsabilité de rester vigilant et de contribuer à la sécurité en ligne.

LES INFRACTIONS

En fonction du cas d’espèce, les infractions suivantes peuvent être retenues

- Code pénal

- Usurpation d’identité (article 226-4-1) : le fait d’usurper l’identité d’un tiers ou de faire usage d’une ou plusieurs données de toute nature permettant de l’identifier en vue de troubler sa tranquillité ou celle d’autrui, ou de porter atteinte à son honneur ou à sa considération, est passible d’une peine d’un an d’emprisonnement et de 15.000 euros d’amende.

- Collecte de données à caractère personnel par un moyen frauduleux, déloyal ou illicite (article 226-18 : une telle collecte constitue un délit passible d’une peine d’emprisonnement de cinq ans et de 300.000 euros d’amende.

- Escroquerie (article 313-1) : l’escroquerie est le fait, soit par l’usage d’un faux nom ou d’une fausse qualité, soit par l’abus d’une qualité vraie, soit par l’emploi de manœuvres frauduleuses, de tromper une personne physique ou morale et de la déterminer ainsi, à son préjudice ou au préjudice d’un tiers, à remettre des fonds, des valeurs ou un bien quelconque, à fournir un service ou à consentir un acte opérant obligation ou décharge. Délit passible d’une peine d’emprisonnement de cinq ans et de 375.000 euros d’amende.

- Accès frauduleux à un système de traitement automatisé de données (article 323-1) : le fait d’accéder ou de se maintenir, frauduleusement, dans tout ou partie d’un système de traitement automatisé de données est passible de deux ans d’emprisonnement et de 60.000 euros d’amende. Lorsqu’il en est résulté soit la suppression ou la modification de données contenues dans le système, soit une altération du fonctionnement de ce système, la peine est de trois ans d’emprisonnement et de 100.000 euros d’amende.

- Code monétaire et financier

- Contrefaçon et usage frauduleux de moyen de paiement (articles L163-3 et L163-4) : délit passible d’une peine d’emprisonnement de sept ans et de 750.000 euros d’amende.

- Code de la propriété intellectuelle

- Contrefaçon des marques (logos, signes, emblèmes…) utilisées lors de l’hameçonnage (articles L.713-2 et L.713-3) : Délit passible d’une peine d’emprisonnement de trois ans et de 300.000 euros d’amende.

Résumé : Pour résumer, l'hameçonnage est une menace sérieuse, mais en comprenant ses mécanismes et en prenant des mesures de sécurité, vous pouvez vous protéger.

Liens utiles

- Le guide des arnaques

- Sites proposer :

- Info escroqueries au 0 805 805 817 (numéro gratuit)

Pour résumer, l'hameçonnage est une menace sérieuse, mais en comprenant ses mécanismes et en prenant des mesures de sécurité, vous pouvez vous protéger. N'oubliez pas de partager cette vidéo avec vos amis et votre famille pour renforcer la sensibilisation à la sécurité en ligne.

Le ramçongiciel ou en anglais : ransomware

Nous allons plonger dans le monde obscur des rançongiciels. Ces logiciels malveillants peuvent causer de sérieux problèmes à vos données et à votre sécurité en ligne. Dans cette vidéo, nous allons découvrir ce qu'est un rançongiciel, les problèmes qu'il peut poser et les solutions pour s'en protéger. Restez avec moi jusqu'à la fin pour être sûr de garder vos données en sécurité.

Section 1 : Comprendre le Rançongiciel

Le "rançongiciel" (ou "ransomware" en anglais) est un type de logiciel malveillant conçu pour chiffrer les fichiers d'un utilisateur ou d'une entreprise, puis demander une rançon en échange de la clé de déchiffrement nécessaire pour restaurer les fichiers. Les attaquants qui utilisent des rançongiciels ciblent souvent des systèmes informatiques vulnérables, puis exigent un paiement en cryptomonnaie, généralement Bitcoin, pour permettre à la victime de récupérer ses fichiers.

Comment fonctionnent les cyberattaques aux rançongiciels qui ont ciblé des hôpitauxSection 2 : Problèmes Rencontrés

Maintenant, parlons des problèmes courants rencontrés avec les rançongiciels. Les attaques peuvent entraîner la perte de fichiers importants pour votre entreprise ou vos projets personnels, ainsi que des pertes financières dues à la rançon demandée. En outre, cela peut endommager votre réputation en ligne et compromettre la confidentialité de vos données sensibles.

Rançongiciel : témoignage d'une victimeSection 3 : Solutions et Prévention

Heureusement, il existe des mesures que vous pouvez prendre pour protéger vos données contre les rançongiciels. Assurez-vous de toujours sauvegarder régulièrement vos fichiers sur un stockage externe sécurisé. De plus, gardez vos logiciels à jour, utilisez des programmes antivirus de confiance et soyez vigilant lors de l'ouverture de pièces jointes ou de clics sur des liens provenant d'expéditeurs inconnus.

Section 4 : Que Faire en Cas d'Attaque

Si vous êtes victime d'une attaque de rançongiciel, ne paniquez pas. Déconnectez immédiatement l'ordinateur du réseau pour éviter que le rançongiciel ne se propage. Ensuite, signalez l'attaque aux autorités compétentes et ne payez jamais la rançon. Enfin, cherchez de l'aide auprès de professionnels de la sécurité informatique pour récupérer vos données.

En conclusion, les rançongiciels sont une menace sérieuse pour la sécurité en ligne, mais en comprenant comment ils fonctionnent et en prenant des mesures préventives, vous pouvez réduire le risque d'attaque. Restez vigilants et protégez vos données précieuses. Merci de nous avoir rejoints aujourd'hui.

-->Les bons réflexes sur Internet

Mot de passe

La création de mot de passe fort.

Wifi

- L'utilisation d'un VPN quand on se connecte sur des bornes public ou dans le cadre privés.

- La désactivation du partage de fichier si ce n'est pas assez sécurisé.

- Consulté des sites de confiance.

- Se déconnecté des comptes après utilisation.

- Evité de réaliser des opérations sensibles dans des lieu public (exemple : McDonald).

Mise à jour & outils

Toujours tenir à jour ces applications et système d'exploitation plus les pilotes (drivers) Réinstallation de pilotes.

Mailing

- Ne jamais communiqué des informations personnels et confidentiels.

- Toujours vérifier la provenance des mails reçu ainsi que l'orthographes.

- Ne jamais cliqué sur des liens dans un mail si l'on ne sais d'où cela viens.

- Ne jamais ouvrir de pièces joint si vous ne l'avez pas vérifier par votre antivirus - Hameçonnage

En cas d'attaque

- N'envoyé jamais de l'argent si vous avez un doute sur le destinataire, contactez directement la société qui vous réclame de payé, une chose ou une autre, si vous en n'êtes pas l'auteur.

- Ne pas payer la rançon demandé - Rançongiciel.

- Débrancher tout accès à Internet sur votre appareil voir tout appareils connecté au même réseau que vous.

- Réunir des preuves et le signaler aux personnes compétentes.

- Faite une restauration de vos données sauf si les personnes compétentes vous demande de ne rien faire pour leurs enquête.

Navigation sur Internet

- Vérifier sur des sites sécurisé comme par exemple votre banque que le cadenas est présent dans l'URL.

- Pour tout paiement en ligne, utiliser des moyens de paiement sans comme par exemple : une carte bleu à paiement unique que propose certaines banques.

- Videz régulièrement les caches de votre navigateur - Comment vider les caches sur pc.

- En cas de doute sur un site, navigué en mode privé, mais pas très longtemps.

Sauvegarde & vigilance

Pensez à faire des sauvegardes régulière de vos données personnels et si possible dans deux lieu différent, minimum.

Le BitLocker

Bienvenue dans ce tutoriel sur le BitLocker ! nous allons explorer comment sécuriser vos données sensibles sur un système Windows à l'aide de cette puissante fonctionnalité de chiffrement.

Importance de la sécurité des données

La sécurité des données est cruciale de nos jours. Imaginez que votre ordinateur portable soit perdu ou volé et que le voleur a entre ces mains votre ordinateur portable et que celui-ci n'ai pas crypté (protégé par le BitLocker), il pourras faire ce qu'il veut de vos données et en plus il auras accès à vos mot de passe bancaire comme par exemple, je vous laisse deviner la suite et se qu'il pourrais faire comme dégât ou que se passerait-il si des informations sensibles tombaient entre de mauvaises mains ? C'est là que BitLocker entre en jeu, offrant une couche de protection supplémentaire. Le BitLocker est protégé par la puce TPM et réagie en cas d'infraction, par un blocage comme les smartphones (exemple : les iPhones).

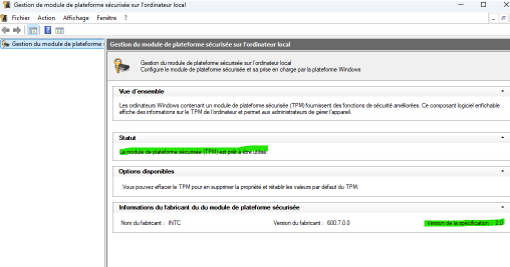

Définition puce TPM

La technologie TPM (Trusted Platform Module) contribue à sécuriser les PC grâce à une protection matérielle contre les logiciels malveillants et les cyberattaques sophistiquées. La technologie TPM peut être intégrée dans les processeurs modernes et « stocke en toute sécurité les artefacts utilisés pour authentifier la plateforme ». Les artefacts protégés par les TPM vont des mots de passe aux certificats en passant par les empreintes digitales, c'est-à-dire toutes les informations importantes que les utilisateurs souhaitent voir stockées en toute sécurité.

Les puces TPM (ou puces Fritz) ont été commercialisées à partir de 2006 sur quelques modèles d'ordinateurs portables, principalement dans les gammes professionnelles. Elles sont appelées à être intégrées sur les cartes mères des ordinateurs et autres équipements électroniques et informatiques conformes aux spécifications du Trusted Computing Group. De nos jours, si nous n'avons pas la puce TPM 2.0 que cela soit sur ordinateur portable que sur ordinateur fixe, on ne peux migré vers le systàme d'exploitation Windows 11.

- Source complémentaire d'informations

- Lien utile sur une vidéo publiée

Gestion avancée de BitLocker

Maintenant que vous avez configuré BitLocker, voyons comment gérer les disques chiffrés de manière avancée. Ajouter ou supprimer des lecteurs protégés, changer les options de protection existantes.

La gestion avancée de BitLocker comprend un ensemble de fonctionnalités et d'options permettant aux administrateurs système et aux utilisateurs avancés de gérer de manière plus précise et personnalisée le chiffrement des disques et des données. Voici quelques aspects de la gestion avancée de BitLocker :

- Gestion des stratégies de groupe (GPO) : Les administrateurs système peuvent utiliser les stratégies de groupe pour définir et appliquer des paramètres BitLocker sur plusieurs appareils de manière centralisée. Cela permet de garantir une cohérence dans la configuration de BitLocker à travers un environnement informatique.

- Intégration avec Active Directory : BitLocker peut être intégré à Active Directory pour stocker les informations de récupération de clé, ce qui facilite la gestion des clés de récupération BitLocker pour les appareils d'une organisation.

- Déploiement à grande échelle : Les outils de déploiement tels que Microsoft Endpoint Configuration Manager (SCCM) permettent aux administrateurs de déployer et de gérer BitLocker sur de nombreux appareils de manière efficace.

- Gestion des clés de récupération : Les administrateurs peuvent générer, sauvegarder et gérer les clés de récupération BitLocker pour chaque appareil, ce qui garantit que les données peuvent être récupérées en cas de problème, comme un oubli de mot de passe ou un problème matériel.

- Audit et surveillance : Les événements liés à BitLocker peuvent être surveillés à l'aide des outils de journalisation et d'audit de Windows, permettant aux administrateurs de suivre l'activité de chiffrement et de déchiffrement des données sur les appareils.

- Récupération à distance : Les administrateurs peuvent récupérer à distance les clés de récupération BitLocker pour les appareils gérés à l'aide d'outils de gestion à distance, ce qui permet de résoudre les problèmes de chiffrement sans nécessiter d'intervention physique sur l'appareil.

- Intégration avec d'autres solutions de gestion des appareils : BitLocker peut être intégré à d'autres solutions de gestion des appareils, telles que Microsoft Intune, pour offrir une gestion centralisée et un contrôle accru sur le chiffrement des données sur les appareils mobiles et à distance.

En résumé, la gestion avancée de BitLocker offre aux administrateurs système et aux utilisateurs avancés des outils puissants pour gérer et contrôler le chiffrement des données de manière centralisée, efficace et sécurisée dans un environnement informatique d'entreprise.

BitLocker To Go et périphériques externes

BitLocker ne se limite pas aux disques internes. Découvrez sur cette diapositive comment utiliser BitLocker To Go pour sécuriser vos périphériques de stockage externes tels que des clés USB. Une extension précieuse pour étendre la protection à tous vos appareils de stockage.

Pour utiliser BitLocker To Go afin de sécuriser vos périphériques de stockage externes tels que des clés USB, suivez ces étapes simples :

- Insérez votre périphérique de stockage externe (clé USB) dans votre ordinateur Windows. Assurez-vous que le périphérique est correctement connecté et reconnu par votre système.

- Ouvrez l'Explorateur de fichiers. Vous pouvez le faire en cliquant sur l'icône du dossier dans la barre des tâches ou en appuyant sur la touche Windows + E.

- Sélectionnez votre périphérique de stockage externe dans l'Explorateur de fichiers. Vous devriez voir le lecteur de votre clé USB répertorié parmi les autres lecteurs de votre système.

- Cliquez avec le bouton droit sur le lecteur de votre clé USB, puis sélectionnez "Activer BitLocker". Cette option devrait être disponible si votre version de Windows prend en charge BitLocker To Go.

- Choisissez une méthode d'authentification. Vous pouvez choisir entre un mot de passe ou une clé USB. Si vous choisissez un mot de passe, saisissez-le et assurez-vous de le mémoriser ou de le stocker en lieu sûr. Si vous choisissez une clé USB, vous devrez insérer cette clé chaque fois que vous souhaitez accéder au périphérique.

- Cliquez sur "Démarrer le chiffrement". Windows commencera alors à chiffrer votre périphérique de stockage externe à l'aide de BitLocker. Ce processus peut prendre un certain temps en fonction de la taille du périphérique et de la vitesse de votre ordinateur.

- Une fois le processus terminé, votre périphérique de stockage externe sera sécurisé avec BitLocker. Lorsque vous déconnectez le périphérique de votre ordinateur, il sera maintenant protégé par un chiffrement, et toute personne tentant d'y accéder devra fournir le mot de passe ou la clé USB appropriée.

En suivant ces étapes, vous pourrez facilement sécuriser vos périphériques de stockage externes tels que des clés USB à l'aide de BitLocker To Go, offrant ainsi une couche supplémentaire de protection à vos données sensibles.

Dépannage des problèmes courants

Enfin, même avec BitLocker en place, des problèmes peuvent survenir. Sur cette diapositive, nous aborderons les solutions aux problèmes courants tels que l'oubli du mot de passe, les erreurs de chiffrement, etc. Assurez vous de savoir comment résoudre ces problèmes pour une utilisation sans tracas de BitLocker.

- Perte du mot de passe de déverrouillage BitLocker

- Solution : Utilisez la clé de récupération BitLocker ou le code de déverrouillage de récupération pour accéder aux données chiffrées. Assurez-vous de stocker la clé de récupération dans un endroit sûr et accessible en cas de besoin.

- Problèmes de compatibilité matérielle avec BitLocker

- Solution : Vérifiez la compatibilité de votre matériel avec BitLocker avant d'activer le chiffrement. Assurez-vous que votre système dispose du matériel requis, tel que le module de plateforme sécurisée (TPM), pour une utilisation optimale de BitLocker.

- Erreurs de chiffrement ou de déchiffrement des données

- Solution : Assurez-vous que votre système est correctement configuré et que BitLocker est activé avec les paramètres appropriés. Effectuez une vérification de l'intégrité du système pour détecter les erreurs et suivez les instructions de dépannage fournies par Windows.

- Problèmes liés aux mises à jour ou aux modifications du système d'exploitation

- Solution : Avant de procéder à des mises à jour majeures du système d'exploitation ou à des modifications de configuration, désactivez BitLocker pour éviter tout problème potentiel. Réactivez BitLocker une fois les mises à jour ou les modifications terminées.

- Oubli de la clé de récupération BitLocker

- Solution : Si vous avez perdu la clé de récupération BitLocker, utilisez d'autres méthodes d'authentification telles que le mot de passe ou la clé USB si disponibles. Si aucune méthode d'authentification n'est disponible, vous devrez peut-être réinitialiser le PC, ce qui entraînera la perte de données non sauvegardées.

- Problèmes liés au matériel défectueux ou endommagé

- Solution : Si BitLocker ne fonctionne pas en raison d'un problème matériel, tel qu'un disque dur défectueux, remplacez le matériel défectueux et restaurez les données à partir d'une sauvegarde si nécessaire.

- Problèmes de performance suite à l'activation de BitLocker

- Solution : Si l'activation de BitLocker entraîne une diminution significative des performances, évaluez les options de chiffrement disponibles et choisissez celle qui offre un bon équilibre entre sécurité et performance. Assurez-vous également que votre système répond aux exigences minimales pour utiliser BitLocker sans impact majeur sur les performances.

Comment contourner le mot de passe de session

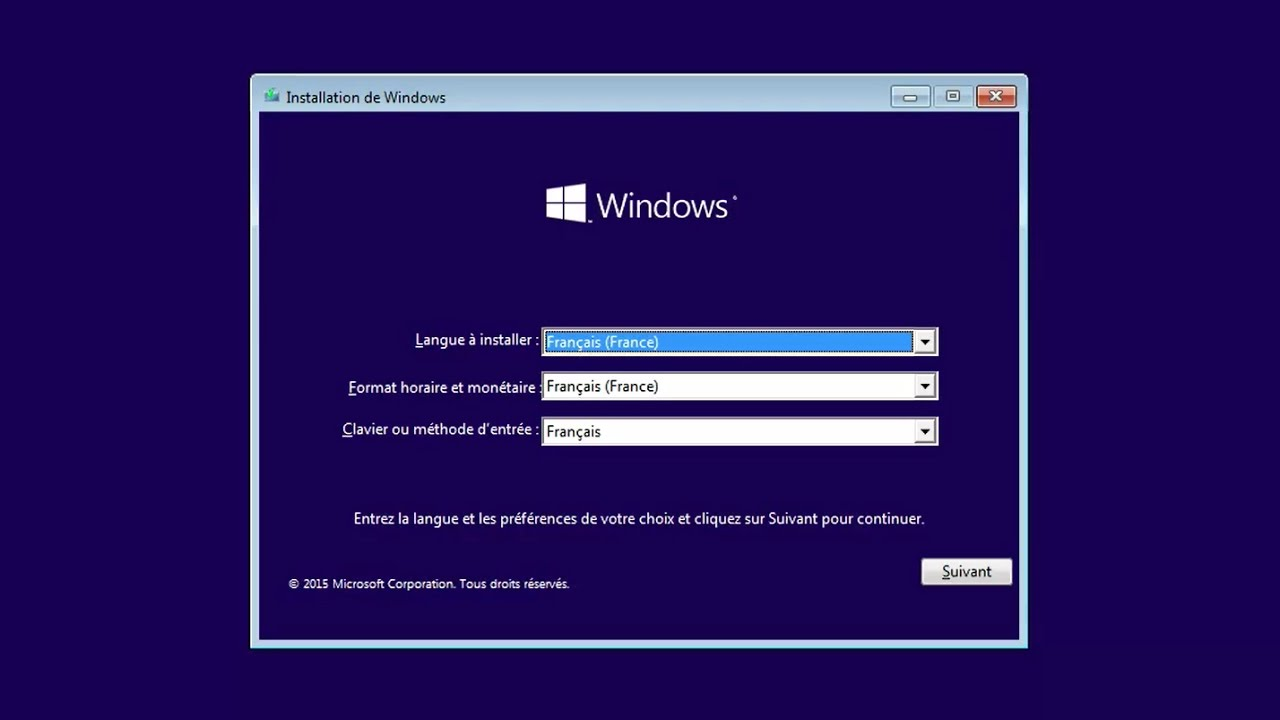

Êtes-vous bloqué hors de votre propre ordinateur à cause d'un mot de passe oublié ? Ne paniquez pas ! Dans ce tutoriel spéciale, je vais vous guide à travers les étapes pour contourner un mot de passe de session Windows perdu. Que vous soyez sur Windows 11, 10, 8 ou 7, ces astuces simples et efficaces vous aideront à récupérer l'accès à votre ordinateur en un rien de temps. Préparez vous à retrouver le contrôle de votre système et à reprendre votre productivité !

Démarrer avec la clé USB bootable Windows 10.

- Faite les touches (

MajouShift+F10) pour lancer CMD (invite de commande) - Allée sur le lecteur du disque dur de votre ordinateur (c: ou d:)

- Puis : allée dans le répertoire "

Windows->system32" , en fusent la commande (cd windows->system32)

Créer une sauvegarde du fichier "utilman.exe.

- Copy ultiman.exe utilman.exe.bak

Copier à la place de utilman, cmd.

- Copy cmd.exe utileman.exe

Redémarrez l'ordinateur et enlever la clé USB. Lancer les options d'ergonomie en cliquant sur l'icone.

Dans la fenêtre en administrateur.

- tapez "

net user" puis la touche "entrée" pour repérer le nom de l'utilisateur ; - puis tapez "

net user (nom d'utilisateur) suivie du mot de passe (ou pas de mot de passe) que vous voulez mettre".

On peux aussi créer un nouvelle utilisateur et le mettre dans le groupe des administrateur en tapent :

net user (nom de l'utilisateur) / addnet localgroup adminstrateurs (nom de l'utilisateur) /add

Vous pouvez à présent vous connectez avec votre nouveau mot de passe ou au nouveau utilisateur.

On vas restauré le fichier "utilman".

- Allée sur CMD entant qu'administrateur

- Allée sur le lecteur du disque dur de votre ordinateur (c: ou d:)

- Puis : allée dans le répertoire "

Windows\system32" , en fusent la commande (cd windows\system32) - Tapez "del Utilman.exe"

- Puis "ren Utilman.exe.bkp Utilman.exe"

Et voila la restauration est effectuer.

Comment éviter de laisser des traces sur internet

À l'ère numérique d'aujourd'hui, le maintien de la confidentialité peut être un défi intimidant. Cette vidéo vous guidera à travers des stratégies essentielles pour minimiser votre empreinte numérique et protéger votre identité en ligne, que vous soyez un utilisateur passionné de médias sociaux, un acheteur en ligne fréquent ou simplement quelqu’un qui apprécie sa vie privée. Apprenez à gérer efficacement votre présence en ligne, à sécuriser vos informations personnelles et à utiliser des outils qui peuvent vous aider à rester anonyme. Des paramètres du navigateur aux moteurs de recherche axés sur la confidentialité, je vais couvrir tout ce que vous devez savoir pour éviter de quitter une piste numérique. Que vous soyez préoccupé par la sécurité des données ou que vous appréciez simplement votre confidentialité, cette vidéo est remplie de conseils pratiques que vous pouvez implémenter immédiatement. Ne laissez pas vos activités en ligne vous définir - prenez le contrôle de votre vie numérique aujourd'hui!

Internet est un espace public : tout ce que tu publies, recherches ou partages peut potentiellement être visible par d'autres. Que ce soient les géants de la tech, les annonceurs ou même des personnes mal intentionnées. Il est possible que tes anciennes photos de réseaux sociaux, par exemple, soient encore visibles même si tu as supprimé ton compte !

Le VPN (Virtual Private Network) est l'une des meilleures solutions pour sécuriser ta connexion Internet. Il masque ton adresse IP et crypte tes données. Avantages du VPN : empêcher les FAI, les gouvernements et les hackers de suivre tes activités en ligne.

Chaque navigateur a un mode privé ou "incognito", qui empêche la sauvegarde de l'historique de navigation et des cookies. C'est un bon début, mais il ne suffit pas pour être totalement invisible. Par exemple, ton fournisseur d'accès Internet ou ton employeur peut toujours voir ce que tu fais en ligne.

Exemple : pour passez en mode privé ou incognito dans le navigateur Opéra, cliquez sur le "O" en haut à gauche et vous verrez la phrase "Nouvelle fenêtre privée".

Google collecte énormément de données sur toi. Utiliser des moteurs de recherche respectueux de la vie privée, comme DuckDuckGo ou Qwant, est une bonne alternative. Ces moteurs ne te traquent pas et ne stockent pas tes recherches.

Beaucoup de sites web te demandent d'accepter les cookies. C'est là que les traces se créent. Les cookies (des petits fichiers qui suivent ton comportement en ligne). Comment les refuser ou les désactiver sur certains navigateurs. En vous rendent dans les paramettres des navigateur favoris et de rechercher le mot "Cookies".

Le plus simple pour éviter de laisser des traces, c'est d’être sélectif avec ce que tu partages. Ne pas publier des informations sensibles comme ton adresse, numéro de téléphone, ou des détails sur ta vie personnelle. Protéger tes comptes avec des mots de passe forts, et utiliser l’authentification à deux facteurs, si possible.

Comprendre la puce TPM : La sécurité de votre PC enfin décryptée

Qu'est-ce que la puce TPM ?

La puce TPM, ou Trusted Platform Module, est un petit composant qui se trouve sur la carte mère de nombreux ordinateurs. Elle a pour mission principale de stocker et protéger des informations sensibles, comme des clés de chiffrement, des mots de passe, ou des certificats.

Ce composant est en fait un véritable coffre-fort pour vos données sensibles. Même si quelqu’un accède physiquement à votre ordinateur, il sera extrêmement difficile de contourner la sécurité offerte par la puce TPM.

Comment fonctionne la puce TPM ?

La puce TPM fonctionne de manière très simple et efficace. Lorsqu'elle est activée, elle peut chiffrer des données critiques comme les fichiers de démarrage de votre système d'exploitation. Cela permet de s'assurer que votre ordinateur démarre de manière sécurisée et que personne n'a altéré vos fichiers système.

Un autre rôle clé de la TPM est l’authentification. Par exemple, si vous utilisez Windows BitLocker pour chiffrer vos fichiers, la puce TPM s'assure que le chiffrement reste sécurisé même si quelqu'un essaie de voler votre disque dur.

Pourquoi la puce TPM est-elle devenue un sujet si important ?

La raison pour laquelle on parle beaucoup de la TPM aujourd'hui est à cause de Windows 11. Microsoft a rendu la puce TPM 2.0 obligatoire pour installer son dernier système d’exploitation. Pourquoi cette exigence ? Parce que Windows 11 mise fortement sur la sécurité. Avec l’augmentation des cyberattaques, il est plus que jamais crucial de protéger vos données.

La TPM 2.0 permet d'améliorer la sécurité à plusieurs niveaux, en chiffrant et en protégeant vos informations sensibles, tout en vérifiant l’intégrité du système.

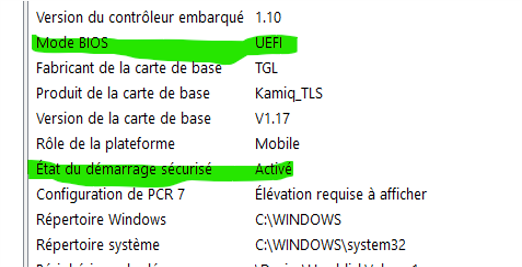

Comment savoir si mon ordinateur a une puce TPM ?

Si vous vous demandez si votre ordinateur a une puce TPM, c’est très simple à vérifier ! Sur Windows, tapez "TPM.msc" et ""msinfo32" dans la barre de recherche, et une fenêtre s'ouvrira pour vous indiquer si votre ordinateur est équipé d'une puce TPM et quelle version elle utilise.

Est-ce que c'est vraiment important ?

Vous vous demandez peut-être : est-ce que j’ai vraiment besoin de la TPM ? Si vous utilisez un système moderne, la réponse est oui. La TPM protège vos données personnelles et professionnelles, réduit les risques de piratage, et vous assure un niveau de sécurité que les méthodes traditionnelles ne peuvent pas offrir. De plus, avec des systèmes comme Windows 11 qui exigent la TPM, il est clair que c’est une technologie incontournable pour l'avenir de l'informatique.

En résumé, la puce TPM est un petit composant, mais elle joue un rôle énorme dans la sécurité de votre ordinateur. Que ce soit pour protéger vos fichiers ou garantir un démarrage sécurisé, elle est devenue indispensable dans le monde de la cybersécurité.

Comment Sécuriser Vos Appels Contre Les Espions et Pirates ?

Nous allons parler d’un sujet essentiel : comment protéger vos appels sur votre smartphone. Dans un monde de plus en plus connecté, nos communications privées sont exposées à divers risques. Aujourd’hui, je vais vous donner des astuces simples et efficaces pour sécuriser vos appels et protéger votre vie privée.

Pourquoi sécuriser vos appels ?

Vous vous êtes déjà demandé à quel point vos appels sont réellement sécurisés ? Aujourd’hui, nos communications peuvent être interceptées, et les arnaques téléphoniques sont en hausse, tout comme les appels de démarcheurs. Protéger vos appels ne concerne pas seulement vos données, c’est aussi une question de vie privée et de sécurité personnelle. C’est pourquoi il est crucial de prendre des mesures préventives.

Utilisez des Applications Sécurisées

La première étape pour sécuriser vos appels est d’utiliser des applications fiables avec un chiffrement de bout en bout, comme Signal ou WhatsApp, malgré depuis quelques temps ils deviennes de moins en moins fiable. Ces outils empêchent quiconque d’intercepter vos conversations. Vérifiez bien que le chiffrement est activé dans les paramètres pour garantir une sécurité maximale.

Bloquez les Appels Inconnus et Indésirables

Les appels indésirables, qu’ils soient commerciaux ou frauduleux, sont une vraie nuisance. Heureusement, il existe des moyens simples pour les bloquer. Sur votre smartphone, vous pouvez activer les options de blocage ou utiliser des applications comme Truecaller pour identifier et bloquer automatiquement les numéros suspects.

Activez les Paramètres de Sécurité

Votre smartphone est équipé d’outils de sécurité, alors profitez-en ! Si vous êtes sur Android, activez les fonctions anti-spam dans les paramètres d’appel. Si vous utilisez un iPhone, pensez à activer la fonction 'Silence Inconnus', qui filtre les appels provenant de numéros non enregistrés dans vos contacts. C’est une manière simple mais très efficace de renforcer votre sécurité.

Évitez les Réseaux Wi-Fi Publics

Les réseaux Wi-Fi publics peuvent être pratiques, mais ils sont aussi extrêmement risqués. Vos appels et vos données peuvent être facilement interceptés sur ces réseaux. Si vous devez absolument les utiliser, pensez à installer un VPN pour chiffrer votre connexion et éviter toute intrusion.

Récapitulons rapidement les étapes clés :

- Premièrement, utilisez des applications sécurisées avec chiffrement.

- Deuxièmement, bloquez les appels suspects grâce aux outils intégrés ou des applications tierces.

- Troisièmement, configurez correctement les paramètres de sécurité sur votre téléphone.

- Et enfin, soyez prudent avec les réseaux Wi-Fi publics en utilisant un VPN. Avec ces astuces, vous serez beaucoup mieux protégé.

Le Wi-Fi en danger : Comment protéger votre réseau des intrusions ?

Nous allons parler d’un sujet essentiel : comment protéger vos appels sur votre smartphone. Dans un monde de plus en plus connecté, nos communications privées sont exposées à divers risques. Aujourd’hui, je vais vous donner des astuces simples et efficaces pour sécuriser vos appels et protéger votre vie privée.

Pourquoi sécuriser vos appels ?

Vous vous êtes déjà demandé à quel point vos appels sont réellement sécurisés ? Aujourd’hui, nos communications peuvent être interceptées, et les arnaques téléphoniques sont en hausse, tout comme les appels de démarcheurs. Protéger vos appels ne concerne pas seulement vos données, c’est aussi une question de vie privée et de sécurité personnelle. C’est pourquoi il est crucial de prendre des mesures préventives.

Utilisez des Applications Sécurisées

La première étape pour sécuriser vos appels est d’utiliser des applications fiables avec un chiffrement de bout en bout, comme Signal ou WhatsApp, malgré depuis quelques temps ils deviennes de moins en moins fiable. Ces outils empêchent quiconque d’intercepter vos conversations. Vérifiez bien que le chiffrement est activé dans les paramètres pour garantir une sécurité maximale.

Bloquez les Appels Inconnus et Indésirables

Les appels indésirables, qu’ils soient commerciaux ou frauduleux, sont une vraie nuisance. Heureusement, il existe des moyens simples pour les bloquer. Sur votre smartphone, vous pouvez activer les options de blocage ou utiliser des applications comme Truecaller pour identifier et bloquer automatiquement les numéros suspects.

Activez les Paramètres de Sécurité

Votre smartphone est équipé d’outils de sécurité, alors profitez-en ! Si vous êtes sur Android, activez les fonctions anti-spam dans les paramètres d’appel. Si vous utilisez un iPhone, pensez à activer la fonction 'Silence Inconnus', qui filtre les appels provenant de numéros non enregistrés dans vos contacts. C’est une manière simple mais très efficace de renforcer votre sécurité.

Évitez les Réseaux Wi-Fi Publics

Les réseaux Wi-Fi publics peuvent être pratiques, mais ils sont aussi extrêmement risqués. Vos appels et vos données peuvent être facilement interceptés sur ces réseaux. Si vous devez absolument les utiliser, pensez à installer un VPN pour chiffrer votre connexion et éviter toute intrusion.

Récapitulons rapidement les étapes clés :

- Premièrement, utilisez des applications sécurisées avec chiffrement.

- Deuxièmement, bloquez les appels suspects grâce aux outils intégrés ou des applications tierces.

- Troisièmement, configurez correctement les paramètres de sécurité sur votre téléphone.

- Et enfin, soyez prudent avec les réseaux Wi-Fi publics en utilisant un VPN. Avec ces astuces, vous serez beaucoup mieux protégé.

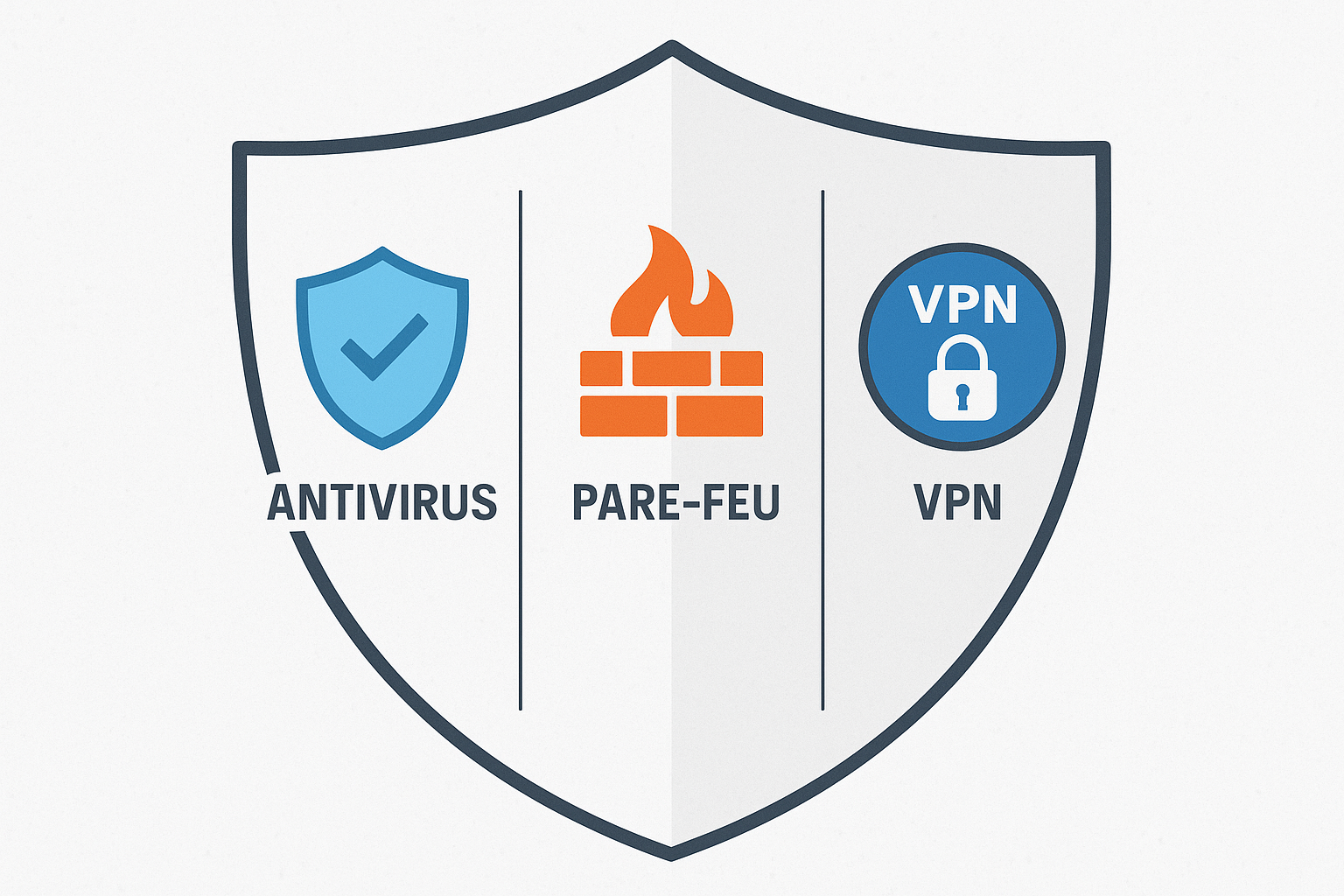

Antivirus, pare-feu, VPN… Qui protège vraiment votre PC ?

Antivirus, firewall, VPN… Vous les avez tous entendus. Mais savez-vous à quoi ils servent vraiment ? Et surtout, lesquels sont indispensables ? Restez bien jusqu’à la fin, vous allez enfin y voir clair !

Chapitre 1 - L'Antivirus

Un antivirus, c’est comme un chien de garde numérique, c’est ton premier rempart. Il analyse ce qui entre dans votre PC et bloque les logiciels malveillants. Il surveille les fichiers, les téléchargements, les clés USB...

- ✅ Avantages :

- Protège contre les virus, vers, chevaux de Troie, ransomwares

- Fonctionne en temps réel

- Intuitif et automatique

- ❌ Limites :

- Ne bloque pas les attaques réseau

- Ne chiffre pas vos données

- Peut ralentir un peu le PC

Tableau comparatif – Antivirus

| Critère | Antivirus Gratuit | Antivirus Payant |

|---|---|---|

| Protection basique | ✅ | ✅✅✅ |

| Mises à jour régulières | ✅ | ✅✅✅ (plus rapides) |

| Protection Web | ❌ | ✅✅ |

| Support technique | ❌ | ✅✅✅ |

🛡️ Comparatif Antivirus – 2025

| Antivirus | Version gratuite | Protection en temps réel | Impact sur les performances | Fonctions bonus | Note globale (Débutant) |

|---|---|---|---|---|---|

| Windows Defender | ✅ Oui (intégré) | ✅ | 🔸 Faible à moyen | Basique | ⭐⭐⭐⭐ |

| Avast Free | ✅ Oui | ✅ | 🔸 Moyen | Nettoyage, Wi-Fi scanner | ⭐⭐⭐ |

| Bitdefender Free | ✅ Oui | ✅ | ✅ Faible | Quarantaine intelligente | ⭐⭐⭐⭐ |

| Kaspersky Plus | ❌ | ✅✅✅ | ✅ Faible | VPN, contrôle parental | ⭐⭐⭐⭐⭐ |

| Norton 360 | ❌ | ✅✅✅ | 🔸 Moyen | VPN, sauvegarde cloud | ⭐⭐⭐⭐ |

Recommandation pour débutant : Windows Defender + bon comportement suffit souvent. Pour plus de sécurité, Bitdefender Free ou Kaspersky Plus sont excellents.

Chapitre 2 - Le pare-feu

Le pare-feu, ou firewall, c’est le videur à l’entrée de votre boîte de nuit numérique. Il autorise ou bloque les connexions entrantes et sortantes. Il filtre les connexions entrantes et sortantes sur ton ordinateur.

- ✅ Avantages :

- Bloque les tentatives d’intrusion

- Empêche certaines fuites de données

- Peut être réglé précisément

- ❌ Limites :

- Pas de détection de virus

- Mal configuré, il peut bloquer des logiciels utiles

Tableau explicatif – Pare-feu

| Fonction | Pare-feu Windows (de base) | Pare-feu avancé (tiers) |

|---|---|---|

| Blocage des connexions | ✅ | ✅✅✅ |

| Personnalisation | 🔸 Basique | ✅✅✅ |

| Alertes sur tentatives douteuses | ❌ | ✅✅ |

| Facilité d’utilisation | ✅✅ | 🔸 Parfois complex |

🔥 Comparatif Pare-feu – 2025

| Pare-feu | Intégré ou logiciel tiers | Personnalisation | Alertes réseau | Facile à utiliser | Idéal pour… |

|---|---|---|---|---|---|

| Pare-feu Windows | ✅ Intégré | 🔸 Basique | ❌ | ✅✅✅ | Débutants (config auto) |

| GlassWire | ❌ Tiers | ✅✅ | ✅✅✅ | ✅✅ | Suivi des connexions |

| Comodo Firewall | ❌ Tiers | ✅✅✅ | ✅✅ | 🔸 Complexe | Utilisateurs avancés |

| ZoneAlarm Free | ❌ Tiers | 🔸 Moyen | ✅ | ✅ | Utilisation simple |

Recommandation pour débutant : Le pare-feu Windows suffit dans 90% des cas. GlassWire est une excellente alternative visuelle ; sans compter les packs des antirus du commerce qui vous le propose en plus de leurs antivirus.

Chapitre 3

Le VPN, c’est comme un tunnel privé sur Internet. Ce n’est pas une protection antivirus ! Il chiffre vos données et masque votre adresse IP. C’est surtout utile pour la confidentialité.

- ✅ Avantages :

- Chiffre la connexion (ex : Wi-Fi public)

- Masque votre localisation réelle

- Permet d’éviter certaines censures ou géo-blocages

- ❌ Limites :

- Ne protège pas contre les virus

- Peut ralentir la connexion

- Certains VPN gratuits vendent vos données 😱

📊 Tableau – VPN

| Critère | VPN Gratuit | VPN Payant (Fiable) |

|---|---|---|

| Confidentialité réelle | 🔸 Moyenne | ✅✅✅ |

| Vitesse de connexion | 🔸 Faible | ✅✅ |

| Pas de pub | ❌ | ✅✅✅ |

| Journalisation (tracking) | ❌ Parfois présent | ✅ Non (No-logs) |

🌐 Comparatif VPN – 2025

| VPN | Gratuit | Vitesses | Logs ? | Pays disponibles | Extras inclus | Idéal pour… |

|---|---|---|---|---|---|---|

| ProtonVPN Free | ✅ | 🔸 Moyen | ✅ No logs | 3 pays | Aucun | Confidentialité sans pub |

| NordVPN | ❌ | ✅✅✅ | ✅ No logs | 60+ pays | Anti-malware, MeshNet | Streaming, sécurité publique |

| Surfshark | ❌ | ✅✅ | ✅ No logs | 100+ pays | MultiAppareil | Famille, appareils multiples |

| CyberGhost VPN | ❌ | ✅✅ | ✅ No logs | 90+ pays | Profils auto | Débutants |

| TunnelBear Free | ✅ | 🔸 Moyen | 🔸 Limité | 20 pays | 500 Mo/mois | Test VPN occasionnel |

Recommandation pour débutant : ProtonVPN pour une base gratuite. NordVPN pour une solution fiable et complète ; sans compter les packs des antirus du commerce qui vous le propose en plus de leurs antivirus.

Chapitre 4

Alors… Faut-il tout avoir ? Pas forcément. Voici un résumé clair et simple.

Tu veux être protégé efficacement ?

- Un antivirus: indispensable.

- Un firewall: activé par défaut sur ton système, vérifie qu’il l’est bien.

- Un VPN: utile, mais pas indispensable pour tout le monde.

Adapte ton niveau de protection selon ton usage : bureautique basique ou navigation risquée ?

✅ Recommandations pour un utilisateur débutant :

| Outil | Recommandé ? | Pourquoi ? |

|---|---|---|

| Antivirus | ✅ Oui | Protection essentielle contre les malwares |

| Pare-feu | ✅ Oui | Intégré à Windows, suffisant dans 90% des cas |

| VPN | 🔸 Facultatif | Utile en Wi-Fi public ou pour la confidentialité |

Inutile d’empiler 3 antivirus, un VPN douteux et un pare-feu ultra technique. Une bonne configuration, c’est mieux qu’une usine à gaz !

👍 Si tu as appris quelque chose, partage cette vidéo à quelqu’un qui mérite un peu plus de sécurité numérique.

.png)