Tutoriels sur le réseau - La pratique

Dans ces tutoriels ci-dessous, qui est la deuxième partie, sur le thème du réseau, nous continurons à aborder, sur la création de réseau virtuel avec le logiciel "Packet Tracer", je vous conseil de visionner les sept thèmes théorique pour mieux appréhender et comprendre ce que c'est un réseau et de pouvoir comprendre comment installer et configurer un réseau de A à Z.

Accès aux tutoriels du réseau - cas théorique

Vous rencontrez des difficultés à faire certains tutoriels, vous pouvez me contacter pour que je puisse vous apporter mon aide et/ou des précisions en remplissent le formulaire de contact.

Tutoriels sur le réseau

Différence entre un câble réseau droit et croisé (connecteur RJ45)

Le câble réseau droit, à ses fils de couleur positionner au même emplacement sur ses connectiques ; or que le câble réseau croisé, à ses fils de couleur inverser sur ses connectiques.

Le câble droit ne pourras être connecté (relier) qu'avec des appareils qui seront de nature identiques (exemple : entre deux ordinateurs).

Le câble croisé, ne pourras être connecté (relier) qu'avec des appareils qui seront de nature différentes (exemple : entre un ordinateurs et une box ou modem ou routeur).

CPL - Courant Porteur en Ligne

Le CPL, fonctionne sur le principe du courant électrique qui emmène les données en plus du courant électrique vers un ordinateur ou tout autres matériels compatible. L'installation et sa configuration est d'une facilité déconcertante ; Il vous faut au-moins deux boîtiers minimum, pour créer un réseau.

Exemple : liaison de deux PC et de votre box, de la manière suivante, il vous faut deux boîtiers CPL, vous branchez le 1er boîtier CPL sur une prise électrique et vous branchez le câble d'alimentation de votre box (si il est dépourvu de cette possibilité) ; puis un câble Ethernet de votre box au 1er boîtier CPL, puis un câble Ethernet de votre box à votre PC, pour le deuxième PC, vous branchez le boîtier sur une prise électrique et vous branchez le câble d'alimentation du PC sur le 2é boîtier CPL (si il est dépourvu de cette possibilités) ; puis un câble Ethernet du PC au 2é boîtier CPL.

Sécurisez votre connexion Wifi

Sans protection, n’importe qui, dans la zone de couverture de votre réseau Wi-Fi, peut utiliser votre connexion pour effectuer des actions malhonnêtes ou intercepter les données qui transitent- en gros, tout ce que vous faites sur Internet. Si le cryptage Web est souvent activé dans les box Internet, il est facilement contournable. Préférez un cryptage WPA, mais attention : tous les matériels (telle la console Nintendo DS) ne sont pas compatible WPA, pour ce qui est des cartes réseaux ou des clés USB Wi-Fi, vous devez peut-être faire une mise à jour des pilotes.

Pour accéder à l’interface d’administration de votre box, ouvrez votre navigateur à l’adresse https://192.168.1.1 [adresse par défaut de nombreuses box] et rendez-vous à la rubriqueWi-Fi, Configuration. Déroulez la liste mode de sécurité et sélectionnez l’option WPA2. Saisissez une phrase complexe comme clé de sécurité et validez. Sur votre appareil sans fil, reconnectez-vous au réseau Wi-Fi et saisissez la phrase complexe dans le champ Clé. Si vous utilisez une Livebox, appuyez sur le bouton de synchronisation (sous le boitier). Validez. Vos échanges sont sécurisés.

Création d'un réseau Ethernet

Comment créer un réseau (poste à poste) en Ethernet. Vous devrez au préalable avoir fait sur papier ou avec le logiciel dédier, telle que "Packet Tracert", le schéma du réseau que vous voulez créer.

Pour la création du schéma de votre réseau, vous mettrez sur votre schéma, les ordinateurs ainsi que la représentation des câbles que vous allez utiliser pour les liaisons ainsi que les adresse IP (de la classe C) pour chaque PC que vous utiliserez.

Chaque PC devra avoir une adresse IP différente. Quand on parle d'adresse IP, il faut que le dernier chiffre soit différent pour chaque ordinateur.

Exemple pour deux ordinateurs relier entre eux.

PC1 : @IP – 192.168.10.02/255.255.255.0

PC2 : @IP – 192.168.10.03/255.255.255.0

Le dernier chiffre identifie l'adresse de l'ordinateur.

La classe C (la classe C est réserver à cette usage) est dans une plage entre 192.0.0.0 à 223.255.255.255 avec un masque de réseau : 255.255.255.0.

Pour la création d'un réseau Ethernet (liaison entre deux PC minimum) il vous faudra un câble croisé, d'une longueur suffisamment longue et avec une marge pour ne pas avoir des câbles trop tendu (environ 50 cm en plus à chaque extrémité du câble). Attention, les câbles réseaux ne devront jamais être pliés mais rouler sur lui même, car sous risque de détériorer à l'intérieur du câble. Et bien sur, des cartes réseaux pour chaque PC que vous voulez relier.

Commencez par installer les cartes réseaux dans chaque ordinateur, ainsi que leurs pilotes (drivers) et installez les câbles en les reliant aux cartes, sur chaque PC.

Passons à la configuration, avec votre schéma de votre futur réseau en main, vous allez reproduire les mêmes manipulations pour chaque carte de votre réseau, avec une nuance sur leurs adresses IP.

Vous allez dans le panneau de configuration du Menu démarrer (que ça soit Windows 7 ou 10, c'est au même endroit qu'on doit allée).

- Vous cliquer pour Windows 7 sur :

- « Réseau et Internet » puis sur « Centre Réseau et Partage » puis sur « Modifier les paramètres de la carte » et faire un clique droit sur la carte réseau que vous utiliserez pour votre réseau et choisir propriétés.

- Dans les propriétés, choisissez « Protocole Internet version 4 TCP/IPv4)» puis cliquer sur propriétés ;

- En suite cliquer sur « Utiliser l'adresse IP suivante : » ;

- C'est la que vous inscrivez l'adresse IP de votre PC que vous avez choisi au préalable et de son masque ;

- Puis vous cliquer sur ok deux fois.

Reproduisez les mêmes instructions pour chaque ordinateur.

Création de deux LAN

Pour la création de ce tutoriel, avec le logiciel Packet Tracer ; il nous faudra 6 ordinateurs et deux switch (modèle pris en exemple le 2960), on utilisera l'adresses IP de la classe C (192.168.1.0/24 soit 255.255.255.0).

Réalisation :

- Configuration des PC.

- Pc 1 : 192.168.1.1/24

- Pc 2 : 192.168.1.2/24

- Pc 3 : 192.168.1.3/24

- Pc 4 : 192.168.10.1/24

- Pc 5 : 192.168.10.2/24

- Pc 6 : 192.168.10.3/24

Création d'un WAN

Nous allons relier le site "paris" au site "Lyon".

Pour la création de ce tutoriel il nous faudra 6 ordinateurs, de deux switch (modèle pris en exemple le 2960) et de deux routeurs (modèle en exemple le 1811), on utilisera les adresses IP de la classe C (192.168.1.0/24 – 192.168.10.0/24 – 10.0.0.0/8).

Réalisation :

- Configuration des PC.

- Pc1 : 192.168.1.1/24

- Pc2 : 192.168.1.2/24

- Pc3 : 192.168.1.3/24

- Pc4 : 192.168.10.1/24

- Pc5 : 192.168.10.2/24

- Pc6 : 192.168.10.3/24

- Configuration des deux routeurs

- Routeur 1 - Paris (@ IP : 192.168.1.254/24 & 10.0.0.254/8) :

Router>enableRouter#configure terminalRouter(config)#hostname ParisRouter(config)#interface FastEthernet0/1Router(config-if)#ip address 192.168.1.254 255.255.255.0Router(config-if)#no shutdownRouter(config-if)#exitRouter(config)#interface Serial0/2/0Router(config-if)#ip address 10.0.0.254 255.0.0.0Router(config-if)#no shutdownRouter(config-if)#exitRouter(config)#ip route 192.168.10.0 255.255.255.0 10.0.0.253Router(config-if)#endRouter#copy running-config startup-config- Routeur 2 - Lyon (@ IP : 192.168.10.254/24 & 10.0.0.253/8) :

Router>enableRouter#configure terminalRouter(config)#hostname LyonRouter(config)#interface FastEthernet0/1Router(config-if)#ip address 192.168.10.254 255.255.255.0Router(config-if)#no shutdownRouter(config-if)#exitRouter(config)#interface Serial0/2/0Router(config-if)#ip address 10.0.0.254 255.0.0.0Router(config-if)#no shutdownRouter(config-if)#exitRouter(config)#ip route 192.168.1.0 255.255.255.0 10.0.0.254Router(config-if)#endRouter#copy running-config startup-config

Création d'un Vlan

Pour la création de ce tutoriel il nous faudra 6 ordinateurs et un switch (modèle pris en exemple le 2960), on utilisera les adresses IP de la classe C (192.168.1.0/24).

Réalisation :

- Configuration des PC.

- Pc 1 : 192.168.1.1/24

- Pc 2 : 192.168.1.2/24

- Pc 3 : 192.168.1.3/24

- Pc 4 : 192.168.1.10/24

- Pc 5 : 192.168.1.20/24

- Pc 6 : 192.168.1.30/24

- Configuration de 3 VLAN (couleur : Vert=administration, Bleu=comptabilité, Orange=production)

Switch>enableSwitch#configure terminalSwitch#(config)#vlan « numéro du vlan »Switch(config-vlan)#name « nom du vlan »Switch(config-vlan)#exit (end)

Cette manipulation est à répéter pour la création des vlan en prenant comme exemple le tableau ci-dessous.

| Ports | Affectation - Vlan | Affectation aux PC |

|---|---|---|

| Fa0/1 - 0/8 | Administration - Vlan 10 | PC 1 & PC 4 |

| Fa0/9 - 0/16 | Comptabilité - Vlan 20 | PC 2 & PC 5 |

| Fa0/17 - 0/24 | Production - Vlan 30 | PC 3 & PC 6 |

Switch#show vlanSwitch#configure terminalSwitch(config)#interface FastEthernet0/1Switch(config-if)#switchport access “numéro du vlan”Switch(config-if)#exit (end)

Cette manipulation est à répéter pour associer les interfaces aux vlan.

Switch#Copy running-config startup-config

Création d'un VPN

Pour la création de ce tutoriel il nous faudra 1 ordinateur, 1 serveur et 3 routers (modèle pris en exemple le 1811), on utilisera les adresses IP de la classe A & C (10.1.1.0/30 - 10.2.2.0/30 - 192.168.1.0/24 - 192.168.3.0/24).

Dans cette réalisation du VPN, on utiliseras le protocole IPsec.

Réalisation :

On commence par configurer notre PC et notre serveur en leur attribuant la bonne configuration réseau.

- @IP du PC : 192.168.1.1

- Masque de réseau : 255.255.255.0

- Passerelle : 192.168.1.254

- @IP du serveur : 192.168.3.1

- masque de réseau : 255.255.255.0

- Passerelle : 192.168.3.254

Configuration routeur R1

Router>enableRouter#configure terminalRouter(config)#hostname R1R1(config)#interface FastEthernet 0/1R1(config-if)#ip address 192.168.1.254 255.255.255.0R1(config-if)#no shutdownR1(config-if)#exitR1(config)#interface FastEthernet 0/0R1(config-if)#ip address 10.1.1.1 255.255.255.252R1(config-if)#no shutdownR1(config-if)#exit

Nos interfaces sont maintenant configurées, il nous reste à configurer le routage. On vas utilisé le routage RIP mais vous pouvez faire un routage soit avec OSPF ou un routage statique ces vous choisissez.

R1(config)#router ripR1(config-router)#version 2R1(config-router)#no auto-summaryR1(config-router)#network 192.168.1.0R1(config-router)#network 10.1.1.0R1(config-router)#exit

La configuration de base du router R1 est terminer.

On refait la même procédure sur les routeurs R2 & R3 que pour le routeur R1 avec quelques nuance.

Configuration routeur R2

Router>enableRouter#configure terminalRouter(config)#hostname R2R2(config)#interface FastEthernet 0/1R2(config-if)#ip address 10.2.2.2 255.255.255.252R2(config-if)#no shutdownR2(config-if)#exitR2(config)#interface FastEthernet 0/0R2(config-if)#ip address 10.1.1.2 255.255.255.252R2(config-if)#no shutdownR2(config-if)#exit

Configuration du routage du routeur R2

R2(config)#router ripR2(config-router)#version 2R2(config-router)#no auto-summaryR2(config-router)#network 10.2.2.0R2(config-router)#network 10.1.1.0R2(config-router)#exit

La configuration de base du router R2 est terminer.

Configuration routeur R3

Router>enableRouter#configure terminalRouter(config)#hostname R3R3(config)#interface FastEthernet 0/1R3(config-if)#ip address 192.168.2.54 255.255.255.0R3(config-if)#no shutdownR3(config-if)#exitR3(config)#interface FastEthernet 0/0R3(config-if)#ip address 10.2.2.1 255.255.255.252R3(config-if)#no shutdownR3(config-if)#exit

Configuration du routage du routeur R3

R3(config)#router ripR3(config-router)#version 2R3(config-router)#no auto-summaryR3(config-router)#network 10.2.2.0R3(config-router)#network 192.168.3.0R3(config-router)#exit

La configuration de base du router R3 est terminer.

On vas configurer le VPN, mais il faut savoir que le VPN se configure juste sur les routeurs d'extrémités dans notre cas ces les routeurs R1 et R3 et par conséquence il ni auras aucune modification du routeur R2.

Première étape - configuration ru routeur R1

Vous devez vérifier que l'IOS de vos routeurs supporte le VPN.

R1(config)#crypto isakmp enableR1(config)#crypto isakmp policy 10R1(config-isakmp)#authentication pre-shareR1(config-isakmp)#encryption 3desR1(config-isakmp)#hash md5R1(config-isakmp)#group 5R1(config-isakmp)#lifetime 3600R1(config-isakmp)#exit

group 5 : Spécifie l'identifiant Diffie-Hellman

lifetime : Spécifie le temps de validité de la connexion avant une nouvelle négociation des clefs.

R1(config)#crypto isakmp key mot_de_passe address 10.2.2.1

Sur certain routeur avec certains IOS la commande ne fonctionne pas car le routeur demande si le mot de passe doit être choffré ou pas, alors tapez cette commande.

R1(config)#crypto isakmp key 6 mot_de_passe address 10.2.2.1R1(config)#crypto ipsec transform-set 50 esp-3des esp-md5-hmac

esp : signifie Encapsulation Security Protocol

Utiliser les mêmes protocoles d'encryptions et de Hash que vous avez utilisé plus haut.

Dans ce TP :

- Encryption : 3des

- hash : md5

On vas fixer ensuite une valeur de Lifetime :

R1(config)#crypto ipsec security-association lifetime seconds 1800

Création d'une ACL qui va déterminer le trafic autorisé.

R1(config)#access-list 101 permit ip 192.168.1.0.0 0.0.0.255 192.168.3.0 0.0.0.255

Fin de la configuration du routeur R1

Nous allons configurer la crypto map qui vas être associé à l'access-list, le trafic et la destination.

R1(config)#crypto map nom_de_map 10 ipsec-isakmpR1(config-crypto-map)#set peer 10.2.2.1R1(config-crypto-map)#set transform-set 50R1(config-crypto-map)#set security-association lifetime seconds 900R1(config-crypto-map)#match address 101R1(config-crypto-map)#exit

Terminons la configuration sur R1 en appliquant la crypto map sur l'interface de sortie.

R1(config)#interface FastEthernet 0/0R1(config-if)#crypto map nom_de_map

*Jan 3 07:16:26.785: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

Ce message doit vous indiquez que la crypto map fonctionne.

On refait la même configuration que sur le routeur R1

R2(config)#crypto isakmp enableR2(config)#crypto isakmp policy 10R2(config-isakmp)#authentication pre-shareR2(config-isakmp)#encryption 3desR2(config-isakmp)#hash md5R2(config-isakmp)#group 5R2(config-isakmp)#lifetime 3600R2(config-isakmp)#exit

R2(config)#crypto isakmp key mot_de_passe address 10.2.2.1

Ou

R2(config)#crypto isakmp key 6 mot_de_passe address 10.2.2.1

R2(config)#crypto ipsec transform-set 50 esp-3des esp-md5-hmacR2(config)#crypto ipsec security-association lifetime seconds 1800

Création d'une ACL qui va déterminer le trafic autorisé.

R2(config)#access-list 101 permit ip 192.168.3.0.0 0.0.0.255 192.168.1.0 0.0.0.255

Fin de la configuration du routeur R2

R2(config)#crypto map nom_de_map 10 ipsec-isakmpR2(config-crypto-map)#set peer 10.1.1.1R2(config-crypto-map)#set transform-set 50R2(config-crypto-map)#set security-association lifetime seconds 900R2(config-crypto-map)#match address 101R2(config-crypto-map)#exitR2(config)#interface FastEthernet 0/0R2(config-if)#crypto map nom_de_map

*Jan 3 07:16:26.785: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

Pour savoir si tout fonctionne, utiliser à l'invite de commande du Pc vers le Serveur, la commande "ping" suivi de l'adresse IP du serveur.

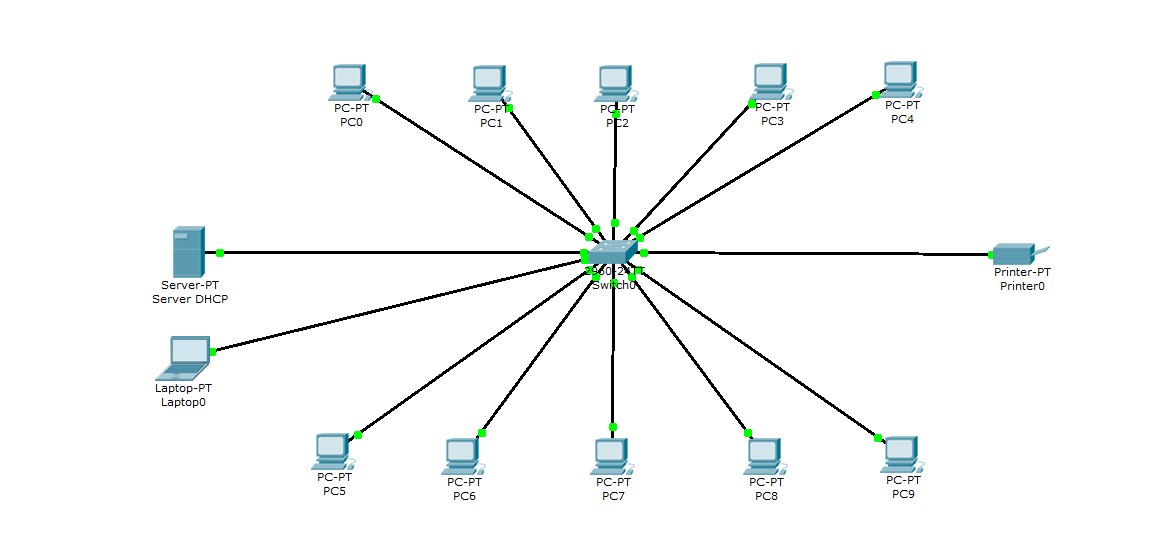

Configuration d'un serveur DHCP

Dans cette vidéo je vais vous montrez avec le logiciel “Packet Tracer” comment configurer un serveur DHCP et vous expliquez sommairement ce qu’est un serveur DHCP et son utilité ; Si cela vous intéresse, dite le-moi dans les commentaires, je verrais à faire une vidéo théorique et pourquoi pas de la pratique, pour vous décrire précisément ce que c’est un serveur DHCP.

Si cela vous intéresse, dite le moi en m'écrivant pour me laisser des commentaires, je verrais pour cela à faire une vidéo théorique et pourquoi pas virtualiser un serveur DHCP, ce qui permettra de vous décrire précisément ce que c’est un serveur DHCP.

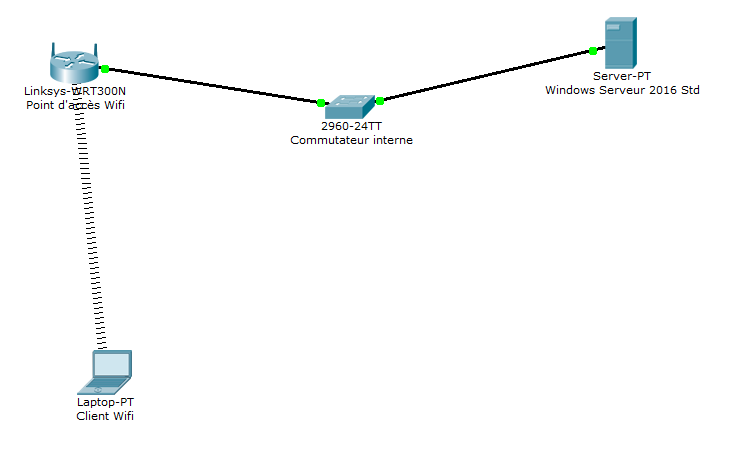

Configuration d’un serveur radius

C’est quoi un serveur radius ?

C’est un protocole standard qui a pour but de centraliser toutes les authentifications par un login et mot de passe. Un serveur radius peut s’appuyer sur un active directory ou un serveur LDAP pour référencer des comptes déjà existants. L’avantage est de se connecter avec un seul compte sur plusieurs périphériques d’administration (ex : router/switch/Serveur/…). Ce qui permet de ne retenir qu’un login mot de passe et non plus des milliers.

RADIUS est un protocole client-serveur permettant de centraliser des données d'authentification. Le protocole RADIUS a été inventé et développé en 1991 par la société Livingston enterprise, qui fabriquait des serveurs d'accès au réseau pour du matériel uniquement équipé d'interfaces série ; il a fait ultérieurement l'objet d'une normalisation par l'IETF.

L’Internet Engineering Task Force (IETF), élabore et promeut des standards Internet, en particulier les standards qui composent la suite de protocoles Internet (TCP/IP). L'IETF produit la plupart des nouveaux standards d'Internet. Le but du groupe est généralement la rédaction d'une ou plusieurs Request for comments (RFC), nom donné aux documents de spécification à la base d’Internet.

Il s'agit d'un organisme de standardisation ouvert, qui n'a pas d'adhésion officielle ou de conditions d'adhésion. Tous les participants et les gestionnaires sont des bénévoles, bien que leur travail soit habituellement financé par leurs employeurs ou leurs commanditaires.

L'IETF a commencé comme une activité soutenue par le gouvernement fédéral américain, mais depuis 1993, il fonctionne comme une fonction d'élaboration de normes sous les auspices de l'Internet Society, une organisation internationale à but non lucratif fondée sur l'adhésion.

Sécurisation des ports de Switch

Nous allons parler dans ce tuto de comment on va sécuriser les ports sur son switch.

Avec les Switches Cisco, il est possible de faire un contrôle sur les ports en limitant l’accès à certaines adresses MAC, cela permet de sécuriser l’accès. Pour cela, il faut utiliser l’option « Port-security ».

Il y a deux méthodes, la première consiste à enregistrer manuellement l’adresse MAC autorisée et la seconde consiste à prendre comme adresse MAC autorisée celle de l’hôte qui va se connecter et envoyer une trame en premier à ce port du Switch Cisco.

Pour rappel, l’adresse MAC correspond à l’adresse physique de la machine c'est-à-dire de sa carte réseau.

Sécurisation manuelle de l’accès

Dans un premier temps, on va sécuriser manuellement l’accès en définissant une adresse MAC précise pour un port. Dans le but d’empêcher n’importe quel poste de travail de se connecter.

Switch>enableSwitch#Configure terminalSwitch(config)#interface FastEthernet 0/2Switch(config-if)#switchport mode accessSwitch(config-if)#switchport port-securitySwitch(config-if)#switchport port-security mac-address 0001.4299.E010

Pour le moment, il n’y a pas de sécurité, les postes de travail peuvent se connecter sur n’importe quel port du Switch et communiquer entre eux.

Étant donné qu’il y a des clients nomades (PC Portables) ils pourraient facilement changer de port sur le Switch donc nous allons autoriser uniquement le « Client Nomade 1 » à se connecter au port 2 du Switch, pour éviter que le « Client Nomade 2 » s’y connecte.

Ce qui correspond à : Passer en mode privilégié puis en mode de configuration et ensuite dans la configuration de l’interface FE 0/2 (port 2). En passe cette interface en mode « access » au lieu de « dynamic » puis on active la sécurité du port « port-security ». Pour finir, on définit l’adresse MAC autorisée sur cette interface.

! l’adresse MAC doit se marquer sur la forme xxx.xxx.xxx. et non xx :xx :xx :xx :xx :xx

Lorsque l’on débranche le « Client Nomade 1 » et que l’on branche le « Client Nomade 2 » on peut voir que la connexion est active (elle peut se désactiver) mais si on effectue un ping avec le « Client LAN » vers le « Client Nomade 2 » il n’y a pas de réponse. La protection s’applique bien.

Sécurisation automatique de l’accès

Il est possible de sécuriser l’accès de manière automatique c'est-à-dire que l’on active le « port-security » et c’est le premier hôte qui va se connecter et envoyer une trame qui va en être en quelque sorte le propriétaire. Tout le temps qu’il n’y ait pas de trame, l’adresse MAC du PC connecté n’est pas enregistrée.

Par exemple, paramétrons de cette manière le port 3 (Interface FastEthernet 0/3) :

Switch>enableSwitch#Configure terminalSwitch(config)#interface FastEthernet 0/3Switch(config-if)#switchport mode accessSwitch(config-if)#switchport port-securitySwitch(config-if)#switchport port-security mac-address sticky

Le port est actif et le PC connecté, il ne reste plus qu’à envoyer une trame (par exemple pinger le PC « Client LAN ») pour que l’adresse MAC du « Client Nomade 2 » soit enregistrée.

Configurer la réaction lors de la violation de la sécurité

Lorsqu’un hôte non autorisé se connecte sur un port sécurisé, le switch se doit de réagir à cette violation de la sécurité. Pour cela il utilise la commande « switchport port-security violation » avec 3 options différentes, qui sont :

- La méthode « shutdown » : Elle désactive l’interface lorsque qu’il y a violation.

Pour la réactiver, il faut désactiver le port manuellement et le réactiver manuellement pour qu’il redevienne actif. Pour cela, allez dans la configuration de l’interface et saisissez la commande « shutdown » pour désactiver puis « no shutdown » pour activer l’interface.

- La méthode « protect » : Toutes les trames ayant des adresses MAC sources inconnues sont bloquées et les autres autorisées.

- La méthode « restrict » : Alerte SNMP envoyée et le compteur de violation est incrémenté.

Exemple si on veut ajouter ce paramètre sur une interface déjà sécurisée :

Switch>enableSwitch#Configure terminalSwitch(config)#interface FastEthernet 0/3Switch(config-if)#switchport mode accessSwitch(config-if)#switchport port-security violation nom_methode

Augmenter le nombre d’adresses MAC autorisées sur un port

Par défaut, il est possible d’autoriser une seule adresse MAC sur chacun des ports mais il est possible d’augmenter le nombre d’adresses grâce à la commande :

switchport port-security maximum x

Où X correspond au nombre maximum d’adresses que vous souhaitez autoriser.

Configuration d’un Téléphone (standard)

De nos jours, il existe un grand nombre de logiciels utilisant la technologie VoIP. Certains sont même gratuits, comme Skype ou WhatsApp. Avec la VoIP, votre voix est transformée en signaux électriques à l'aide d'un pilote audio. Puis, un logiciel appelé codec (qui compresse et décompresse les informations transmises) convertit ce signal en langage binaire – ou langage informatique.

Nous allons passer à la pratique en fusant une configuration de téléphone compatible VOIP, sur packet tracert, si vous voulez en savoir plus sur le fonctionnement, laissez-moi vos commentaires en bas de la vidéo, je me ferais un plaisir de développer sur ce sujet.

Dans ce tuto nous allons avoir besoin et pour configurer :

- Un router modèle 2811

- Un switch

- Trois téléphone IP

- Deux PC

- Un serveur

1ère étape : nous allons configurer FastEthernet 0/0 et le serveur DHCP sur le routeur (2811).

Configuration de l'interface FA 0/0 :

Router>enableRouter#configuration terminalRouter(config)#interface FastEthernet0/0Router(config-if)#ip address (exemple : 192.168.10.1 255.255.255.0)Router(config-if)#no shutdown

Le serveur DHCP est nécessaire pour fournir une adresse IP et l'emplacement du serveur TFTP pour chaque téléphone IP connecté au réseau.

Router(config)#ip dhcp pool VOICERouter(dhcp-config)#network (exemple : 192.168.10.0 255.255.255.0)Router(dhcp-config)#default-router 192.168.10.1Router(dhcp-config)#option 150 ip 192.168.10.1

2e étape : Configurez le service de téléphonie Call Manager Express sur router.

Vous devez maintenant configurer le service de téléphonie Call Manager Express sur router pour permettre VoIP sur votre réseau.

Router(config)#telephony-serviceRouter(config-telephony)#max-dn 5Router(config-telephony)#max-ephones 5Router(config-telephony)#ip source-address 192.168.10.1 port 2000Router(config-telephony)#auto assign 4 to 6Router(config-telephony)#auto assign 1 to 5

3e étape : Configurer le répertoire de téléphone pour IP Phone

Bien que "Téléphone IP" soit déjà connecté au Switch, il a besoin de configuration additionnelle avant bien être capable de communiquer. Vous devez configurer le "Router" pour attribuer un numéro de téléphone à ce téléphone IP associer.

Router(config)#ephone-dn 1Router(config-ephone-dn)#number 54001

Cette étape est à répéter autant de fois qu'il y a de téléphone IP de connecter.

4e étape : configuration d'un VLAN de voix sur le Switch

Appliquer la configuration suivante sur les interfaces Switch. Cette configuration va séparer le trafic de voix et de données dans différents VLAN sur le Switch. Des paquets de données seront réalisées sur le VLAN d'accès.

Switch(config)#interface range fa0/1 -Switch(config-if-range)#switchport mode accessSwitch(config-if-range)#switchport voice vlan 1

5e étape : Vérifiez la configuration

Assurez-vous que le ou les téléphone(s) IP reçoit(vent) une adresse IP et un numéro de téléphone du "Router" (cela peut prendre un peu de temps). Notre tuto est à présent terminée, vous pourrez faire des appels avec les téléphones pouvant s’appeler.

Option : Pour faire l'interconnexion entre plusieurs réseaux différant, voici ce qu'il faut configurer pour chaque routeur.

Router(config)#dial-peer Voice 11 voipRouter(config-dial-peer)#Destination-pattern 1...Router(config-dial-peer)#Session Target ipv4: 192.168.10.1

Pour cela, je vous propose de regarder le tutoriel sur la VOIP entre site distant, ci-dessous.

Téléphoné en VOIP entre site distant

Nous allons passer à la pratique en faisant une configuration de téléphone compatible VOIP entre deux sites distants, sur Packet Tracer, si vous voulez en savoir plus sur le fonctionnement, laissez-moi vos commentaires en bas de la vidéo, je me ferais un plaisir de développer sur ce sujet.

L’idée ici n’est pas de configurer le routage des deux sites mais juste d’interconnecter Les deux Call Manager Express (Paris et Rouen) entre les 2 site.

A présent, nous allons mettre en place une configuration des téléphones pouvant s’appelé entre les deux sites.

Configuration des deux Switch

| Switch de Paris | Switch de Rouen |

|---|---|

Switch>enable |

Switch>enable |

Switch#configure terminal |

Switch#configure terminal |

Switch(config)# |

Switch(config)# |

Switch(config)#hostname SwParis |

Switch(config)#hostname SwRouen |

SwParis(config)#interface range fastEthernet 0/1-24 |

SwRouen(config)#interface range fastEthernet 0/1-24 |

SwParis(config-if-range)#switchport voice vlan 1 |

SwRouen(config-if-range)#switchport voice vlan 1 |

SwParis(config-if-range)#end |

SwRouen(config-if-range)#end |

SwParis# |

SwRouen# |

Configuration des routeurs de Paris/Rouen

| Router de Paris | Router de Rouen |

|---|---|

| Paramétrage de l'interface 0/0 | |

Router>enable |

Router>enable |

Router#configure terminal |

Router#configure terminal |

Router(config)#hostname Paris |

Router(config)#hostname Rouen |

Paris(config)#interface fastEthernet 0/0 |

Rouen(config)#interface fastEthernet 0/0 |

Paris(config-if)#ip address 192.168.1.254 255.255.255.0 |

Rouen(config-if)#ip address 192.168.2.254 255.255.255.0 |

Paris(config-if)#no shutdown |

Rouen(config-if)#no shutdown |

Paris(config-if)#exit |

Rouen(config-if)#exit |

| Configuration de la DHCP - VOIP | |

Paris(config)#ip dhcp pool PHONES |

Rouen(config)#ip dhcp pool PHONES |

Paris(dhcp-config)#network 192.168.1.0 255.255.255.0 |

Rouen(dhcp-config)#network 192.168.2.0 255.255.255.0 |

Paris(dhcp-config)#default-router 192.168.1.254 |

Rouen(dhcp-config)#default-router 192.168.2.254 |

Paris(dhcp-config)#option 150 ip 192.168.1.254 |

Rouen(dhcp-config)#option 150 ip 192.168.2.254 |

Paris(dhcp-config)#exit |

Rouen(dhcp-config)#exit |

Paris(config)# |

Rouen(config)# |

| Configuration des téléphone EPHONE | |

Paris(config)#telephony-service |

Rouen(config)#telephony-service |

Paris(config-telephony)#max-ephones 2 |

Rouen(config-telephony)#max-ephones 2 |

Paris(config-telephony)#max-dn 2 |

Rouen(config-telephony)#max-dn 2 |

Paris(config-telephony)#ip source-address 192.168.1.254 port 2000 |

Rouen(config-telephony)#ip source-address 192.168.2.254 port 2000 |

Paris(config-telephony)#auto assign 1 to 2 |

Rouen(config-telephony)#auto assign 1 to 2 |

Paris(config-ephone-dn)#ephone-dn 1 |

Rouen(config-ephone-dn)#ephone-dn 1 |

Paris(config-ephone-dn)#number 1001 |

Rouen(config-ephone-dn)#number 2001 |

Paris(config-ephone-dn)#ephone-dn 2 |

Rouen(config-telephony)#ephone-dn 2 |

Paris(config-ephone-dn)#number 1002 |

Rouen(config-ephone-dn)#number 2002 |

Paris(config-ephone-dn)#exit |

Rouen(config-ephone-dn)#exit |

| Configuration de l'interface relient les deux routeurs | |

Paris(config)# |

Rouen(config)# |

Paris(config)#interface fastEthernet 0/1 |

Rouen(config)#interface fastEthernet 0/1 |

Paris(config-if)#ip address 192.168.3.200 255.255.255.0 |

Rouen(config-if)#ip address 192.168.3.250 255.255.255.0 |

Paris(config-if)#no shutdown |

Rouen(config-if)#no shutdown |

Paris(config-if)#exit |

Rouen(config-if)#exit |

| Configuration de la route static | |

Paris(config)# |

Rouen(config)# |

Paris(config)#ip route 192.168.2.0 255.255.255.0 192.168.3.250 |

Rouen(config)#ip route 192.168.1.0 255.255.255.0 192.168.3.200 |

| Configuration de la téléphonie entre les deux réseaux | |

Paris(config)#dial-peer voice 1000 voip |

Rouen(config)#dial-peer voice 2000 voip |

Paris(config-dial-peer)#session target ipv4:192.168.3.250 |

Rouen(config-dial-peer)#session target ipv4:192.168.3.200 |

Paris(config-dial-peer)#destination-pattern 2... |

Rouen(config-dial-peer)#destination-pattern 1... |

Paris(config-dial-peer)#end |

Rouen(config-dial-peer)#end |

Paris# |

Rouen# |

Les téléphones de sites distants peuvent dès à présent s’appeler. Pensez à sauvegarder dans les switch et routeurs les paramétrages en tapent cette ligne de commande à la fin copy running-config startup-config.

Routage Statique

Le routage statique est une forme de routage qui se produit lorsqu'un routeur utilise une entrée de routage configurée manuellement, plutôt que des informations provenant du trafic de routage dynamique. Ce qui consiste à créer un chemin où les informations devront passer pour aller d’un LAN à un autre LAN.

Nous allons créer un exercice pour mettre de faire communiquer les 2 réseaux LAN avec du routage statique, avec mise en place de routes statiques de backup (appelés aussi routes flottantes) ainsi qu’une route par défaut.

Voici la liste de matériel que l’on aura besoin pour créer ce tuto :

- Trois router (2811)

- Quatre Ordinateurs

- Et une connexion WAN

Les adresses réseaux que nous utiliserons seront « 192.168.2.0/24, 192.168.4.0/24, 192.168.6.0/24, 192.168.8.0/24, 192.168.10.0/24, 192.168.12.0/24, 192.168.14.0/24 et 192.168.16.0/24 ».

Routage statique

Un peu de théorie, il existe 3 types de route statique, les différences se jouent sur la fin de la commande ;

- Les routes appelées connectées (ne pas confondre avec les routes directement connectés)

(config)# ip route [réseau de destination] [masque du réseau destination] [Interface de sortie]

IMPORTANT : Cette commande est à taper pour les liaisons points to points seulement. Celle-ci ne fonctionnera pas sur les liaisons multi-points.

- Les routes appelées récursives

(config)# ip route [réseau de destination] [masque du réseau destination] [IP du routeur voisin]

Cette commande est à utiliser pour les liaisons multi-points. On référence l’adresse IP du routeur voisin afin d’envoyer le paquet vers la bonne destination.

- Une route totalement renseignée

(config]# ip route [réseau de destination] [masque du réseau destination] [Interface] [IP]

Note : Cette commande n’est pas disponible sous packet tracer pour l’IPv4 mais l’est pour l’IPv6.

Passons à la pratique, nous allons configurer le routeur R1, car actuellement notre routeur connait 4 routes, sur les interfaces « fa0/0 – fa0/1 – fa0/2 et fa0/3 ».

Ces routes sont référencées par la lettre C comme Connected

L’objectif est donc de référencer l’ensemble des réseaux qu’il ne connait pas. Nous avons au total 7 réseaux dans la maquette. Il me reste donc 3 réseaux à référencer. Nous allons faire en sorte que les routeurs empruntent les chemins les plus cours pour joindre la destination.

Voici les routes pour R1 :

R1>enableR1#configure terminaleR1(config)#ip route 192.168.6.0 255.255.255.0 fastEthernet 1/1R1(config)#ip route 192.168.8.0 255.255.255.0 fastEthernet 1/1R1(config)#ip route 192.168.10.0 255.255.255.0 fastEthernet 1/1

On aurait pu remplacer fastEthernet 0/1 par 192.168.4.254, celle-ci serait donc une route récursive. Ce qui aurait donné :

R1(config)#ip route 192.168.6.0 255.255.255.0 192.168.14.200R1(config)#ip route 192.168.8.0 255.255.255.0 192.168.14.200R1(config)#ip route 192.168.10.0 255.255.255.0 192.168.14.200

NOTE : Dans notre cas, nous n’avons pas sujet utile de renseigner les routes récursives sur les routeurs.

Si cela vous en dit, nous pouvons vérifier la configuration avec la commande « show ip route ».

Les routes Statiques sont caractérisées par la lettre S comme STATIC vous l’avez deviné. Nous allons maintenant configurer les deux autres routeurs, des adresses static.

Voici les routes pour R2

R2>enableR2#configure terminalR2(config)#ip route 192.168.2.0 255.255.255.0 fastEthernet 1/0R2(config)#ip route 192.168.12.0 255.255.255.0 fastEthernet 1/0R2(config)#ip route 192.168.8.0 255.255.255.0 fastEthernet 0/0R2(config)#ip route 192.168.10.0 255.255.255.0 fastEthernet 0/0

Ou les routes récursives :

R2(config)#ip route 192.168.2.0 255.255.255.0 192.168.4.1R2(config)#ip route 192.168.12.0 255.255.255.0 192.168.4.1R2(config)#ip route 192.168.8.0 255.255.255.0 192.168.6.200R2(config)#ip route 192.168.10.0 255.255.255.0 192.168.6.200

Note : Je ne référence pas volontairement le réseau 14.0 je n’en ai pas besoin

Voici les routes pour R3

R3>enableR3#configure terminalR3(config)#ip route 192.168.2.0 255.255.255.0 fastEthernet 1/1R3(config)#ip route 192.168.12.0 255.255.255.0 fastEthernet 1/1R3(config)#ip route 192.168.4.0 255.255.255.0 fastEthernet 0/1

Ou les routes récapitulatives

R3(config)#ip route 192.168.2.0 255.255.255.0 192.168.6.254R3(config)#ip route 192.168.12.0 255.255.255.0 192.168.6.254R3(config)#ip route 192.168.4.0 255.255.255.0 192.168.6.254

Maintenant nous lançons un ping du PC6 vers PC2 nous obtenons cela :

Nous avons 3 Ping de perdu sur 4. Cela est dû à la requête ARP exécutée entre chaque routeur sur les liaisons Ethernets

La route par défaut

Lorsqu’un routeur doit pouvoir accéder à internet ou d’autre réseau qui lui sont inconnus, il faut lui référencer une route par défaut. Cette route permet de lui indiquer un chemin de dernier recours.

Configuration du routeur R1

R1(config)#ip route 0.0.0.0 0.0.0.0 fa0/1

Configuration du routeur R2

R1(config)#ip route 0.0.0.0 0.0.0.0 fa1/0

NOTE : Ne connaissant pas l’adresse du routeur en face, il n’y a pas de route récursive…

Configuration du routeur R3

R1(config)#ip route 0.0.0.0 0.0.0.0 fa0/1

A présent chaque PC peut pinger le serveur 8.8.8.8 dans le cloud.

NOTE : Il y aura un maximum 3 Ping de perdu. Ce nombre peut varier en raison de plusieurs facteurs. Il y a toujours cette requête ARP que les routeurs effectuent sur les liaisons Ethernets.

Route de backup

L’inconvénient du routage statique est qu’il ne s’adapte pas automatiquement au changement de topologie lors d’un incident. Dans notre maquette l’incident viendra sur la liaison entre R1 et R3.

Pour cela nous allons ajouter une route de secours, qu’on appelle dans le jargon Cisco une route flottante. Il suffit juste de modifier la Distance Administrative.

Qu’est qu’une Distance Administrative (DA) : Sur un routeur la DA est une valeur de fiabilité. Plus elle est faible plus est fiable. Par défaut, la DA d’une route statique est de 1 (donc très fiable).

Nous pouvons retrouver cette valeur dans la table de routage avec uniquement des routes récursives :

Pour la redondance nous devons ajouter une route secondaire avec une DA plus élevé. De cette façon quand la maquette est opérationnelle à 100% le routeur prendra le meilleur chemin, mais si un incident arrive sur la liaison principale, la route primaire disparait de la table de routage pour laisser la place à la route secondaire.

Router R1

Pour joindre les réseaux 192.168.6.0, 192.168.8.0 et 192.168.10.0 le chemin de secours est de passer par R2

Voici donc les routes récursives :

R1(config)#ip route 192.168.6.0 255.255.255.0 192.168.4.254R1(config)#ip route 192.168.8.0 255.255.255.0 192.168.4.254R1(config)#ip route 192.168.10.0 255.255.255.0 192.168.4.254

La route par défaut empruntera l’autre chemin

R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.14.200

Router R3

Pour joindre les réseaux 192.168.2.0, 192.168.4.0 et 192.168.12.0 le chemin de secours est de passer par R2

Voici donc les routes récursives :

R3(config)#ip route 192.168.4.0 255.255.255.0 192.168.6.254R3(config)#ip route 192.168.12.0 255.255.255.0 192.168.6.254R3(config)#ip route 192.168.2.0 255.255.255.0 192.168.6.254

La route par défaut empruntera l’autre chemin

R3(config)#ip route 0.0.0.0 0.0.0.0 192.168.14.254

Router R2

Pour joindre les réseaux 192.168.2.0 et 192.168.12.0 le chemin de secours est de passer par R3.

Voici donc les routes récursives :

R2(config)#ip route 192.168.2.0 255.255.255.0 192.168.6.200R2(config)#ip route 192.168.12.0 255.255.255.0 192.168.6.200

Pour joindre les réseaux 192.168.8.0 et 192.168.10.0 le chemin de secours est de passer par R1

Voici donc les routes récursives :

R2(config)#ip route 192.168.8.0 255.255.255.0 192.168.4.1R2(config)#ip route 192.168.10.0 255.255.255.0 192.168.4.1

Pour vérifier, coupons la liaison en R1 et R3 et faisons un show ip route sur R2

Nous voyons bien les routes avec les DA à 5 qui ont pris le relais. Faisons un test de ping de PC1 vers PC5.

Avec 3 pings de perdu dû au changement de route et aux requêtes ARP, le test est opérationnel. N’hésitez pas à faire des pings en continu et de tester en temps réel les coupures sur une seule liaison à la fois, vous verrez que le changement de route est assez rapide tout de même.

Routage Dynamique avec RIP

Notre mission, si toutefois vous l’acceptez, sera de mettre en place au sein de cette topologie un routage basé sur le protocole RIP (Routing Information Protocol - protocole d'information de routage) est un protocole de routage IP de type Vector Distance (à vecteur de distances) s'appuyant sur l'algorithme de détermination des routes décentralisé Bellman-Ford. Il permet à chaque routeur de communiquer aux routeurs voisins. La métrique utilisée est la distance qui sépare un routeur d'un réseau IP déterminé quant au nombre de sauts (ou « hops » en anglais).

Vous trouverez deux versions du protocole RIP :

- La version 1

- Cette version ne prend pas en charge les masques de sous-réseau de longueur variable (on dit qu'il est classful) ni l'authentification des routeurs. Les routes sont envoyées en broadcast.

- La version 2

- Cette version, développée en 1993, a été conçue pour permettre au protocole de répondre aux contraintes des réseaux actuels (découpages des réseaux IP en sous-réseaux, authentification par mot de passe, …). Avec cette version, les routes sont envoyées à l'adresse multicast 224.0.0.9.

Ce qui veux dire que pour chaque réseau IP connu, chaque routeur conserve l'adresse du routeur voisin dont la métrique est la plus petite (le nombre de saut le plus petit entre routeur pour atteindre le destinataire).

Sachant que l’ensemble des réseaux est en /24 voici le schéma d’adressage réseau :

| Routeur 1 | Interface | Routeur 2 | Interface | Routeur 3 | Interface |

|---|---|---|---|---|---|

| 192.168.1.254 | Fa0/0 | 192.168.3.254 | Se1/0 | 192.168.4.1 | Se1/0 |

| 192.168.3.1 | Se1/0 | 192.168.4.254 | Se1/1 | 192.168.5.1 | Se1/1 |

| 192.168.6.1 | Se1/1 |

| Routeur 4 | Interface | Routeur 5 | Interface |

|---|---|---|---|

| 192.168.6.254 | Se/1/0 | 192.168.2.254 | Fa/0/0 |

| 192.168.7.254 | Se1/1 | 192.168.5.254 | Se0/0/1 |

| 192.168.7.1 | Se0/0/0 |

L’objectif final étant de faire communiquer les 2 PC se trouvant sur cette maquette, voici les différentes étapes de configurations. Nous allons nous attarder sur la configuration du routeur 1 par deux étapes.

1ère étape : Configuration des interfaces

Router>enableRouter#configure terminalRouter(config)#interface FastEthernet0/0Router(config-if)#ip address => Adresse réseau plus l’adresse masqueRouter(config-if)#no shutdown

En suivant le tableau, faites de même pour les 4 autres routeurs.

2e étape : Configuration du protocole RIP

Ce protocole de routage est dans la catégorie des protocoles IGP* (Interior Gateway Protocol) à vecteur distance. Vecteur distance explique que le protocole choisit son meilleur chemin en fonction du nombre de saut. Ce protocole étant limité à 15 sauts, il choisira donc le chemin le plus court (en termes de saut) afin d’éviter d’atteindre sa limite. Au-delà des 15 sauts, les données seront supprimées. RIP est un protocole de base, configurable sur d’autre marque autre que Cisco.

Le routeur configuré avec ce protocole échange sa table de routage complète toutes les 30 secondes.

Dans notre topologie il est important de référencer à notre routeur, l’ensemble des réseaux auxquels il est connecté.

Voici la configuration :

Cette méthode est à reproduite sur les 4 autres routeurs.

Attention : Dans notre exemple, nous utilisons des masques génériques (255.255.255.0 ou /24) à nos adresses réseaux de classe C. Si vous utilisez des réseaux avec des masques différents de ceux par défaut, il vous faudra utiliser Ripv2. Voir plus bas pour plus d’informations

Dans notre cas le Router1 informera le Router2 et le Router4 de ses réseaux. Le Router4 et le Router2 apprendrons donc que le réseau 192.168.1.0 est accessible sur leur interface Se1/0 via 1 saut.

Pour vérifier nous allons afficher la table de routage de router2

Dans cette table de routage nous avons bien une Route (R comme Rip) 192.168.1.0 accessible via 1 saut.

Nous avons entre crochet également le nombre 120. Ce Nombre représente la fiabilité du protocole RIP.

Pour info, plus ce nombre est faible plus le protocole est fiable. En comparaison, une route Statique à une fiabilité de 1. Vous remarquez la différence de fiabilité. RIP Vs Statique = Statique Vainqueur !!

Nous avons également dans notre table de routage un double choix pour accéder au réseau 192.168.7.0. Le nombre de sauts étant identique sur 2 chemins différents, ce routeur alternera de chemin 1 fois sur 2 pour atteindre cette destination.

Une fois la configuration RIP terminée nos 2 PC peuvent communiquer.

Il est possible que le(s) premier(s) ping(s) soient perdus, cela est dû aux requêtes ARP réalisées en amonts.

Notre mission est terminée.

Voyons un peu plus en profondeur notre fameux protocole RIP.

L’un des problèmes de RIP est qu’il diffuse toutes les 30 secondes l’ensemble de sa table de routage. Ce qui explique que notre PC0 reçoit régulièrement des informations de router1. Cela provoque non seulement un broadcast de plus dans le réseau mais une divulgation d’information des autres réseaux.

Pour éviter cela, nous allons désactiver l’envoie des paquets RIP sur l’interface Fa0/0 de router1

Comme énoncé plus haut, RIP possède une version 2. Cette version apporte 3 améliorations :

- Diffusion des paquets RIP en multicast en non plus en Broadcast

- Prise en cherche de l’authentification (non pris en charge par Packet Tracer)

- Prise en charge des réseaux sans classe. C’est à dire, associer un masque de classe C à une adresse de classe A. ex : 10.0.0.0/24

Une autre option peut-être également intéressante. Celle de diffuser une route par défaut via RIP.

Dans notre exemple, je configure sur Router1 une route par défaut vers 192.168.1.1. (chose qui ne sert strictement à rien je l’avoue)

La commande « default-information originate » diffuse « l’information par defaut » à l’ensemble des autres routeurs de notre topologie.

Vérifions sur router5 par exemple.

Notre route par défaut est bien indiquée à notre router5 par un R* accessible par 2 sauts. Cela indique qu’il choisira le chemin via Router4 pour envoyer les informations dont il n’a pas connaissance.

Configurer le protocole SSH

Dans cette maquette nous allons utiliser l'adres IP réseau 192.168.10.1/24 et configurer SSH sur notre switch en 192.168.10.1

SSH est le protocole le plus sécurisé pour établir une communication avec un équipement distant. Les communications sont chiffrées entre les 2 équipements concernés sur le port 22. Malheureusement ce protocole n’est pas pris en compte sur tous les équipements. Afin de voir s’il est disponible faite la commande suivante SW1#sh ip ssh, SSH Enabled – version 1.99

Si une version du protocole s’affiche c’est que vous pouvez configurer SSH sur votre équipement. Auquel cas il vous faudra peut-être mettre à jour votre IOS

Passons à présent à la configuration IP du switch pour le rendre joignable via une IP

Switch>enableSwitch#conf tSwitch(config)#interface vlan 1Switch(config-if)#ip address 192.168.10.1 255.255.255.0Switch(config-if)#no shutSwitch(config-if)#exitSwitch(config)#ip default-gateway 192.168.10.254

Voici maintenant la configuration SSH en détail

- Donnez un nom à votre équipement

Switch(config)#hostname SW1- Référencez un nom de domaine

SW1(config)#ip domain-name cisco.com- Activez le cryptage avec les paires de clé RSA

SW1(config)#crypto key generate rsaThe name for the keys will be: SW1.cisco.comChoose the size of the key modulus in the range of 360 to 2048 for yourGeneral Purpose Keys. Choosing a key modulus greater than 512 may take - a few minutes.

Par défaut, une longueur de 512 bits est proposée. Pour plus de sécurité il faut augmenter le nombre de bits. Pour une sécurité minimum Cisco préconise une valeur de 1024. Dans notre tuto nous irons jusqu’à 2048 bits.

How many bits in the modulus [512]: 2048

% Generating 2048 bit RSA keys, keys will be non-exportable…[OK]

Pour éviter les failles de sécurité répandues avec SSH v1 nous passerons en version 2

SW1(config)#ip ssh version 2

Configurez un login « admin » et un mot de passe qui sera « cisco »

SW1(config)#username admin password cisco

Configuration des lines pour déclarer que seul le protocole SSH sera disponible avec l’utilisateur que nous venons de créer

SW1(config)#line vty 0 15SW1(config-line)#login localSW1(config-line)#transport input ssh

Nous pouvons à présent tester la connexion sur le poste client avec la commande suivante : ssh –l admin 192.168.10.1

Structure d'une entreprise

Nous allons créer une structure d’un réseau d’entreprise type et qui peux varier d’une entreprise à l’autre et celons les services qui aurais été créer ; comme vous pouvez le constater dans le schéma, vous avez quatre groupes (Compta, Commercial, Production et Direction) et pour chacun, nous utiliserons une adresse IP associer :

- Comptabiliter : 192.168.10.0/24

- Direction : 192.168.20.0/24

- Commercial : 192.168.30.0/24

- Production : 192.168.40.0/24

Nous aurons besoin aussi de 17 PC, de 3 imprimantes, de 3 Switch, de 2 routeurs et d’un serveur. Pour le routage des connexions entre réseau, on utilisera les routes dynamiques (RIP).

- Routeur 1

- 192.168.30.0

- 192.168.40.0

- Routeur 2

- 192.168.10.0

- 192.168.20.0

- 192.168.30.0

IP DHCP SNOOPING

Votre serveur DHCP subit régulièrement des attaques type DHCP Starvation (en français : famine) appelé aussi attaque DoS (Deny Of Service), vidant ainsi votre pool (plage adressage IP) de toutes ses IP. De plus les postes clients récupèrent des informations IP différentes de celle proposé par votre serveur DHCP, vous pensez donc qu’il existe un DHCP rogue sur votre LAN.

Nous allons protéger votre serveur DHCP des attaques DoS et de l’identifier comme seul serveur DHCP sur le LAN, laissant les rogues ainsi impuissantes. L’objectif ici n’est pas d’identifier l’hackeur mais de protéger notre serveur DHCP.

Nous allons créer une maquette afin de comprendre et configurer votre serveur DHCP de ces attaques; nous aurons besoin pour cela :

Maquette vierge pour la réalisation du tuto

- Deux serveurs DHCP (dont celui du hackeur)

- Quatre ordinateurs

- Trois switches

La première étape sera de limiter les attaques DoS sur votre serveur DHCP. Une attaque de ce genre se traduit par une inondation de trame partant du hackeur vers le serveur. Ces trames sont créées de façon aléatoire avec des adresses mac sources différentes. Le hackeur n’a qu’à générer 254 requêtes avec 254 adresses mac sources différentes pour réussir son attaque.

Pour pallier cette attaque nous devons implémenter de la sécurité de port sur les ports d’accès de nos switch 1 et switch 2 avec les commandes suivantes :

Switch>enableSwitch#conf tSwitch(config)#inter range fastethernet 0/2-24

Important : Nous sélectionnons toutes les interfaces de la 0/2 à 0/24 sauf la 0/1 car c’est une liaison inter-switch, il n’y a pas de sécurité à mettre sur ce port dans notre cas.

Switch(config-if-range)#switchport mode access

Commande obligatoire pour forcer le mode access sur le port, auquel cas vous aurez un beau petit message d’erreur du genre : Command rejected: FastEthernet0/2 is a dynamic port.

Switch(config-if-range)#switchport port-security

Cette commande indique que nous activons la sécurité sur le port

Switch(config-if-range)#switchport port-security maximum 5

Dans la sécurité à appliquer, nous configurons un maximum de 5 périphériques sur les interfaces, ce qui est déjà beaucoup.

Switch(config-if-range)#switchport port-security mac-address sticky

Et enfin nous configurons un apprentissage automatique des adresses mac par l’option sticky

Si une attaque est détectée par l’un des switch configuré, l’interface du switch s’éteindra automatiquement. A vous de réactiver l’interface avec la commande suivante :

Switch(config)#inter fastethernet 0/2Switch(config-if)#no shutdown

Si cela vous intéresse je vous conseil de regarder comment sécuriser un switch, mon tutos « Sécurisation des ports de Switch » qui vous donneras de plus amble renseignement.

A présent, passons la deuxième étape du tuto.

Actuellement nous avons juste empêché une attaque DoS. mais rien n’empêche un deuxième serveur DHCP de fonctionner sur le LAN. Dans la maquette packet tracer, le serveur en rouge appelé « DHCP HACK » distribue des IPs sur les PC2 et PC3. Voyons donc la configuration pour empêcher le serveur DHCP HACK de nuire sur le LAN.

Les commandes suivantes sont à réaliser sur switch1 et switch2

Switch>enSwitch#conf tSwitch(config)#ip dhcp snooping

Nous activons la sécurité du serveur DHCP.

Important : A présent plus aucune requête DHCP n’est autorisée sur le LAN. Si vous faites une demande d’adresse IP, vos PC obtiendront une adresse APIPA en 169.254.X.X/16

Switch(config)#ip dhcp snooping vlan 1

Nous activons la sécurité sur le VLAN1

Switch(config)#interface fastEthernet 0/1Switch(config-if)#ip dhcp snooping trust

Nous sélectionnons l’interface 0/1, pour valider les requêtes DHCP uniquement sur ce port. Cela indique que toutes les requêtes DHCP venant de ce port sont fiables et donc autorisées à se diffuser sur les ports d’accès correspondant uniquement au VLAN1

Switch(config-if)#ip dhcp snooping limit rate 10

Pour sécuriser davantage notre serveur, nous limitons à 10 le nombre de requêtes DHCP à la seconde.

Notre Lan est à présent protégé contre les attaques DHCP mentionnées au début de ce tuto. Si nous le voulons nous pouvons nous arrêter là. Mais que faire si le Hackeur se branche sur le switch CŒUR de réseau comme ceci :

Voyons la configuration du switch CŒUR pour le protéger aussi des attaques :

Switch#enSwitch#conf tSwitch(config)#ip dhcp snoopingSwitch(config)#ip dhcp snooping vlan 1Switch(config)#interface fastEthernet 0/3Switch(config-if)#ip dhcp snooping trust

Jusque-là rien de bien surprenant, les commandes sont identiques à celles des switchs1 et switch2.

Important : Notez que notre switch est bien configuré, mais que les PC0, PC1, PC2 et PC3 ne reçoivent plus les baux DHCP du serveur. De plus vous avez un beau message d’alerte :

00:11:47: %DHCP_SNOOPING-5-DHCP_SNOOPING_NONZERO_GIADDR: DHCP_SNOOPING drop message with non-zero giaddr or option82 value on untrusted port, message type: DHCP DISCOVER, MAC sa: 00D0.BC9A.E341

En terme simple, toutes les requêtes du type DHCP discover arrivant sur les ports 0/2 et 0/3 du switch CŒUR sont non-fiable (untrusted) pour être transmises sur le LAN. Elles ne sont donc pas transmises vers le serveur DHCP.

Il faut référencer les interfaces 0/1 et 0/2 comme des interfaces trust dans le réseau.

Switch(config)#interface range fa 0/1-3Switch(config-if-range)#ip dhcp snooping trust

Tout est bien qui finit bien, nos hôtes reçoivent les bonnes adresses IP et sont donc protégés des DHCP Rogue.

Exercice réseau

Nous allons créer dans un premier temps un réseau simple avec comme équipements, 4 ordinateurs, et switch et d’un routeur ; comme adresses réseau que l’on utilisera : « 192.168.1.0/24 et 192.168.2.0/24 », on configura le routeur pour les adresses (route dynamique) le protocole RIP version 2.

Le paramettrage du routeur, dont voici la liste des commande à tapée.

Router>enableRouter#configure terminalRouter(config)#Router(config)#router ripRouter(config-router)#version 2Router(config-router)#network 192.168.1.0Router(config-router)#network 192.168.2.0Router(config-router)#endRouter#wr

Pour la mise en place d’un agent de relais DHCP, nous aurons besoin de 3 ordinateurs, d’un serveur, de deux switches et d’un routeur ; vous verrez comment l’on peut configure l’agent de relais DHCP, qui nous permettras de pouvoir fournir des adresses IP dynamique au PCs connecter sur un autre réseau que le serveur DHCP. Nous utiliserons comme adresse IP pour les deux réseaux, l’@IP 10.0.0.0/8 et l’@IP 172.16.0.0/16.

Le serveur aura comme « pool adresse » DHCP (10.0.0.0/8 et 172.16.0.0/16).

>Maquette vierge pour la réalisation du tuto

Commande à taper pour la configuration sur les deux Switch

Switch>enable # Passer en super utilisateur.Switch#configure terminal # Passer en mode configuration.Switch(config)#interface vlan 1 # Accéder à la configuration du Vlan 1Switch(config-if)#no shutdown # Allumer / Activer le Vlan 1Switch(config-if)#exitSwitch(config)#exit- Sauvegarder la configuration en cours en tant que configuration de démarrage :

Switch#copy running-config startup-config

Comande pour la configuration sur le routeur

Router#configure terminalRouter(config)#interface fastEthernet 0/0Router(config-if)#ip address 10.255.255.254 255.0.0.0Router(config-if)#no shutdown # On active l’interfaceRouter(config-if)#exitRouter(config)#interface fastEthernet 1/0Router(config-if)#ip address 172.16.255.254 255.255.0.0

On indique que les trames de diffusion sont relayées au serveur DHCP soit à 10.255.255.253

Router(config-if)#ip helper-address 10.255.255.253Router(config-if)#no shutdown # On active l’interfaceRouter(config-if)#exitRouter(config)#exitRouter#copy running-config startup-config

Configuration du protocole NAT

Nous allons aborder comment on peut passer d’une @IP privé en une @IP public, pour cela l’on va utiliser un autre protocole, le NAT. Nous aurons besoin dans ce scénario de deux PCs, d’un switch, de trois routeurs et d’un serveur que simuleras le site que l’on veut visiter (exemple : google).

Maquette vierge pour la réalisation du tuto

voici la liste des commandes à tapés pour chaque matériel du réseau

- Routeur Local

Router>enableRouter#configure terminalRouter(config)#interface fastEthernet 0/0Router(config-if)#ip address 192.168.1.254 255.255.255.0Router(config-if)#no shRouter(config-if)#exitRouter(config)#interface fastEthernet 0/1Router(config-if)#ip address 10.0.0.1 255.255.255.252Router(config-if)#no shutdownRouter(config-if)#exitRouter(config)#hostname Router_LocalRouter_Local(config)#exitRouter_Local(config)#ip route 0.0.0.0 0.0.0.0 fastEthernet 0/1Router_Local(config)#access-list 1 permit 192.168.1.0 0.0.0.255Router_Local(config)#ip nat inside source list 1 interface fastEthernet 0/1Router_Local(config)#interface fastEthernet 0/0Router_Local(config-if)#ip nat insideRouter_Local(config-if)#exitRouter_Local(config)#interface fastEthernet 0/1Router_Local(config-if)#ip nat outsideRouter_Local(config-if)#exitRouter_Local(config)#- Routeur Internet 1

Router>enableRouter#conf tRouter(config)#hostname Router_Internet1Router_Internet1(config)#interface fastEthernet 0/0Router_Internet1(config-if)#ip address 10.0.0.2 255.255.255.252Router_Internet1(config-if)#no shutdownRouter_Internet1(config-if)#exitRouter_Internet1(config)#interface fastEthernet 0/1Router_Internet1(config-if)#ip address 11.0.0.1 255.255.255.252Router_Internet1(config-if)#no shutdownRouter_Internet1(config-if)#exitRouter_Internet1(config)#exitRouter_Internet1(config)#ip route 12.0.0.0 255.255.255.0 fastEthernet 0/1Router_Internet1(config)#exitRouter_Internet1#- Routeur Internet 2

Router>enableRouter#conf tRouter(config)#interface fastEthernet 0/0Router(config-if)#ip address 11.0.0.2 255.255.255.252Router(config-if)#no shutdownRouter(config-if)#exitRouter(config)#interface fastEthernet 0/1Router(config-if)#ip address 12.0.0.1 255.255.255.252Router(config-if)#no shutdownRouter(config-if)#exitRouter(config)#exitRouter(config)#hostname Router_Internet2Router_Internet2(config)#interface FastEthernet0/1Router_Internet2(config-if)#ip address 12.0.0.1 255.255.255.0Router_Internet2(config-if)#exitRouter_Internet2(config)#ip route 10.0.0.0 255.255.255.252 fastEthernet 0/0Router_Internet2(config)#exitRouter_Internet2#

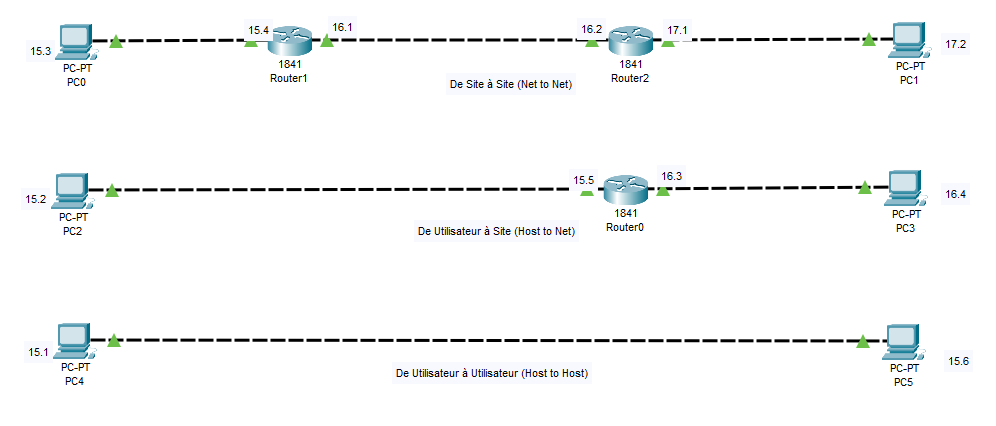

Trois types de connexions

Nous allons aborder comment deux ordinateurs peux être relier en eux de trois façons différentes :

- De site à site

- Pour que les deux pcs communiquent ensemble nous allons les réunir par l’intermédiaire de deux routeurs.

- C’est comme cela que fonction d’une certaine façon Internet.

- D’utilisateur à site

- La communication se feras que par l’intermédiaire d’un seul routeur

- C’est le même système qui se passe quand vous vous connecter directement au serveur de votre FAI

- D’utilisateur à utilisateur

- Cette communication se met en place quand on veut transférer des données entre deux pc.

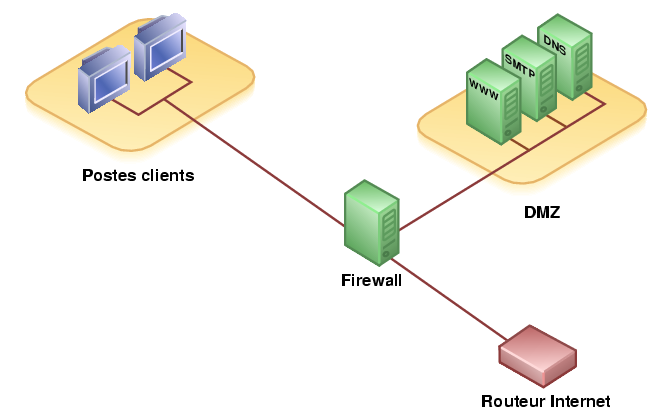

DMZ - Zone Démilitarisée

Qu'est-ce qu'une zone démilitarisée (DMZ) ?

Nous allons aborder sur le sujet sur ce que c’est une zone DMZ ou Zone Démilitarisée dans le domaine du réseau informatique.

En informatique, une zone démilitarisée, ou DMZ (en anglais, demilitarized zone) est un sous-réseau séparé du réseau local et isolé de celui-ci ainsi que d'Internet (ou d'un autre réseau) par un pare-feu. Ce sous-réseau contient les machines étant susceptibles d'être accédées depuis Internet, et qui n'ont pas besoin d'accéder au réseau local.

Elle agit comme une zone tampon avec les réseaux non sécurisés tels qu'Internet.

Les services susceptibles d'être accédés depuis Internet seront situés en DMZ, et tous les flux en provenance d'Internet sont redirigés par défaut vers la DMZ par le pare-feu. Le pare-feu bloquera donc les accès au réseau local à partir de la DMZ pour garantir la sécurité. En cas de compromission d'un des services dans la DMZ, le pirate n'aura accès qu'aux machines de la DMZ et non au réseau local.

Le nom provient à l'origine de la zone coréenne démilitarisée.

La figure ci-contre représente une architecture DMZ avec un pare-feu à trois interfaces.

L'inconvénient est que si cet unique pare-feu est compromis, plus rien n'est contrôlé. Il est cependant possible d'utiliser deux pare-feux en cascade afin d'éliminer ce risque. Il existe aussi des architectures de DMZ où celle-ci est située entre le réseau Internet et le réseau local, séparée de chacun de ces réseaux par un pare-feu.

Les DMZ ont pour objectif de renforcer le niveau de sécurité du réseau local de l'entreprise. Dans ce système, un nœud de réseau protégé et surveillé, tourné vers l'extérieur, a accès aux éléments exposés au sein de la zone dématérialisée tandis que le reste du réseau est protégé par un pare-feu.

Lorsqu'elles sont correctement mises en œuvre, les DMZ aident les entreprises à détecter et corriger les failles de sécurité avant qu'elles n'atteignent le réseau interne, où sont stockées les ressources les plus précieuses.

Objectif des zones démilitarisées

Les DMZ visent avant tout à protéger les hôtes les plus exposés aux attaques. Parmi ces hôtes, on trouve généralement des services accessibles aux utilisateurs en dehors du réseau local, tels que la messagerie, les serveurs Web et les serveurs DNS. En raison de leur vulnérabilité, ceux-ci sont placés dans un sous-réseau surveillé, afin que le reste du réseau soit protégé en cas d'attaque.

Les hôtes hébergés dans la DMZ peuvent uniquement posséder des autorisations d'accès extrêmement restreintes aux autres services du réseau interne, car le niveau de sécurité des données transmises dans cette zone fait parfois défaut. Par ailleurs, les communications entre les hôtes hébergés dans la DMZ et le réseau externe sont également limitées afin d'étendre autant que possible cette zone tampon. Cette pratique permet aux hôtes situés dans le réseau protégé d'interagir avec les réseaux interne et externe tandis que le pare-feu se charge de répartir et de gérer le trafic partagé entre la DMZ et le réseau interne. En général, un pare-feu complémentaire sera utilisé pour protéger la DMZ de toute menace émanant du réseau externe.

Tous les services accessibles aux utilisateurs depuis un réseau externe devront être placés dans la zone DMZ. Parmi les services les plus souvent rencontrés, on retrouvera :

- Les serveurs Web : les serveurs Web utilisés à des fins de communication avec un serveur de base de données interne peuvent être placés dans une DMZ afin de protéger la base de données interne, qui contient généralement des informations sensibles. Les serveurs Web peuvent alors interagir, directement ou par l'intermédiaire d'un pare-feu pour applications, avec le serveur de base de données interne tandis que leur sécurité est assurée par la DMZ.

- Serveurs de messagerie : les e-mails ainsi que la base de données utilisateur qui accueille les informations d'identification et les messages personnels sont généralement stockés sur des serveurs dépourvus d'accès direct à Internet. C'est pourquoi les serveurs de messagerie sont généralement construits ou placés dans la DMZ, afin qu'il soit possible d'accéder à la base de données de messagerie et d'interagir avec sans qu'elle ne soit directement exposée à un trafic susceptible de représenter un danger.

- Serveurs FTP : ce type de serveur peut héberger des contenus sensibles sur le site Web d'une entreprise tout en permettant une interaction directe avec les fichiers. Les serveurs FTP doivent donc être partiellement isolés des systèmes internes critiques.

Si les DMZ offrent une sécurité supplémentaire contre les attaques externes, elles ne protègent toutefois pas des attaques internes comme les attaques par reniflage via un analyseur de paquets ou le spoofing par e-mail.

Conception d'un réseau avec une DMZ

Il existe de multiples façons de concevoir un réseau intégrant une zone démilitarisée. Deux méthodes sont fréquemment employées : l'utilisation d'un pare-feu unique (parfois appelé « pare-feu à trois interfaces ») et l'utilisation de deux pare-feux. Chacun de ces systèmes peut être étendu afin de créer des architectures complexes répondant aux exigences du réseau :

- Pare-feu unique : une approche plus modeste de l'architecture réseau consiste à utiliser un pare-feu unique incluant au moins trois interfaces réseau. La zone démilitarisée sera alors placée à l'intérieur de ce pare-feu. Son fonctionnement est le suivant : le périphérique réseau externe établit la connexion à partir du FAI, le réseau interne est connecté par le deuxième périphérique, puis les connexions établies dans la DMZ sont gérées par le troisième périphérique réseau.

- Deux pare-feux : l'approche la plus sécurisée consiste à utiliser deux pare-feux pour créer la DMZ. Le premier pare-feu (appelé pare-feu « frontal ») est configuré de façon à n'autoriser que le trafic destiné à la DMZ. Le second pare-feu (appelé pare-feu « principal ») est uniquement responsable du trafic entre la DMZ et le réseau interne. Pour renforcer le niveau de protection, il est possible d'utiliser des pare-feux développés par deux fournisseurs distincts, qui seront alors moins susceptibles de présenter les mêmes vulnérabilités. S'il est plus performant, ce modèle peut toutefois s'avérer plus coûteux à mettre en œuvre dans un réseau étendu.

Dans quelle mesure les DMZ sont-elles importantes ?

Dans de nombreux réseaux domestiques, les périphériques connectés à Internet sont construits autour d'un même réseau local, qui accède à Internet à partir d'un routeur haut débit. Ce routeur sert alors à la fois de point de connexion et de pare-feu, automatisant ainsi le filtrage du trafic afin de garantir que seuls les messages sécurisés pénètrent dans le réseau local. Dans un tel réseau, une zone démilitarisée peut être construite en ajoutant un pare-feu dédié qui isolera le réseau local du routeur. Quoique plus onéreuse, cette structure peut permettre de protéger les périphériques internes des attaques extérieures complexes.

Les DMZ sont un composant essentiel de tout système de sécurité des réseaux et permettent de protéger les utilisateurs individuels comme les grandes entreprises. Ces zones offrent un niveau de protection supplémentaire en restreignant l'accès distant aux serveurs et aux informations internes, dont la violation serait particulièrement préjudiciable.

Configuration de Base d'un Switch Réseau : Guide Étape par Étape

Vous allez maîtrisez l’art de la configuration d’un switch réseau en seulement 7 étapes faciles, en utilisant le programme Packet Tracer. Que vous soyer débutant ou que vous cherchiez à approfondir vos connaissances, ce tutoriel est fait pour vous. Alors, sans plus attendre, plongeons-nous dans le monde de la configuration des Switchs réseau avec Packet Tracer !

Etape 1 : Préparation

Commençons par nous assurer que nous avons tout ce dont nous avons besoin pour cette simulation. Vous aurez besoin de Packet Tracer installé sur votre ordinateur et le choix du scénario que je vous propose ou d’un scénario de réseau à configurer.

Description d’un switch

C’est un concentrateur commutateur de niveau 2 qui dirige directement le message vers le destinataire. Il fonctionne comme un pont, par auto apprentissage des adresses MAC sur ses ports.

Au départ, les tables du Switch sont vides. Le Switch apprend l’adresse MAC de la machine source connectée à son port, lorsque celle-ci émet une trame. Puis le Switch recherche dans ses tables l’adresse MAC destination, si l’adresse existe une seule trame sera émise à destination du poste destinataire, sinon la trame sera émise sur tous les autres ports.

Lorsqu’un Switch reçoit une trame en Broadcast ou en Multicast, il inondera le réseau de cette trame. Les Switchs ne filtrants pas les diffusions générales (Broadcast) et les diffusions restreintes à des groupes (Multicast), ils provoquent dans les réseaux modernes des tempêtes de diffusion ou "Broadcast Storm".

Avantages :

- Les Switchs Ethernet (Transparent Bridging) bloquent les collisions, ce qui permet d’améliorer débit réel.

- Les Switchs évitent les collisions, ce qui supprime le domaine de collision donc le RTD (Round Trip Delay), ainsi on peut réaliser des architectures MAN avec la technologie Ethernet.

- Ils permettent également la mise en oeuvre du Full Duplex pour améliorer encore le débit effectif du réseau.

Inconvénients :

- Sur les grands réseaux, les Switchs (comme les ponts) laissent passer les "Broadcasts physiques", ce qui peut générer des "Broadcast Storm". Les "Broadcasts" détériorent les performances des systèmes (ordinateurs) en consommant du temps CPU pour désencapsuler les messages. Pour éviter cet inconvénient, il faut segmenter le réseau par des routeurs.

- Et ils introduisent des temps de latence (temps d’exécution du pontage).

- Comme les Switchs fonctionnent en Transparent Bridging, il y a obligation de mettre en oeuvre le STP (Spanning Tree Protocol) lors d’architecture redondante de niveau deux.

Etape 2 : Création du réseau

Création du nouveau réseau. Expliquez les différentes fonctionnalités de l’interface de Packet Tracer.

- MEP d’un Switch

- MEP de trois ordinateur fixe

- MEP d’un ordinateur portable (technicien)

- Liaison de tout les composants

- MEP des adresses IP pour chaque ordinateur connecté au Switch (192.168.10.0/24)

Etape 3 : Configuration de base

Nous allons configurer le switch sur les paramètres de base, comme le nom, le mot de passe d’administration, etc. Nous pouvons allez plus loin en configurant des VLANs, pour cela je vous renvoie sur une vidéo de ma chaîne qui vous explique cela est un VLAN et comment le configurer, je vous mettrais les liens dans le descriptif de cette vidéo.

Switch> EnableSwitch# Configuration Terminal

Activer un mot de passe administrateur

Switch(config)# hostname MonSwitch- Cette commande permet de donner un nom au switch pour une idendification facile. Vous pouvez remplacer "MonSwitch" par le nom de votre choix.

MonSwitch(config)# enable password cisco- Le mot de passe n'est pas chiffré

- Le mot de passe est chiffré (recommandé), Cette commande définit un mot de passe chiffré pour l'accès à des privilèges élevées sur le switch.

- Remplacez "secret" par votre propre mot de passe.

MonSwitch(config)# enable secret cisco

Configurer un mot de passe de console

MonSwitch(config)# line console 0MonSwitch(config-line)# password MotDePasseConsoleMonSwitch(config-line)# login- Cette séquence de commandes définit un mot de passe pour l'accès à la console du switch. Remplacez "MonMotDePasseConsole" par votre propre mot de passe.

Sauvegarder la configuration

MonSwitch(config)# end- Retour au menu principal

MonSwitch(config)# exit- Retour arrière

MonSwitch(config)#show running-config- Visualisation de la configuration active

MonSwitch(config)# copy running-config startup-config- Sauvegarde de la configuration "running-config" dans la "startup-config".

Etape 4 : Configuration complémentaire

Ces commandes de base permettent de configurer le nom, les mots de passe, mais aussi l’on peux configurer les Vlans et d’autre option qui est possible dans un switch. N’oubliez pas d’adapter ces commandes en fonction de votre modèle de Switch spécifique, car la syntaxe peut varier d’un fabricant à l’autre.

Pour cela je vous ci-dessous les liens sur la création de Vlan et à quoi ils peuvent servir, plus sur la sécurisation de votre Switch.

Le vlan, Création de Vlan, Comment sécurisé les ports des Switch

Configurer des interfaces

Switch(config)# interface FastEthernet0/1- Cette commande entre dans le mode de configuration d'interface FastEthernet 0/1

Switch(config-if)# switchport mode access- Cette ligne configure le port en tant que port d'accès

Switch(config-if)# switchport access vlan 10- Cette dernière ligne attribue le port au VLAN 10

Définir une adresse IP pour la gestion

Switch(config)# interface Vlan1- Cette commande entre dans le mode de configuration de l'interface Vlan 1

- Cette ligne configure l'adresse IP du switch

Switch(config-if)# no shutdown- Cette dernière ligne active l'interface Vlan1

Switch(config-if)# ip address 192.168.10.2 255.255.255.0

.png)